アクセス制御

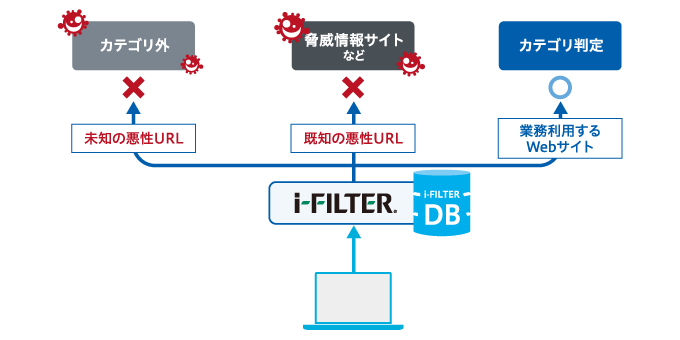

「i-FILTER」のDBは、これまでの「ブロック対象となりうるURLをカテゴリ分類する方式」から、「あらゆるURLをカテゴリ分類する方式」に変更しました。

ホワイト運用

従来のブラックリスト方式のDBでは、既知の悪性URLをDBに登録していました。DBに登録されていないURLはアクセス可能であったため、未知の悪性URLはブロック対象外となってしまっていました。

ホワイト運用では、安全と確認されたURLをDBに登録。DBに登録されていないURLはアクセス禁止となるため、未知の悪性URLもブロックが可能です。

また、業務利用するWebサイトについては、「Surface Web(検索サイトで検索可能な国内のサイト)」のURLを、コンテンツのURLまで含めてDB登録することで、業務を阻害しないDBを作り上げています。

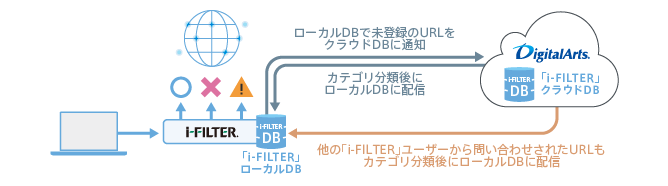

クラウドルックアップ

検索サイトで検索可能な国内のサイトも日々新しいURLが追加されています。ユーザーが未登録のURLにアクセスしようとした場合、個人情報を含むパラメーターを取り除いたあとに、クラウド上のデータベースに通知されます( クラウドルックアップ機能)。

弊社にて、カテゴリ分類後に再配信することで、DBの網羅率を維持する仕組みを用意しています。

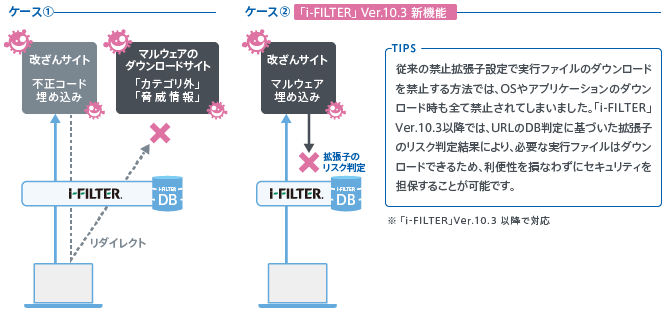

改ざんWebサイト対策

改ざんされたWebサイトからのマルウェア感染には、2つの手法があります。

不正コードのみが埋め込まれ、リダイレクト先からマルウェアをダウンロードさせる場合(ケース①)は、リダイレクト先のURLをカテゴリ判定してブロックされます。

マルウェアが直接そのWebサイトに埋め込まれている場合(ケース②、Drive By Download攻撃)は、アクセスしただけで感染します。この場合はマルウェアである実行ファイルのダウンロードがブロックされます。

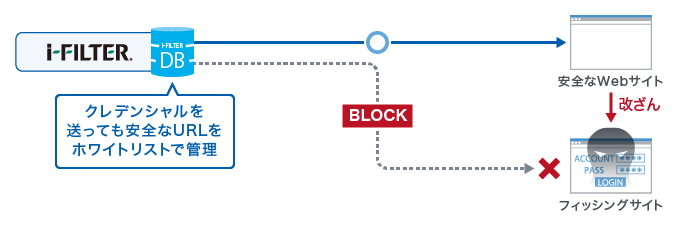

クレデンシャルプロテクション

安全性を確認できたURLにのみ、クレデンシャル(認証情報)の送信を許可します。許可されなかったWebサイトへのクレデンシャルの送信をブロックし、正規のWebサイトが改ざんされたフィッシングサイトへの認証情報の漏えいも防ぎます。

全世界の地域と言語のURLを網羅する「Global Database」オプション

「Global Database」オプションを追加することで、海外のURLも、100%に近い網羅率のDBを利用することができるようになります。グローバル展開する企業、外資系企業などでも、安全なWebアクセスを実現することができます。

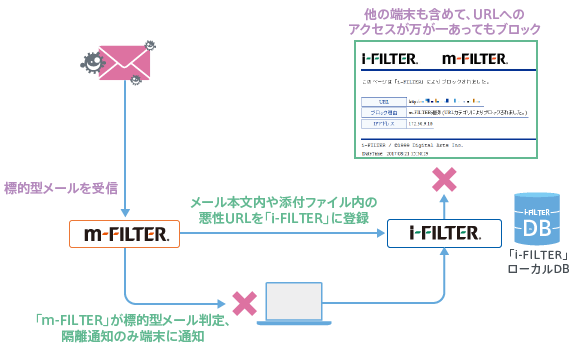

『m-FILTER』 Ver.5との連携で実現する偽装メールDBで標的型メール由来のアクセスをブロック

- ※特許取得済み

- ※本機能は、「i-FILTER Ver.10」と「m-FILTER Ver.5」の両方をご利用いただいている場合のみご利用可能です。

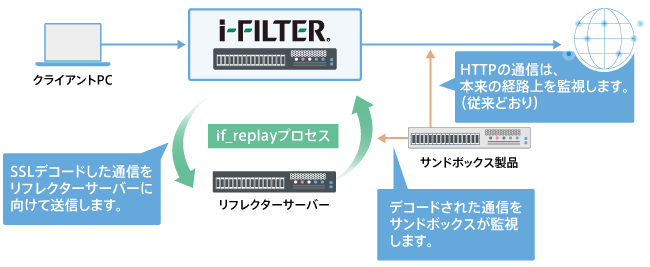

SSL通信を利用したマルウェア通信も解析可能にするSSL APT Adapterオプションを新たに用意

SSL通信をデコードしてサンドボックス製品などで検知を可能にするオプション。従来の『i-FILTER』ではSSLデコードした通信を外部機器に受け渡すことができず、C&CサーバーとのSSLコールバック通信を解析するためには、SSLアクセラレーター製品を別途導入する必要がありましたが、手軽な値段で実現することができるようになります。

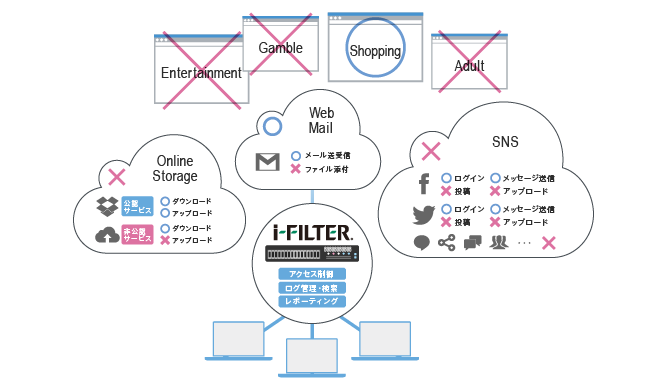

Webアクセスを制御

「i-FILTER」のDBは、これまでの「ブロック対象となりうるURLをカテゴリ分類する方式」から、「あらゆるURL をカテゴリ分類する方式」に変更しました。

組織のポリシーに即してフィルタリング

アクセスの許可/不許可などを組織運用ルールに合わせて制御することができます。

Webサービスをグループ単位で機能ごとに制御

SNSの閲覧は全従業員OKだが、書き込みは広報部だけにしたいなどWebサービスの機能ごとに柔軟な設定が可能です。

柔軟にポリシー設定できるアクセス制限

ポリシーの階層化はもちろん、曜日・時間別のコントロールも可能です。

個人用アカウント利用制限

GmailやBoxのように、業務用IDと個人用IDが分かれているサービスでは、個人用アカウントを利用制限し、私的利用を防ぐことが可能です。

Webアクセスのログを管理

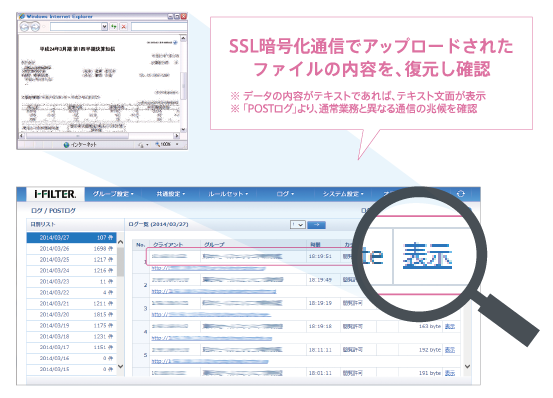

POST内容をまるごと保存

POSTメソッドを判別して、専用のログにPOST内容をまるごと残すことができるため、書き込みの内容やアップロードされたファイルを、あとから確認することが可能です。

- ※一部ファイル名が取得できないパターンがあります。詳細はこちらをご確認ください。

豊富なレポートテンプレート

日本語による分かりやすい利用状況レポートを活用することで、業務上の情報漏えいリスクを的確に把握し、対策立案を促進します。

SIEM製品とも柔軟に連携可能なカスタムログフォーマット

SIEM製品と連携して相関分析が可能です。SIEM製品に合わせてログフォーマットをカスタマイズしたり、グループごとにフォーマットを変更することも可能です。(特許取得済み)

SSL通信に隠れた攻撃も可視化

最近増加しているSSL通信を利用した攻撃も可視化。また、長時間SSLデコードなしで張りっぱなしのHTTPSセッションを強制切断することも可能です。