Digital Arts News Watch

2017/01/26

インシデントレスポンス

標的型攻撃

サイバー攻撃

i-FILTER

インシデントレスポンス(インシデント対応)の初動を「i-FILTER」でスピードアップ!

インシデントレスポンス(インシデント対応)に極めて有効な「i-FILTER」の「Log Search機能」

特定の企業を狙った標的型攻撃の手口は年々高度化・巧妙化の一途を辿っており、どれだけ企業側が最新のセキュリティ技術を導入して守りを固めても、マルウェアの感染や侵入を100%完ぺきに防ぐのはもはや不可能だといわれています。

逆にいえば、たとえマルウェアに自社ネットワークの防御壁を突破されたとしても、内部ネットワークに幾重にも対策を講じておき、その侵入をいち早く検知できれば被害をおさえることができます。換言すれば、「インシデントの発生を防ぐ」ための対策だけでなく、「インシデントが発生した際に適切かつ迅速な対応を行うための備え」がクローズアップされるようになってきたということです。

このような活動のことを、「インシデントレスポンス(インシデント対応)」と呼びます。現在、国やセキュリティ機関が音頭を取り、企業に対してインシデントレスポンスの取り組みを強化するよう呼びかけています。最近よく耳にする「CSIRT(Computer Security Incident Response Team)」の主要な任務の1つも、このインシデントレスポンス(インシデント対応)の体制強化にあります。

セキュリティベンダー各社からも、企業がインシデントレスポンス(インシデント対応)の取り組みを強化する上で役立つ製品やサービスが数多く提供されるようになりました。例えば、弊社が提供する国内シェアNo.1のWebフィルタリング製品「i-FILTER」にも、インシデントレスポンス(インシデント対応)に役立つさまざまな機能が搭載されています。

一例を挙げれば、「i-FILTER」の最新バージョンである「i-FILTER」Ver.9で利用できる無償オプションツール「i-FILTER Reporter」Ver.7には、「i-FILTER」のアクセスログをさまざまな検索条件で素早く検索できる「Log Search」という機能が新たに加わっています。期間や時刻、ユーザー名、グループ名、カテゴリ、転送量、リクエスト種別など、多種多様な検索条件を指定できるほか、一度検索した結果に対して、さらに別の検索条件を与えて絞り込んでいくことも可能になっています。さらには、アクセスログの改竄を検知できる機能まで備えています。

この機能を使えば、インシデントレスポンス(インシデント対応)の初動対応において極めて重要な「感染端末の絞込み」や「影響範囲の特定」を極めて迅速に行えるようになります。以降で幾つかのユースケースを示しながら、その具体的な使い方を紹介してみたいと思います。

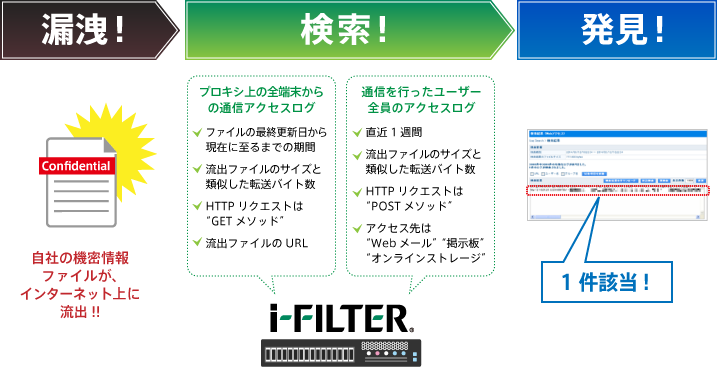

情報の流出元や流出先を示す通信ログを迅速に切り分け

もし自社の機密情報ファイルが、インターネット上に流出していることが発覚したとしましょう。インシデントレスポンス(インシデント対応)としてまず真っ先にやるべきことは、流出元の特定です。技術的なアプローチからこれを行うには、一般的にはネットワーク機器やセキュリティ機器のログデータを集め、それぞれの内容を突き合わせて精査しながら少しずつ漏洩元の端末やユーザーを絞り込んでいきます。言うまでもなく、これには膨大な時間や労力が掛かります。

しかし「i-FILTER」なら、端末からインターネットへの接続を一元化しているプロキシ上にある全端末からの通信のアクセスログに対して、先ほど紹介したLog Search機能を使ってさまざまな切り口から検索処理を行い、素早く流出元を特定できます。例えば、流出したファイルのバージョンが最新版であれば、ファイルの最終更新日から現在に至るまでの期間を検索条件として指定し、かつ「流出ファイルのURL」「HTTPリクエストは“GETメソッド”」「流出ファイルのサイズと類似した転送バイト数」などを検索条件に指定すれば、瞬時に疑わしい通信を絞り込めます。

さらに、これらの通信を行ったユーザー全員のアクセスログに対して、「直近1週間」「流出ファイルのサイズと類似した転送バイト数」「HTTPリクエストは“POSTメソッド”」「アクセス先は“Webメール”“掲示板”“オンラインストレージ”」といった条件で検索をかければ、かなりの確率でファイルを流出させた通信の痕跡を探し当てることができるでしょう。

Log Search機能を使った検索イメージ

これが、「インターネット掲示板における機密情報の暴露」を発見した場合であれば、「感染者は昼休みに社内から掲示板にアクセスしたのではないか」との仮説のもと、「書き込み当日」「12:00~13:00の時間帯」「掲示板サービスのURL」「HTTPリクエストは“POSTメソッド”」といった条件で検索を行えば、当該書き込みを行った通信のログをかなりの確率で特定できることでしょう。

あるいは、ネットワーク機器が「深夜にもかかわらず回線帯域が異常に消費されている」という疑わしい事象を検知したとしましょう。ここで「i-FILTER」のアクセスログに対して、「直近1カ月」「0:00~5:00の時間帯」「転送バイト量は5Mバイト」という条件を設定してLog Searchを実行すれば、回線帯域を圧迫していた通信のログを瞬時に探し出して一覧表示してくれます。これら通信ログのアクセス元とアクセス先を調べれば、誰がどのサイトにアクセスしていたのかをすぐに判別できます。

このように、「i-FILTER」の最新のアクセスログ検索機能をうまく使うことで、インシデントレスポンス(インシデント対応)における初動対応のスピードを大幅にアップできます。既に「i-FILTER」をお使いいただいている方はもちろんのこと、これからインシデントレスポンス(インシデント対応)の取り組みを強化しようと考えている企業にも、ぜひこの機能の活用をお勧めします。

<「i-FILTER」製品担当:遠藤>

- ▼あわせて読みたい:インシデントレスポンス(インシデント対応)関連コラム

- ・これからのセキュリティ対策の主流「インシデントレスポンス(インシデント対応)」について知る(2017.01.11 up)

- ・インシデント「対応計画まったくない」企業が2割超、これからのカギは“計画と組織”(2017.01.24 up)

- ・インシデントレスポンス(インシデント対応)の初動を「i-FILTER」でスピードアップ!(2017.01.26 up)

- ・「i-FILTER」とSIEMの連携がインシデントレスポンス(インシデント対応)に効くわけ(2017.02.09 up)

- ・インシデントレスポンス(インシデント対応)の「4つのフェーズ」、ご存知ですか?(2017.03.23 up)

インシデントレスポンス(インシデント対応)の取り組みには「i-FILTER」をおすすめします。

最近の記事

- 2023/10/02「i-フィルター」年齢に合わせたフィルタリング設定のご案内

- 2021/03/18大手3社のオンライン専用プランで、フィルタリングはどうなる?

- 2021/02/16i-フィルター担当者によるスマホ利用の「家庭ルール」ご紹介