Digital Arts News Watch

2015/12/15

標的型攻撃

サイバー攻撃

セキュリティ全般

2015年度上半期「J-CRAT」に寄せられたサイバー攻撃の相談件数、248件に

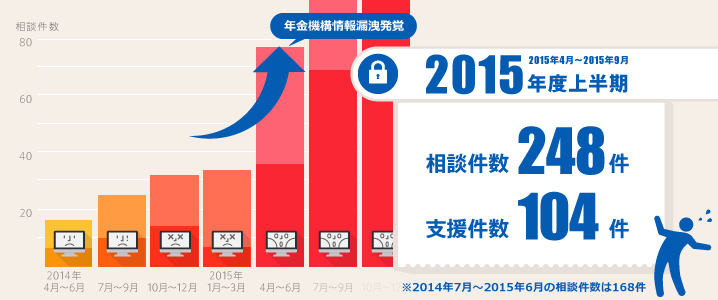

10月26日、情報処理推進機構(IPA)が、サイバーレスキュー隊「J-CRAT」による2015年度上半期(4月~9月)の活動状況を公開しました。その報告によると、今年度の上半期、標的型サイバー攻撃特別相談窓口などを通じてJ-CRATが受けた相談件数は248件で、そのうちレスキュー支援へと移行した事例は104件となりました。

▼J-CRAT活動状況 [2015年度上半期]

https://www.ipa.go.jp/security/J-CRAT/index.html

昨年7月に発足したJ-CRATは、今年8月にも「発足から1年間の活動報告」を行っています。そこで報告された相談件数は168件、そのうち支援へ移行した件数は66件でした。つまり、2015年度に入ってからJ-CRATへ寄せられた標的型攻撃の相談数、および支援に至った件数は、いずれも「昨年7月~今年6月の1年間の報告数」を半年で大きく上回ったということになります。

※参考:サイバーレスキュー隊のレポートに学ぶ、標的型サイバー攻撃に備える体制づくり

いずれのレポートも2015年4月~6月が期間の範囲内であることから考えると、今年6月以降、いかに急激に相談数が増加したのかが分かります。今年6月といえば、日本年金機構の情報漏洩事件が起こり、また日本全国の公的機関や外郭団体からも続々とサイバー攻撃事件の報告が届けられた月でした。

さて、このJ-CRATの上半期報告には、より具体的な詐欺の手口として「実際に業務で利用されたメールを再加工し、詐称に利用するケース」が紹介されました。そこには「メールの文面や添付ファイル名を見ても、それを詐欺だと見分けることは困難」との指摘もあります。

数年前までのサイバー攻撃対策では、「不審な内容のメールに気を配り、怪しい添付ファイルは不注意に開かないこと」などが挙げられていました。しかし現在、実際に行われている攻撃の具体的な手口を見ると、各スタッフに注意喚起を行うだけで標的型攻撃を防止することは無理難題であるように感じられます。

同報告書は、「事前に自組織で使用しているシステム全体を把握していれば、被害の拡大を防げたケースが多く見られた」と最後に記しています。サイバー攻撃に気づき、それをJ-CRATに相談することができた組織でさえ、システムを全般的に見通せていなかったというのは残念な話です。いち早く攻撃の被害に気づき、その状況を確認し、そして被害の拡大を抑えるためにも、日頃からシステム全体をリアルタイムで把握しておくことは、いまや全ての組織で必要とされている最低限の防衛でしょう。

<記事提供元:株式会社イード>

標的型サイバー攻撃に対するセキュリティ対策には「i-FILTER」をおすすめします。

最近の記事

- 2023/10/02「i-フィルター」年齢に合わせたフィルタリング設定のご案内

- 2021/03/18大手3社のオンライン専用プランで、フィルタリングはどうなる?

- 2021/02/16i-フィルター担当者によるスマホ利用の「家庭ルール」ご紹介