Digital Arts News Watch

2016/11/04

標的型攻撃

サイバー攻撃

i-FILTER

m-FILTER

巧妙化する一方の標的型攻撃から身を守るには何が必要?

標的型攻撃への対策には「多層防御」が必要

標的型攻撃によって大手企業や官公庁から大量の個人情報が盗まれる事故が、相変わらず後を絶ちません。これに対して、企業や官公庁の側もただ手をこまねいて見ているわけではなく、あの手この手で攻撃を仕掛けてくる相手に対してさまざまな防御策を講じています。またセキュリティベンダーからも「標的型攻撃対策」を謳ったセキュリティ製品が数多く提供されています。

ただし、日々、巧妙化していく標的型攻撃に対しては、「これさえやっておけば100%大丈夫」という対策は残念ながら存在しません。相手は手を変え品を変えさまざまな手法を編み出してきますから、守る側も1つの対策に頼るのではなく、複数の層に渡ってさまざまな防御壁を設けておき、このような攻撃を食い止めていく必要があります。

こうした対策のことを「多層防御」と呼びます。ITシステムやネットワークの異なる層にそれぞれ防御策を設けておき、そのすべてを敵に突破されて本丸まで到達される可能性をなるべく小さくしようという考え方です。その中には、物理ネットワークの構成から、ファイアウォールやIDS/IPSなどのネットワークセキュリティ対策、ウイルス対策ソフトウェアなどソフトウェア層における対策、さらには組織体制や日頃の従業員教育・訓練といった人間系の対策まで、実に多種多様な取り組みが含まれます。

それらすべてに渡って完ぺきな対策を施すのは難しいかもしれませんが、デジタルアーツでは特に多くの企業でニーズが高く、効果が表れやすい領域に対応したセキュリティ製品を提供しています。具体的には、Webフィルタリング(プロキシ)の領域において市場シェアNo.1※の製品「i-FILTER」を、メール自体の対策が行えるメールセキュリティ製品「m-FILTER」を、そしてデータの暗号化やその追跡を行えるIRM製品「FinalCode」という3つの製品を提供しています。

これら3製品とも、それぞれの領域において多くの実績とトップクラスの市場シェアを持ち、多くの企業や官公庁、教育機関で実績を積み重ねてきた製品ばかりですから、どなたでも安心してお使いいただけます。

入口対策と出口対策、さらにその先の対策まで

これら3製品がそれぞれ、標的型攻撃への対策においてどのような役割を果たすのか、もう少し具体的に紹介してみましょう。

標的型攻撃への対策には、大きく分けて「入口対策」と「出口対策」があります。入口対策とはその名の通り、攻撃者による自社ネットワークへの侵入の試みを、ネットワークの入口で食い止めるというものです。

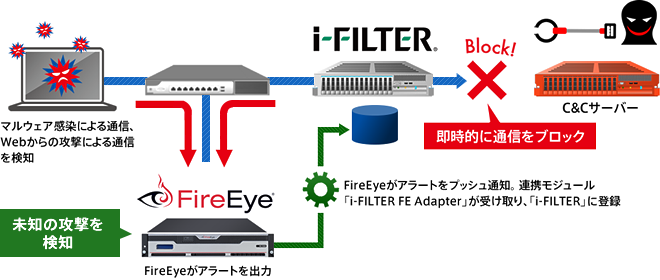

「i-FILTER」は、アクセスしてきたユーザーにマルウェアを送り込む不正なサイトのURLやIPアドレスのリストを保持しており、そうしたサイトやサーバーへのアクセスを自動的に遮断してくれます。これにより、ターゲットを不正サイトに誘導して、知らずにマルウェアに感染させるような侵入手口からユーザーを守ることができます。また未知の攻撃手法が用いられた場合であっても、サンドボックス型のセキュリティ製品「FireEye」と連携することで攻撃を検知できるようになっています。

「i-FILTER」×「FireEye」連携で未知の攻撃を検知(イメージ)

また近年ではメールの添付ファイルや、メール本文に記されたURLを介してマルウェアに感染させる手口が多く見られます。こうした手口に対しては「m-FILTER」を導入することで、自動的に添付ファイルを削除したり、URLを無効化するなど、いわゆる「メール無害化」と呼ばれる処置を施してマルウェア感染を防ぐことができます。

「m-FILTER」のメール無害化で入口対策(イメージ)

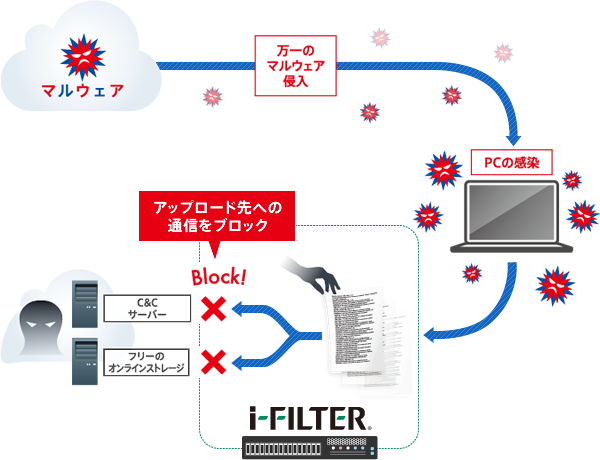

こうして「i-FILTER」と「m-FILTER」を導入・活用することで、入口対策のかなりの部分を網羅できます。一方、入口でどれだけ対策を施しても、侵入を100%阻止するのは困難です。どうしても侵入を許してしまうケースはあり得ます。しかしそうした場合であっても、侵入者が盗んだ情報を社外に送信する際、自社ネットワークの出口でそれを阻止すれば情報漏洩を防ぐことができます。

この「出口対策」においても、「i-FILTER」が重要な役割を演じます。「i-FILTER」は、盗まれたデータが送信されるC&CサーバーのIPアドレスやURLもデータベースで管理しており、そうした通信を検知した場合は即座に遮断して情報漏洩を水際で防止するのです。

「i-FILTER」のC&Cサーバー通信遮断で出口対策(イメージ)

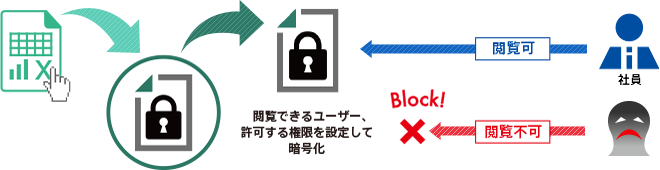

こうして入口と出口の両方で対策を講じておけば、かなり効果的な標的型攻撃対策を講じることができますが、それでもなお情報流出を100%防げるとは言い切れません。そこで、「FinalCode」の出番です。

もし万が一出口対策もすり抜けられて、重要な情報が入ったファイルを社外に持ち出されてしまったとしても、あらかじめ「FinalCode」でファイルが暗号化されていれば、攻撃者はファイルの中身を解読できませんし、場合によっては盗まれたファイルを遠隔から削除することまで可能です。

「FinalCode」のファイル暗号化で閲覧制限(イメージ)

このように弊社の「i-FILTER」と「m-FILTER」、「FinalCode」を使えば、入口対策と出口対策、そして万が一出口も突破されてしまった際の「最後の砦」となる対策まで、一通りカバーできるようになっています。また、先ほど紹介した「FireEye」をはじめ、他社のセキュリティ製品とも密接に連携することで、広範な領域の対策をカバーできます。標的型攻撃対策で何らかの課題を抱えている方は、ぜひ一度お気軽にご相談いただければと思います。

<「m-FILTER」製品担当:瀬川>

- ※ 出典:2016年6月 株式会社アイ・ティ・アール発行「ITR Market View:サイバー・セキュリティ対策市場2016/URLフィルタリング市場売上金額シェア(2015年度)」

「i-FILTER」「m-FILTER」「FinalCode」の詳細は製品紹介ページをご確認ください。

最近の記事

- 2023/10/02「i-フィルター」年齢に合わせたフィルタリング設定のご案内

- 2021/03/18大手3社のオンライン専用プランで、フィルタリングはどうなる?

- 2021/02/16i-フィルター担当者によるスマホ利用の「家庭ルール」ご紹介