Digital Arts News Watch

2017/03/23

インシデントレスポンス

標的型攻撃

サイバー攻撃

i-FILTER

m-FILTER

インシデントレスポンス(インシデント対応)の「4つのフェーズ」、ご存知ですか?

インシデントレスポンス(インシデント対応)は4つのフェーズから構成される

今、情報セキュリティの分野でもっとも注目を集めているキーワードの1つが「インシデントレスポンス(インシデント対応)」です。その名の通り、セキュリティインシデントが発生した際の対応(レスポンス)を迅速かつ適切に行えるよう、平時からその準備や対策を整えておこうという考え方です。今や企業を狙う標的型攻撃の手口は高度化・巧妙化の一途を辿っており、もはや被害を100%完ぺきに防ぐことは不可能だといわれています。そうである以上、あらかじめ侵入や被害を受けることを前提として、その検知と初動対策に力を注ぐことで被害を最小化しようというわけです。

本コラムでもこれまで何度かに渡って、企業がインシデントレスポンス(インシデント対応)の取り組みを進めるに当たって、弊社のWebフィルタリング製品「i-FILTER」が大いに貢献できることを紹介してきました。その後、政府やセキュリティベンダーを中心にインシデントレスポンス(インシデント対応)の啓発活動が展開された結果、ここに来て企業におけるインシデントレスポンス(インシデント対応)に対する関心はかなり高まってきました。

しかし実際には、『インシデントレスポンス(インシデント対応)という言葉は聞いたことがあるものの、その正確な内容はまだよく分からない……』という方も意外と多いかもしれません。もし、これからインシデントレスポンス(インシデント対応)の取り組みを始めるのであれば、まずはIPAやJPCERT/CCが推奨するガイドラインを参考にすることをおすすめします。

JPCERT/CCが公開している「インシデントハンドリングマニュアル」「CSIRTガイド」といったガイドラインの中には、インシデントレスポンス(インシデント対応)の具体的な取り組みの一端が記されています。またIPAからは、NIST(アメリカ国立標準技術研究所)が作成した「コンピュータセキュリティインシデント対応ガイド」の日本語訳※が公開されています。この中では、セキュリティインシデントそのものの定義や、それが起こった際に取るべきインシデントレスポンス(インシデント対応)のプロセスについて詳細に記述されており、IPAやJPCERT/CCだけでなく、世界の大手セキュリティベンダーが打ち出すインシデントレスポンスソリューションもこの内容をベースにしています。

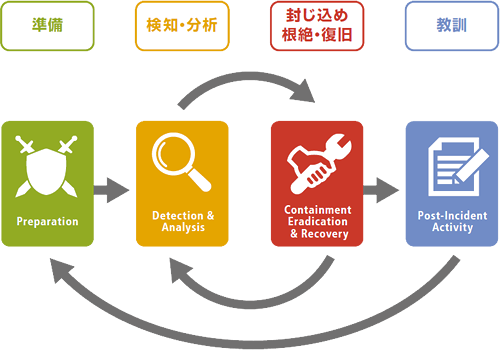

その内容によると、インシデントレスポンス(インシデント対応)の具体的なアクションは、

- 1.準備

- 2.検知・分析

- 3.封じ込め・根絶・復旧

- 4.教訓(事件後の対応)

の4つのフェーズからなるとされています。

同ガイドではそれぞれのフェーズにおいて企業が取るべきアクションを定義しており、この一連のプロセスを「インシデント対応ライフサイクル」として絶えず回し続けることが重要だとされています。

< インシデント対応ライフサイクルのイメージ >

メールセキュリティ「m-FILTER」、ファイル暗号化・追跡ソリューション「FinalCode」がインシデントレスポンス(インシデント対応)で果たす役割

「i-FILTER」がインシデントレスポンス(インシデント対応)において果たす役割については、前述のとおり、これまで数回に渡りご紹介しましたが、その他の弊社セキュリティ製品であるメールセキュリティ「m-FILTER」やファイル暗号化・追跡ソリューション「FinalCode」においても、先ほど挙げたインシデント対応ライフサイクルの4つのフェーズそれぞれで重要な役割を果たします。

例えば「m-FILTER」は、安全な送信元の情報を格納したホワイトリストDBを活用し全く新しい受信メールに対する仕組みとともに、各種ログを常時収集していざというときに備えることができます。これは、NISTが定義するインシデント対応ライフサイクルの中の「準備」フェーズに該当します。また、疑わしいメールを受信した際にアラート通知を発行したり、外部メールを添付ファイル含めて全て、または添付ファイルのみを自動的に削除したり、添付ファイルのマクロを除去を実現し、さらには事後に管理画面へのログインパスワードを変更するような機能も備えます。これらはまさに、「検知・分析」と「封じ込め・根絶・復旧」の取り組みにほかなりません。

こうした機能は、標的型メール攻撃によるマルウェア侵入を防ぐためだけでなく、侵入者や内部関係者が盗んだ情報をメールで外部に送出するのを防ぐ上でも有効です。例えば、外部に送信するメールを一時的に社内に保留したり、添付ファイルを自動的に暗号化するような機能は、メールを通じた情報漏洩に備えるための「準備」や、漏洩事故が発生した際の「封じ込め・根絶・復旧」の活動に当たります。

「FinalCode」も同様に、暗号化したファイルに対する不正アクセスを検知したり、ファイルのアクセスログを分析する機能を提供することで、インシデントレスポンス(インシデント対応)の「検知・分析」を支援します。あるいは、いざ重要ファイルの流出事故が発生したとしても、遠隔からファイルを削除することにより「封じ込め・根絶・復旧」を実現します。

このように、「m-FILTER」のようなメールセキュリティソリューションや、「FinalCode」のようなIRMソリューションも、本格的なインシデントレスポンス(インシデント対応)の実現のためには欠かせない重要な役割を担います。初めからこれらの機能のすべてを実装するのは難しいかもしれませんが、前出のNISTの「インシデント対応ライフサイクル」の4フェーズを取っ掛かりに、まずはできるところから取り組みを始めることをおすすめします。

最終更新日:

<「i-FILTER」製品担当:遠藤>

- ※ IPA:セキュリティ関連NIST文書「コンピュータインシデント対応ガイド rev.1」(日本語訳 / PDF)

NIST:「Computer Security Incident Handling Guide rev.2」(英語 / PDF)

- ▼あわせて読みたい:インシデントレスポンス(インシデント対応)関連コラム

- ・これからのセキュリティ対策の主流「インシデントレスポンス(インシデント対応)」について知る(2017.01.11 up)

- ・インシデント「対応計画まったくない」企業が2割超、これからのカギは“計画と組織”(2017.01.24 up)

- ・インシデントレスポンス(インシデント対応)の初動を「i-FILTER」でスピードアップ!(2017.01.26 up)

- ・「i-FILTER」とSIEMの連携がインシデントレスポンス(インシデント対応)に効くわけ(2017.02.09 up)

- ・インシデントレスポンス(インシデント対応)の「4つのフェーズ」、ご存知ですか?(2017.03.23 up)

インシデントレスポンス(インシデント対応)の取り組みには、

デジタルアーツのソリューションをおすすめします。

最近の記事

- 2023/10/02「i-フィルター」年齢に合わせたフィルタリング設定のご案内

- 2021/03/18大手3社のオンライン専用プランで、フィルタリングはどうなる?

- 2021/02/16i-フィルター担当者によるスマホ利用の「家庭ルール」ご紹介