自工会/部工会・サイバーセキュリティ

ガイドラインへ対応するセキュリティソリューション

自動車業界のセキュリティリスク

ランサムウェアや標的型攻撃、不正アクセスなど、自動車業界を狙ったサイバー攻撃が深刻化しており、サプライチェーンを狙った攻撃も懸念されることから自動車業界全体のセキュリティレベル向上が必要不可欠となっています。

このような背景から、自動車産業全体のサイバーセキュリティ対策のレベルアップや対策の効率的な推進を目的としたガイドラインが発表され、対応状況のチェックシートの提出とガイドラインに対応したセキュリティ対策を実施していく必要があります。

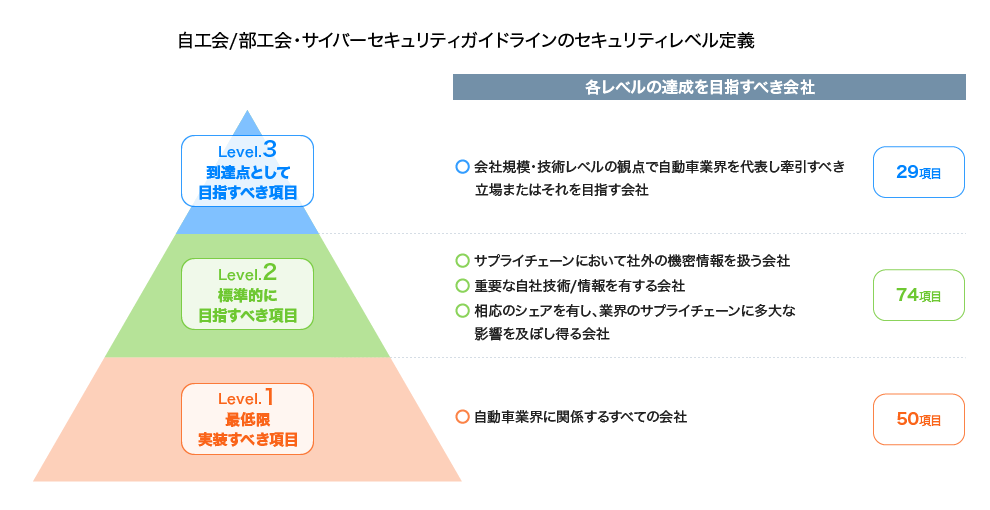

自工会/部工会・サイバーセキュリティガイドラインとは

委託元や委託先、子会社やサービス事業者など、多くの企業がかかわる自動車産業において、サプライチェーンを構成するサプライヤー企業を含めた自動車産業全体のサイバーセキュリティレベル向上のため、日本自動車工業会(JAMA)と日本自動車部品工業会(JAPIA)が2020年3月に公開したガイドラインです。ガイドラインでは、業界内での役割・立場や企業規模などに応じて、3つのセキュリティレベルと153のチェック項目について項目ごとにレベル(各項目でレベル1~3)が設定されています。

出典:自工会/部工会・サイバーセキュリティガイドライン2.1版」(2023年9月1日)

https://www.jama.or.jp/operation/it/cyb_sec/docs/cyb_sec_guideline_V02_01.pdf

ガイドラインでは自動車産業に関わる全ての会社において、

2024年末を目途にレベル2への対応が必要とされており、

完成車メーカー、大規模Tier1会社においてはレベル3への対応も必要です。

153項目のチェックシートを作成し毎年自工会への提出が必要

サイバーセキュリティガイドラインは、ガイドライン本体とチェックシートにより構成されています。

チェックシートは153のチェック項目のセキュリティ対策の取り組み状況をセルフ評価し、毎年自工会に提出する必要があります。業界全体の対策レベルの効率的な点検を行うために必要なものとなっています。

出典:自工会/部工会・サイバーセキュリティガイドライン2.1版」(2023年9月1日) ![[サンプル画面]サイバーセキュリティガイドライン チェックシート](/bs/lp/security-in-automobile-industry/common/images/security_checklist.png)

https://www.jama.or.jp/operation/it/cyb_sec/docs/cyb_sec_guideline_V02_01.pdf

自工会/部工会・サイバーセキュリティガイドラインへ対応する

デジタルアーツソリューション

デジタルアーツはWeb・メール・ファイル・認証セキュリティにより

ガイドラインに対応した安全なビジネス環境を実現します

Webセキュリティ対策

Guideline 攻撃を防ぐ対策(防御)・攻撃されたことを迅速に知るために(検知)

| 分類 | ラベル | 目的 | 要求事項 | No. | レベル | 達成条件 |

|---|---|---|---|---|---|---|

| 攻撃を防ぐ対策 実施(防御) |

17通信制御 | サーバー等の重要機器への不正操作による情報漏洩、改ざん、システム停止を防ぐ | サイバー攻撃、内部情報漏えいを防止するため、情報システム・情報機器や不正なWebサイトへの通信制御を行っていること | 108 | Lv2 | 不正なWebサイトへのアクセスを制限している |

| 20データ保護 | 不正アクセスやマルウェア感染のリスクを低減する | 情報システム・情報機器のデータ保護を行っていること | 130 | Lv2 | 外部から受け取ったデータが安全であることを確認している | |

| 21オフィスツール関連 | 134 | Lv2 | WebサイトやWebアプリケーションの利用における禁止事項および制限事項を明確にし、周知している | |||

| 攻撃されたことを 迅速に知るために (検知) |

22マルウェア対策 | マルウェア感染による情報漏洩、改ざん、システム停止を防ぐ | セキュリティ上の異常を素早く検知するマルウェア対策を行っていること | 141 | Lv2 | 不正なWebサイト閲覧によるマルウェア感染を防止するため、Webゲートウェイでのマルウェアチェックを実施している |

| 23不正アクセスの検知 | 不正アクセス・不正侵入による情報漏洩、改ざん、システム停止を防ぐ | ネットワークへの不正アクセスを常時監視する体制を構築すること | 142 | Lv2 | 通信内容を常時監視し、不正アクセスや不正侵入をリアルタイムで検知/遮断および通知する仕組みを導入している | |

| セキュリティ事件・事故が発生した場合に、侵入経路や漏えい経路の調査が行えるよう、ログが取得されていること | 143 | Lv2 | インシデント発生時の調査のために必要なログを取得している | |||

| 標的型攻撃など、サイバー攻撃による被害を抑制させるため、サイバー攻撃を速やかに検知、遮断する対策を行っていること | 146 | Lv2 | 社内に侵入したマルウェアと不正なサーバーとの通信を遮断する対策を実施している | |||

| 147 | Lv3 | インターネットに公開しているWebサイトについて、サイトの改ざんを検知する仕組みを導入し、定期的に確認している |

不正なWebサイトへのアクセスをブロック

安全なWebサイトにのみアクセスさせる「ホワイト運用」により脅威情報サイトや未知のサイトへのアクセスをブロック

Webからのマルウェア感染を防止!外部から受け取ったデータの安全性も確認

安全なファイルのみダウンロードさせる「ダウンロードフィルター」機能により改ざんサイトからの悪性ファイルのダウンロードをブロック

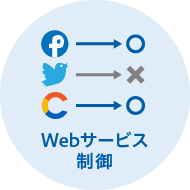

特定のWebサービスの制限

国内外の2,700以上のWebサービスを閲覧可否や投稿可否などの操作権限ごとに細やかな制御をすることが可能

社内に侵入したマルウェアと不正なサーバーとの通信を遮断

脅威情報サイトなどのURLにアクセスしようとしたクライアント端末をネットワークから隔離し、管理者にメールで通知

メールセキュリティ対策

Guideline 攻撃を防ぐ対策実施(防御)・攻撃されたことを迅速に知るために(検知)

| 分類 | ラベル | 目的 | 要求事項 | No. | レベル | 達成条件 |

|---|---|---|---|---|---|---|

| 攻撃を防ぐ対策 実施(防御) |

20データ保護 | 不正アクセスやマルウェア感染のリスクを低減する | 情報システム・情報機器のデータ保護を行っていること | 130 | Lv2 | 外部から受け取ったデータが安全であることを確認している |

| 21オフィスツール関連 | 131 | Lv2 | メール送信による情報漏えいを防止するための対策を実施している | |||

| 21オフィスツール関連 | 132 | Lv2 | メールの誤送信を防止する対策を実施している | |||

| 21オフィスツール関連 | 133 | Lv2 | 内部不正対策として社外送付メールの監査を実施し、監査している事をメール利用者に周知している | |||

| 攻撃されたことを 迅速に知るために (検知) |

22マルウェア対策 |

マルウェア感染による情報漏洩、改ざん、システム停止を防ぐ | セキュリティ上の異常を素早く検知するマルウェア対策を行っていること | 139 | Lv2 | メールによるマルウェア感染を防止するため、メールゲートウェイでのマルウェアチェックを実施している |

| 22マルウェア対策 |

140 | Lv2 | メールの添付ファイルによるマルウェア侵入を防止するため、システムで拡張子制限を実施している |

危険なメールはブロック!安全なメールのみを受信

安全なメールのみ受信させる「ホワイト運用」と「偽装判定」により、危険なメールはブロック・隔離することが可能

外部から受け取った添付ファイルのマルウェアチェックの実施

パスワード付きZIPファイルを悪用した攻撃メールも特許技術により検知・ブロック可能!マルウェア感染を対策

添付ファイルの特定の拡張子を制限可能

禁止拡張子のリストを作成し、制限することが可能。また、添付ファイルにマクロを含む場合にブロックするなど柔軟な設定が可能

メール送信時の誤送信・情報漏えい対策の実現

メールの送信を一定時間保留にすることで、誤送信に気づきを与える機能や強制Bcc変換機能などにより情報漏えいを対策

認証(IDaaS)

Guideline 攻撃を防ぐ対策実施(防御)

| 分類 | ラベル | 目的 | 要求事項 | No. | レベル | 達成条件 |

|---|---|---|---|---|---|---|

| 共通 | 2機密情報を扱うルール | 機密情報を扱うルールを定め、社内へ周知することにより、機密漏えいを防止する | 機密情報のセキュリティに関する社内ルールを規定していること | 7 | Lv2 | 退職や期間満了時には必要な機密情報、情報機器などを回収している |

| 攻撃を防ぐ対策 実施(防御) |

18認証・認可 | 情報システムの不正利用や、情報システムの不正操作・変更を防ぐことで、情報漏洩、改ざんを防ぐとともに、情報システムを安定稼働させる。 さらに、情報漏えい、改ざんや情報システム停止の際の原因調査を可能にする |

情報システム・情報機器への認証・認可の対策を行っていること | 120 | Lv3 | インターネットから利用できるシステムには多要素認証を実装している |

| 121 | Lv2 | 重要システムではセッションタイムアウトを実装している | ||||

| 122 | Lv3 | 認証ログのモニタリングを実施している |

インターネットから利用できるシステムに対して多要素認証を実施

プッシュ認証やOTP等の一般的な認証方法に加え、「位置情報認証」や「第三者認証」等、独自の認証で多要素認証を実施

重要システムにはセッションタイムアウトを実装

システムごとにセッションタイムアウトを柔軟に設定可能。さらに、「定期認証」により利用者の運用負荷のなく継続利用を実現

認証ログのモニタリングの実施

認証ログの取得や永年保存が可能。さらに、認証結果をレポート表示することで視覚的に確認することが可能

退職者のアクセス権(ID)の運用・管理

ユーザーごとにアクセス権(ID)の有効期限設定が可能。退職が決まった社員のID管理などがしやすく、退職者による不正アクセスを防止

ファイルセキュリティ対策

Guideline 守る対象を明確にし、リスクを特定する・攻撃を防ぐ対策実施(防御)

| 分類 | ラベル | 目的 | 要求事項 | No. | レベル | 達成条件 |

|---|---|---|---|---|---|---|

| 共通 | 2機密情報を扱うルール | 機密情報を扱うルールを定め、社内へ周知することにより、機密漏えいを防止する | 機密情報のセキュリティに関する社内ルールを規定していること | 4 | Lv1 | 自社の守秘義務のルールを規定し、守らせている |

| 守る対象を明確にし、リスクを特定する(特定) |

8他社との 情報セキュリティ要件 |

サプライチェーンにおける機密情報の漏洩を防止するとともに、事故発生時の対応を迅速に行えるようにする | サプライチェーン上で発生する情報セキュリティ要件が明確になっていること | 43 | Lv3 | 契約終了時に機密情報やアクセス権などを回収または破棄している |

| 15社内接続ルール | 社内ネットワークの利用を適切に管理することにより、情報漏えいやマルウェア感染などの被害を最小化する | 社内ネットワークへの接続時には、情報システム・情報機器の不正利用を抑制する対策を行っていること | 81 | Lv3 | 内部情報漏洩対策として、複数ログを組み合わせて、異常行動を自動検知できる仕組みを導入している | |

| リモートワークの環境において、セキュリティ事故(主に情報漏えい、なりすまし)を抑制する対策を行っていること | 82 | Lv2 | リモートワークで使用する情報機器や機密情報の条件についてのルールを定め、運用している |

|||

| 攻撃を防ぐ対策 実施(防御) |

20データ保護 | 不正アクセスやマルウェア感染のリスクを低減する | 情報システム・情報機器のデータ保護を行っていること | 129 | Lv3 | 情報機器、情報システムのデータを適切に暗号化している |

| 21オフィスツール関連 | 135 | Lv2 | 関係会社やパートナー企業とファイル共有する場合の利用ルールを定め、周知している(クラウドサービス利用も含む) |

ファイルの自動暗号化により機密情報ファイルを安全に管理

ファイルを作成した瞬間からパスワードレスで自動暗号化。社員のITリテラシーを問わず、機密情報ファイルの安全な管理が可能

外部へ渡したファイルをリモート削除

取引先や子会社など、外部に渡したファイルをリモート削除することが可能。契約終了後の機密情報ファイルなどの管理が可能

ファイルごとのアクセスログを管理内部情報漏えいを対策

ファイルごとに誰がいつアクセスをしたのかログの管理が可能。また、機密情報へアクセスできるユーザーを限定する等の設定も可能

サプライチェーンにおける安全なファイル共有を実現

ファイルごとにアクセス権限や編集可否などを細やかに設定可能。サプライチェーンへファイル共有する場合のルール設定が可能

ログの取得・検知・解析

Guideline 守る対象を明確にし、リスクを特定する・攻撃を防ぐ対策実施(防御)

| 分類 | ラベル | 目的 | 要求事項 | No. | レベル | 達成条件 |

|---|---|---|---|---|---|---|

| 共通 | 4体制(平時) | 情報セキュリティに関する体制及び役割を明確化し、 保護すべきデータの漏洩・ サイバーセキュリティ対策の徹底、強化を図る |

平時の情報セキュリティリスクを管理する体制を整備し、事故発生に至らないよう、情報収集と共有を行うこと | 17 | Lv2 | サイバー攻撃や予兆を監視・分析をする体制を整備している |

| 守る対象を明確にし、リスクを特定する(特定) |

9アクセス権 | アクセス権設定の不備に起因した、機密エリアやシステムへの不正アクセスを防止する | アクセス権(入室権限やシステムのアクセス権)を適切に管理していること | 53 | Lv2 | アクセスログは、安全に保管しアクセス制御された状態で管理されている |

| 15社内接続ルール | 社内ネットワークの利用を適切に管理することにより、情報漏えいやマルウェア感染などの被害を最小化する | 社内ネットワークへの接続時には、情報システム・情報機器の不正利用を抑制する対策を行っていること | 81 | Lv3 | 内部情報漏洩対策として、複数ログを組み合わせて、異常行動を自動検知できる仕組みを導入している | |

| 攻撃されたことを 迅速に知るために (検知) |

23不正アクセスの検知 | 不正アクセス・不正侵入による情報漏洩、改ざん、システム停止を防ぐ | セキュリティ事件・事故が発生した場合に、侵入経路や漏えい経路の調査が行えるよう、ログが取得されていること | 143 | Lv2 | インシデント発生時の調査のために必要なログを取得している |

| 144 | Lv3 | 重要なシステムについて、アプリケーション操作ログを取得している | ||||

| 標的型攻撃など、サイバー攻撃による被害を抑制させるため、サイバー攻撃を速やかに検知、遮断する対策を行っていること | 145 | Lv2 | ログを分析し、サイバー攻撃を検知する仕組みを導入している |

インシデント発生時の調査のため必要なログの取得を実施

「DigitalArts@Cloud」では統合レポートを標準搭載しており、Webやメール、ファイルの各種ログのグラフ表示や、詳細のログの検索、閲覧が可能

サイバー攻撃を検知する仕組みの導入

「Dアラート」によりマルウェア感染の疑いがあるお客様や弊社のお客様以外へも感染情報やホームページの改ざん情報を無償でお知らせします

![[サムネイル]オンラインセミナー:自工会ガイドラインの解説とデジタルアーツの対策ソリューションのご紹介](/bs/lp/security-in-automobile-industry/common/images/seminar_thumbnail.png)