2022/07/05 i-FILTER,m-FILTER,サイバー攻撃

2022年上半期国内セキュリティインシデント集計

2022年上半期(1~6月)国内組織における情報漏洩等にかかるセキュリティインシデントを、対象組織による公開報告書およびマスメディアによる報道資料をもとに独自に集計しました。

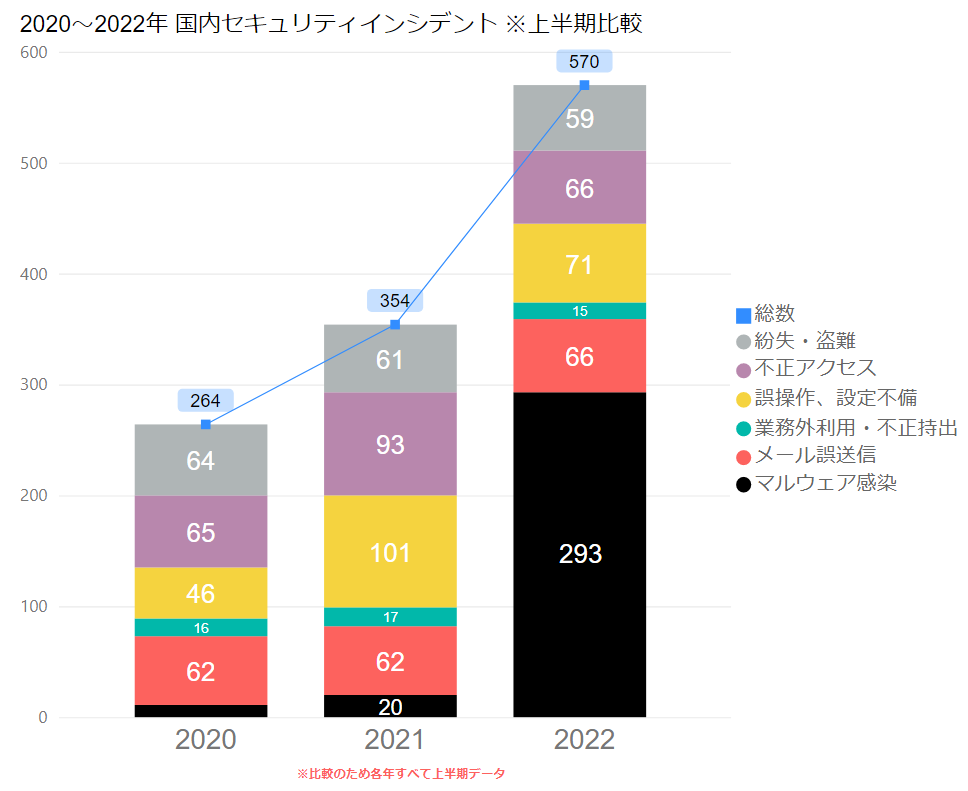

過去の同時期と比較したものが【図1】となります。

※2021年上半期は、昨年公開した上半期集計の記事(※1)と比較すると分類項目によっては数値の増減があります。これは年次での集計記事(※2)の作成にあたって、新たに見つかったインシデントの追加/既存インシデントの更新情報の反映/分類の見直し、等を行ったことによります。あらかじめご承知おきくださいますようよろしくお願いいたします。

| 紛失・盗難 | パソコンやUSBメモリといった記録媒体や紙文書の紛失や盗難など |

| 不正アクセス | 脆弱性を突かれるなどして侵入され、情報窃取やWebサイトの改ざん、スパムメールの踏み台にされてしまったなど |

| 誤操作、設定不備 | FAXや書類の誤送付、システムの不具合や人為的な設定不備により意図せず公開されてしまったなど(電子メールでの誤送信は含まない) |

| 業務外利用・不正持出 | 機密情報の無断閲覧や、不正に持ち出した情報を外部の者に譲渡など |

| メール誤送信 | 電子メールで宛先を誤って送付してしまったなど |

| マルウェア感染 | Emotetのようなマルウェア感染やその他ランサムウェアへの感染など |

2022年上半期で多く報告されたものは、最多が「マルウェア感染」でした。

「マルウェア感染」インシデントは再びEmotetが台頭 しかもケタ違い

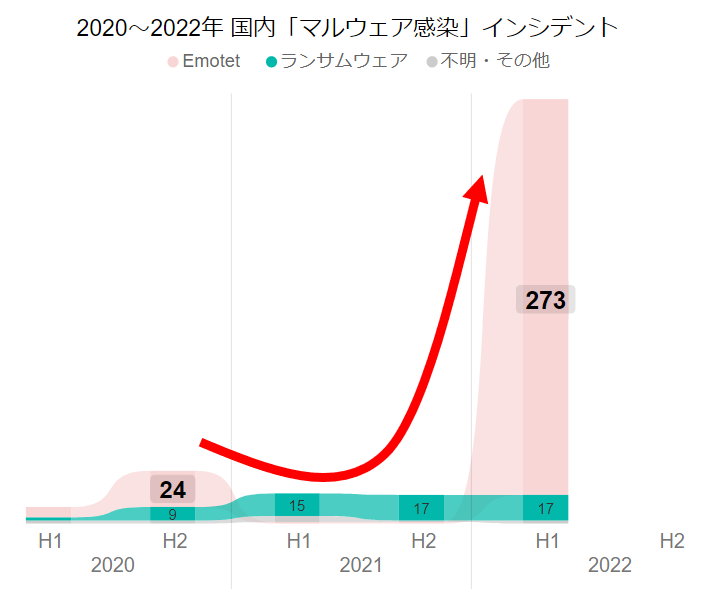

今回特に注目したいのが「マルウェア感染」に分類されるインシデントです。【図2】は半期毎のグラフとなります。

※Emotetは、「Emotetに感染」という旨の報告があったインシデントを集計対象としています。

※ニュースメディア等でもしばしば混同することがある「なりすましメールへの注意喚起」は集計の対象としていません(自組織がEmotetに感染していなくても、取引先が感染してメール情報が窃取されたなどにより、なりすましメールが送信されてしまうことがあります。二次被害の防止のため、なりすましメールへの注意喚起を行っている場合があります。)

Emotet感染報告例

実際に報告されていた例をいくつか紹介します。

| 組織A | 社内端末12台がEmotetに感染していたことが判明。同じ業界を装った内容や社内情報を連想させるようなタイトルや本文によって拡がったのではと述べている。 |

| 組織B | 社内端末がEmotetに感染し対処をしたという報告をしたその約一週間後に、再びEmotetの攻撃メールを大量に受信し社員が添付ファイルを開いてしまった(ここでは感染したかどうかは未記載)ため、メールサーバーを停止やアンチウイルスソフトを全社員にインストールするなどの対処を行った。 |

| 組織C | 委託業者がEmotetに感染してしまったということが2度発生。それぞれ時期、委託業者は異なっていた。 |

Emotet感染報告が多数となった要因

前提

まず、昨年2021年とは比較すべきではないでしょう。それは、2021年1月下旬から11月中旬まで活動していない期間があったためです。ただし、猛威を振るっていた一昨年2020年と比べても非常に多いことは一目瞭然です。

次に、攻撃者側による様々な手法やメール配信数量をもって広範囲に感染活動が繰り広げられたというのも確かに一因があります。しかし、一般的に被害者側からは被害について表に出されにくいのがセキュリティインシデントです。被害はあったとしても、表立った数として見えにくい部分でもあります。にもかかわらず、被害者側からの「公開報告」が増えていることに関しては下記のことがあげられるでしょう。

- なりすましメールを受信した外部からの指摘

- 「EmoCheck」によりコストや時間が大幅に軽減

- 隠さない、セキュリティ意識の変化

1. なりすましメールを受信した外部からの指摘

他のマルウェアと違い、自組織だけではなく外部からの指摘によって気付きやすいという面があります。

Emotetは窃取したメール情報を使ってなりすまし、攻撃メールを多数の宛先に送信します。今回調査した報告書では、顧客や取引先から「(自社名/社員名で)不審なメールが届いた」旨の問い合わせが複数あったことがきっかけとなり、自社をかたるなりすましメールが発生している状況を把握、これを受けて調査したところEmotet感染が判明したというケースが多く見受けられました。

自社のなりすましメールが発生している状況では、新たな被害を防ぐためにもなるべく早く一般に広く公開すべきと考え実行した組織が多かったのではないでしょうか。

2. 「EmoCheck」によりコストや時間が大幅に軽減

これまでは気づきにくかった感染を、Emotet専用の感染チェックツール「EmoCheck」によって簡単に判別できるようになったことも特筆すべきです。

必要な知識や人員やコストがない組織においては、感染の兆候や異変に気付いたとしても何もせず(できず)見逃されていた可能性がありました。しかし、セキュリティ専門機関への調査依頼や新たなアンチウイルスソフトの導入といったことが不要で、「EmoCheck」を端末にダウンロードして実行するだけで誰でも簡単に感染状況の確認ができるようになりました。

「EmoCheck」はJPCERT/CCから2020年2月から公開されていましたが、初期の頃は一般利用者には使いづらかったり、攻撃手法が変更され検知できない期間が多かったりもしました。しかし利便性は向上し、攻撃手法の変化に合わせ検知ができるよう何度も更新対応がされています。また、警視庁や自治体などからも積極的にツールの利用を促すなどの働きがなされています。

3. 隠さない、セキュリティ意識の変化

世間や組織でのセキュリティに対する意識の高まりにより、(Emotetだけに限らず)自組織で発生したセキュリティインシデントについて情報を公開すべきとする組織が増えている背景が考えられます。また、多くの組織が情報公開しているという現状も、他の組織に良い影響を与え、隠さずに公開するという意識の変化を促しているのかもしれません。

引き続き警戒を

最初のうちは感染に対して敏感なためメディアなどがこぞって取り上げていましたが、これだけ多くの組織が感染してしまっている状態では「当たり前のような事態」であり、大きく取り上げられにくくなっています。新型コロナウイルスのメディアでの扱いの大きさを、初期の頃と現在とを比べていただくとわかりやすいかもしれません。本稿の執筆にあたって多くのメディアをチェックしましたが、どのメディアにも掲載されていないのではと思われる感染報告も少なからずありました。

Emotetの攻撃はまだまだ継続中ですし、感染被害も多く発生しています。

ランサムウェアのように事業継続を脅かすようなEmotetの「感染後の大きな被害」の報告はあまり耳にしません。しかし、Emotetに感染するとメール情報が窃取されたり攻撃メールの送信が行われるだけでなく、過去にはTrickbotやQakbotといった別のマルウェアへも感染したり、Cobalt Strikeという様々な攻撃を展開しやすくするツールを入れるなどの動きがみられています。最近では感染端末のWebブラウザーに保存されているクレジットカード情報を窃取する機能が追加されたという報告もされています。

感染しないよう、感染してしまって自組織が重症化しないよう、および取引先等へ感染を拡げないよう、日頃からの備えが必要です。