2022/08/30 i-FILTER,サイバー攻撃,フィッシング

2022年上半期フィッシングサイト ドメイン集計

デジタルアーツでは、日々様々なWebサイトについて調査・収集を行っています。2022年上半期にデジタルアーツが収集した国内外のフィッシングサイトURLから、ドメインを集計した結果を公開します(※1)。

(※1)2022年1~6月末に、デジタルアーツが確認した数万件のフィッシングサイトURL。IPアドレス形式のURLは除く。

はじめに

ドメインについて

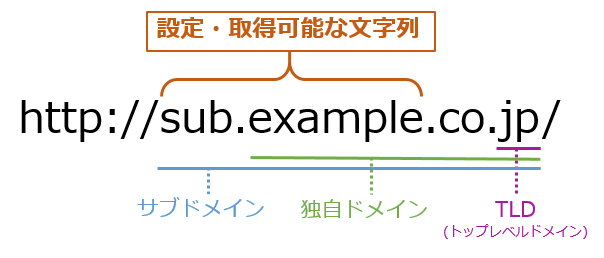

本稿で扱うドメインについては、【図1】のように定義することとします。

世界のTLDの数

2022年8月時点のIANAのRoot Zone Databaseによると、TLDの数は1591あります。

世界のTLDシェア

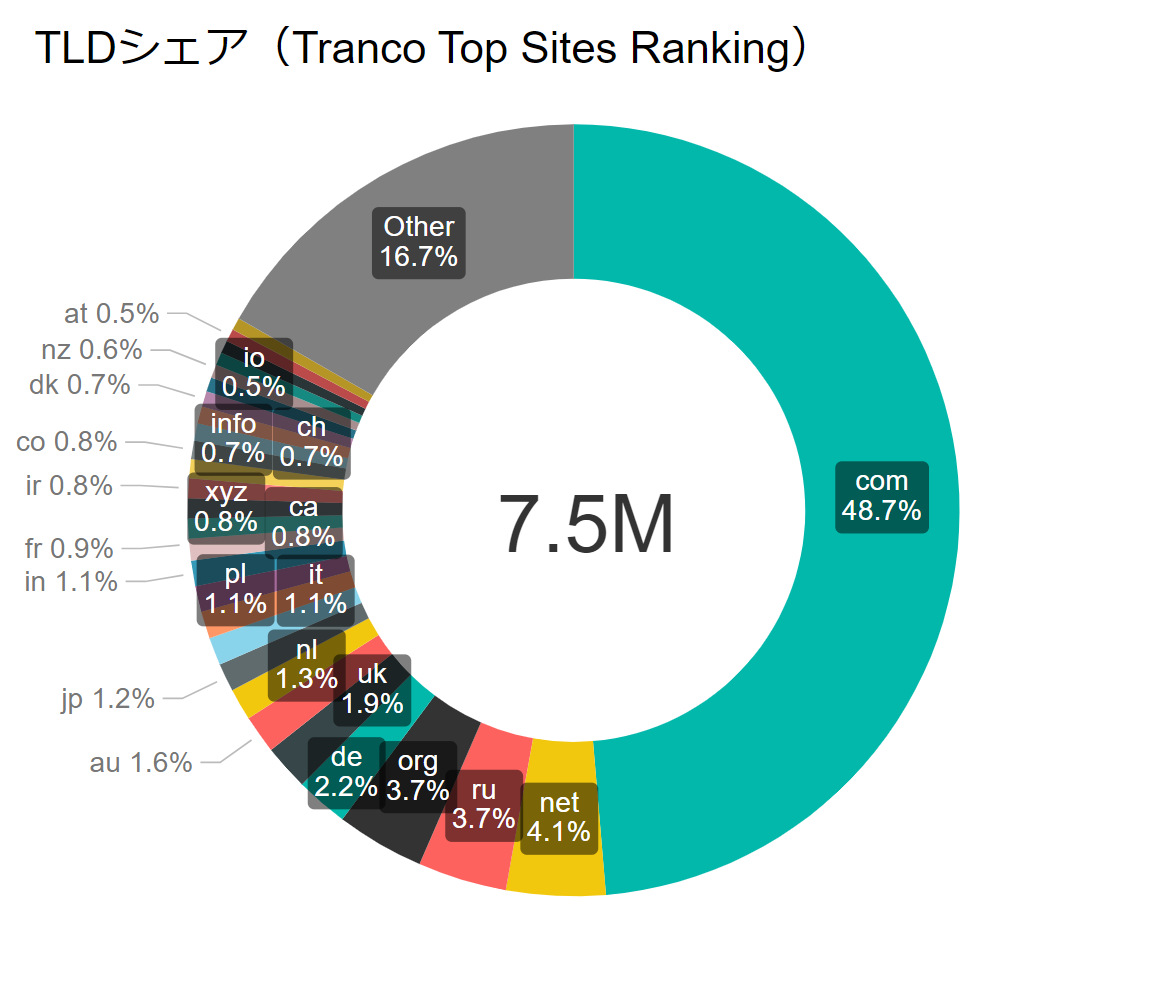

世界のTLDシェアは【図2】のようになっています(※2)。1位の「com」は約半数占めています。「jp」は全体の1.2%程度です。

(※2)Trancoのトップサイトランキング約750万ドメインをもとに、TLDを集計

- Trancoについて:Victor Le Pochat, Tom Van Goethem, Samaneh Tajalizadehkhoob, Maciej Korczyński, and Wouter Joosen. 2019. "Tranco: A Research-Oriented Top Sites Ranking Hardened Against Manipulation," Proceedings of the 26th Annual Network and Distributed System Security Symposium (NDSS 2019). https://doi.org/10.14722/ndss.2019.23386

- 使用データについて:We use the Tranco list [1] generated on 08 August 2022, ...* Available at https://tranco-list.eu/list/7PV8X.

2022年上半期 フィッシングサイトドメイン

ここからはデジタルアーツが収集したフィッシングサイトのドメインを解説します。

2022年上半期のフィッシングサイトURL総数は、前年同期比で約1.5倍でした。 次項からの「シェア」については、該当年度期間のフィッシングサイトURL総数を100%として算出しています。あらかじめご承知おきください。

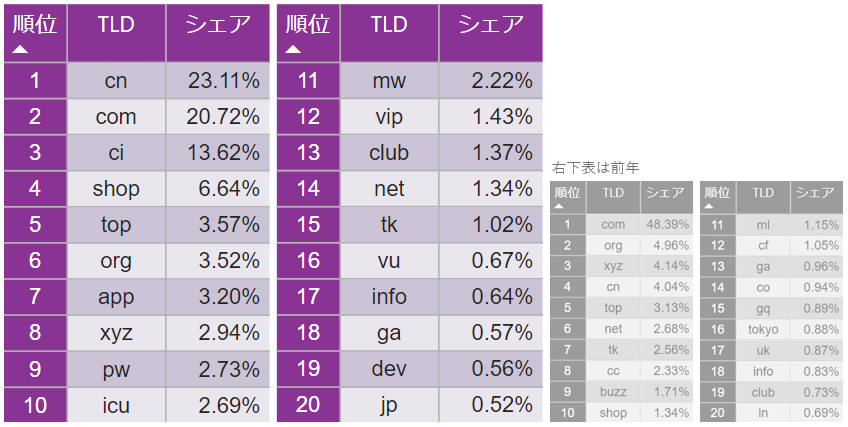

TLDトップ20

フィッシングサイトのTLDを集計しました。

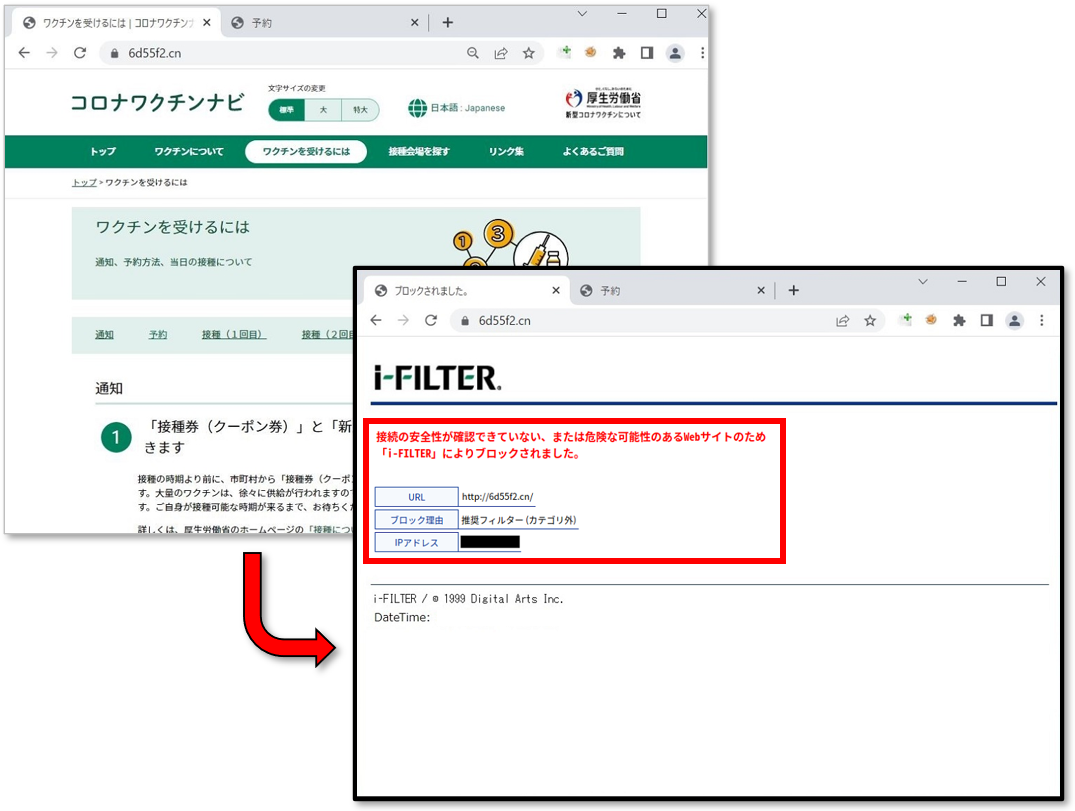

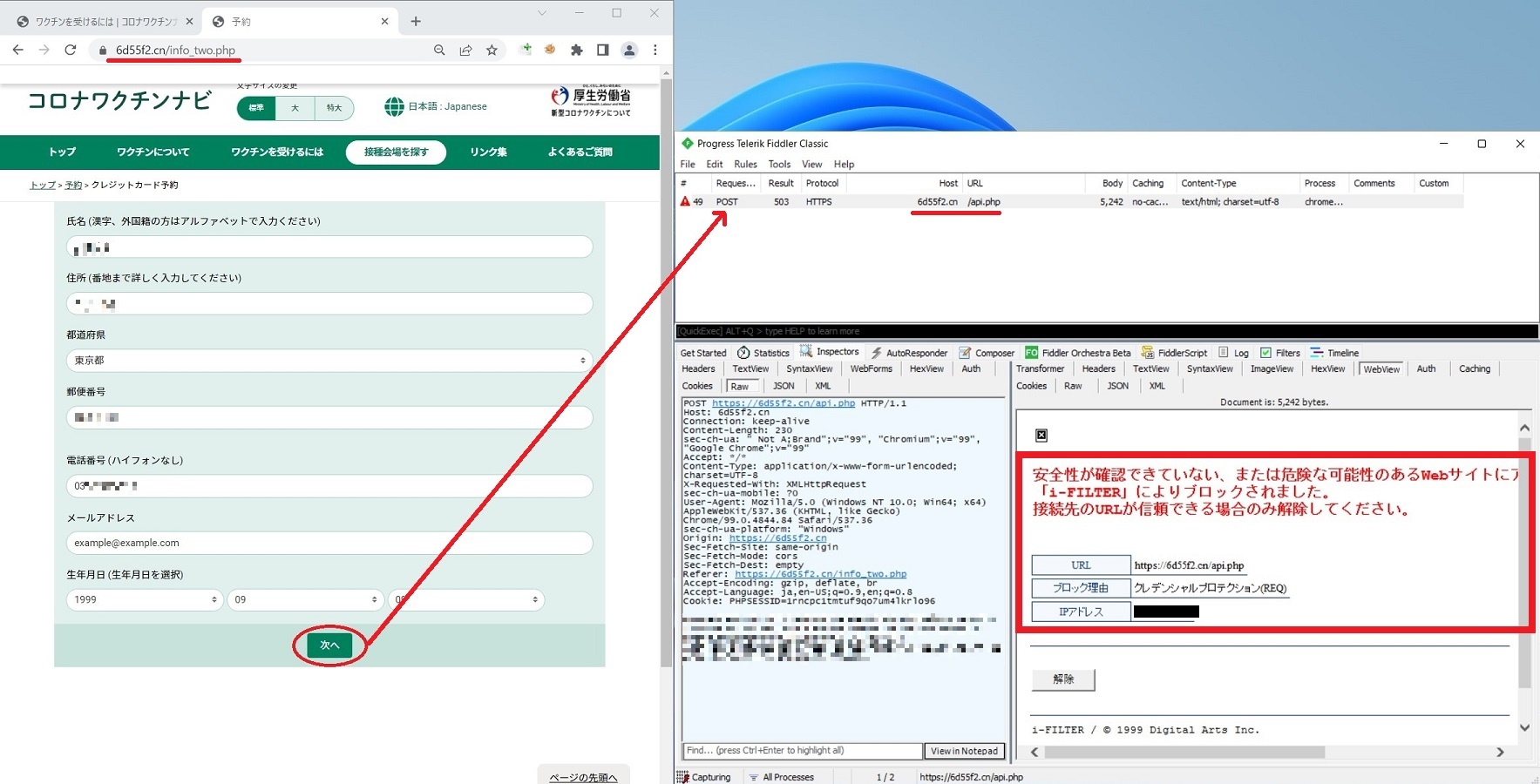

TLDでは「cn」が最も多く、1位で約23%となりました。前年は4位で約4%でしたので急増しており、「cn」は上半期全体を通して常に使用され続けていました。前年1位の「com」は約48%から約21%へとシェアを下げています。3位には前年はランク圏外だった「ci」が突如として出現しています。

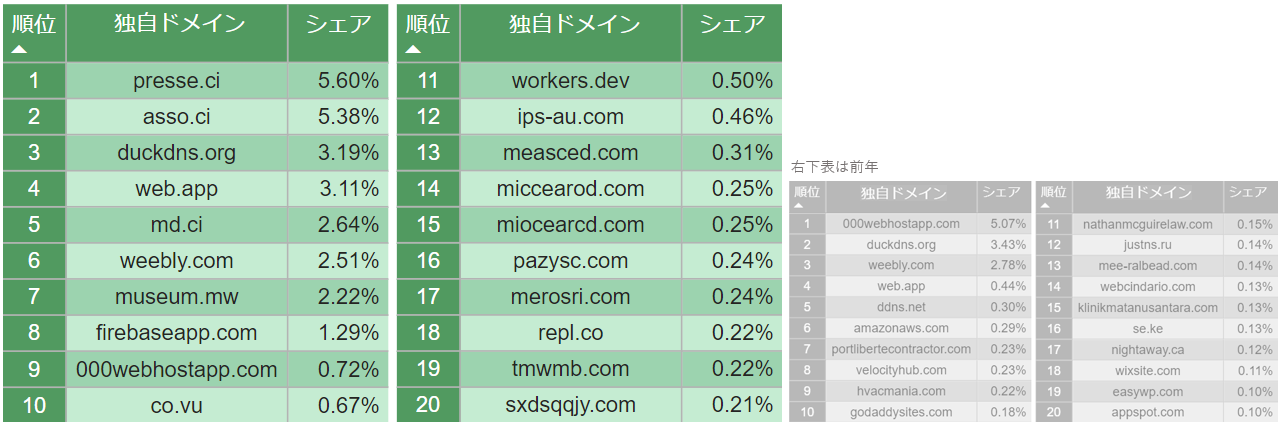

独自ドメイントップ20

フィッシングサイトの独自ドメイン(※3)を集計しました。

(※3)下記例では「example.co.jp」が対象。

例:sub.example.co.jp

TLDでは3位だった「ci」を使った独自ドメインが1、2、5位にランクインしています。これらは5月から6月にかけて大量に使用されました。こちらは後述します。その他上位には、前年にもランクインしていたダイナミックDNSやWebホスティングサイトの独自ドメインが並んでいます。

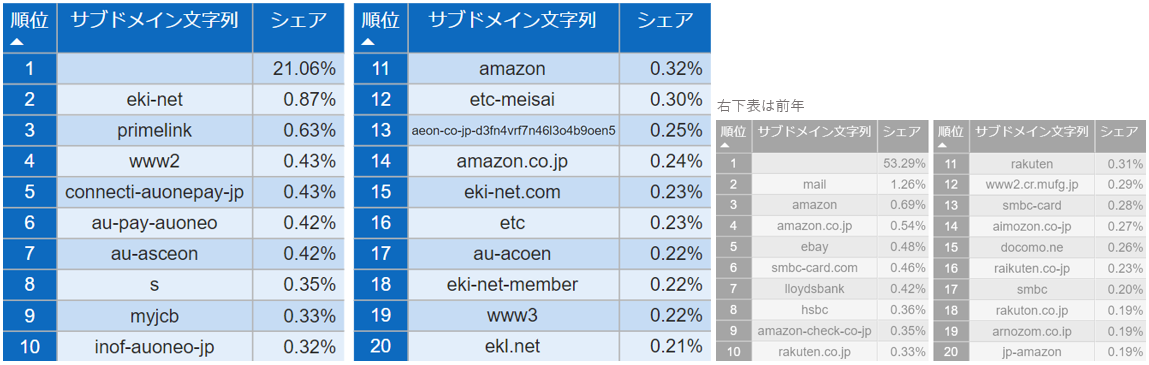

サブドメイン文字列トップ20

フィッシングサイトのサブドメイン文字列(※4)のみを集計しました。

(※4)サブドメインから独自ドメインを除外した文字列部分。下記例では「sub」が対象。

例: sub.example.co.jp

1位の空欄は(サブドメインがなく)独自ドメインのみだったということです。つまり約2割が独自ドメインのみで、反対に約8割はサブドメインを使っていたという結果になります。前年よりもサブドメインを使うフィッシングサイトが増加しています。

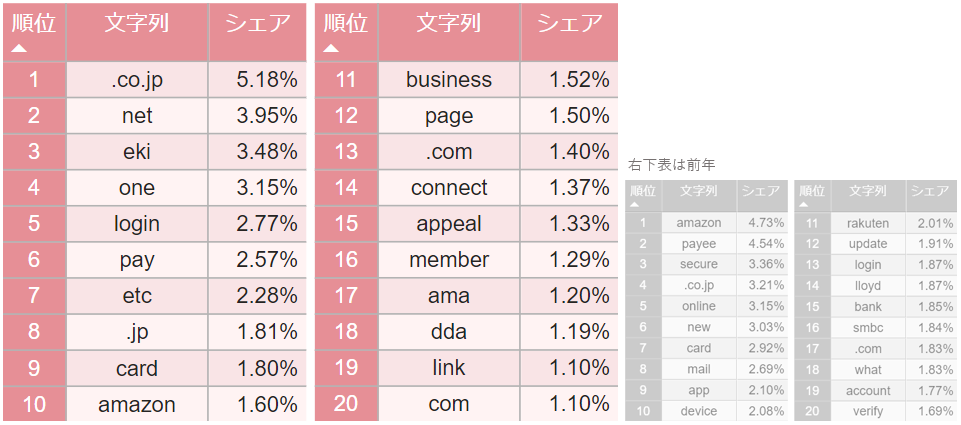

頻出する文字列トップ20

フィッシングサイトのドメインでよく使われた文字列(※5)を集計しました。フィッシングサイトを仕掛けている攻撃者が意図して設定している文字列にはどのようなものがあるのかを表しています。

(※5)【図1】で定義した「設定・取得可能な文字列部分」(下記例では「sub.example」が対象)において、できる限り意味のある単語や文字列で分割しそれぞれを集計。ダイナミックDNSやWebホスティングサイト利用の場合は、サブドメイン文字列部分のみ集計。

例: sub.example.co.jp

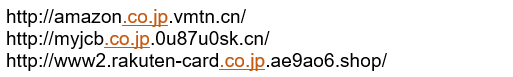

「.co.jp」「.jp」「.com」がランクインしていることについては、【図9】のようにTLD部分ではなくサブドメインや独自ドメインの「設定・取得可能な文字列部分」で使われたためです。

(かたられたサービスやブランドの)正規ドメインやそれに似た文字列を含ませることによって信ぴょう性を増したり、携帯端末などの表示サイズが小さい場合にWebブラウザーのアドレスバーからドメインが見切れてしまい前半部分だけが表示されることがあるため、正規ドメインと誤認させる意図が考えられます。

月別表

今度は月別に見てみましょう。

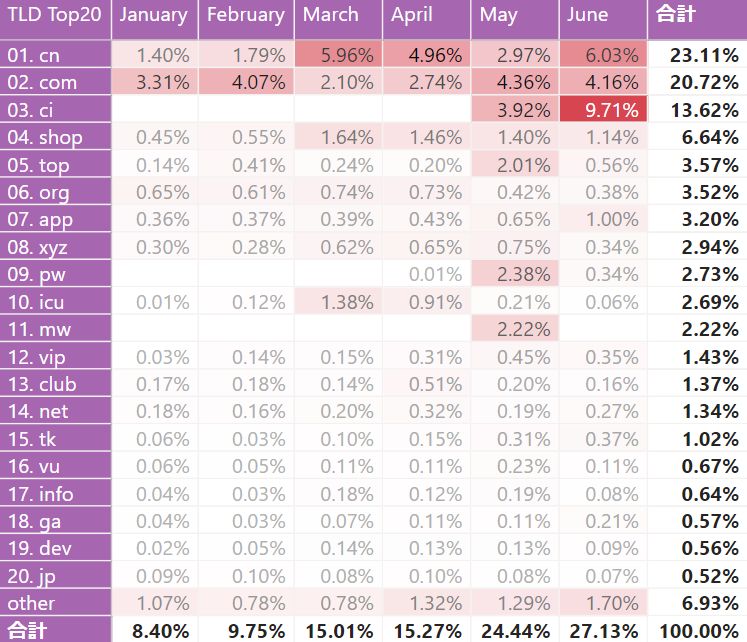

【図10】は2022年上半期フィッシングサイトURL総数を100%として、「TLD」が月毎にどれだけ観測されたかを表しています。また、最下段では「フィッシングサイトURL」の月毎の合計を表しています。

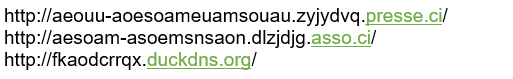

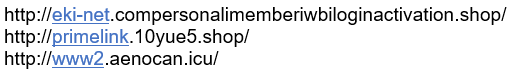

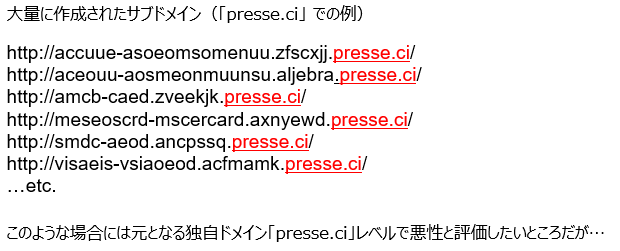

フィッシングサイトURL数は1月(8.40%)と6月(27.013%)を比較するとおよそ3.2倍と、上半期後半にかけて非常に多く観測されました。特にTLD 「ci」は全体の13.62%ものボリュームを占めているにもかかわらず、独自ドメインは下記のたった3つ でした。大量にサブドメインを作成してばらまいていた攻撃者がいたため表のような数値となりました。

- presse[.]ci

- asso[.]ci

- md[.]ci

日本では見慣れないTLD「ci」の使用について

「ci」はアフリカのコートジボワール共和国に割り当てられているccTLD(国別コードトップレベルドメイン)です。日本ではあまり見かけないかと思います。

これまであまり目にしなかったTLDを使い始めた理由は何だったのでしょうか。

Public Suffix List との関連性

「Public Suffix List」(以後PSLと記述する)はざっくりいうと、一般のインターネットユーザーが簡単に登録(取得)できないドメイン部分をリストにしたものです。現在ボランティアによってgithubで維持、管理されています。PSLは大きく「ICANN DOMAINS」と「PRIVATE DOMAINS」という2つのパートに分かれており、前者の方がより厳密なチェックを必要としています。例えば「ICANN DOMAINS」には「jp」や「co.jp」のようなものに限定され、「PRIVATE DOMAINS」には私企業(クラウドサービス事業者等)が利用者に貸し出しているような独自ドメインが記載されていたりします。

特にPSLの「ICANN DOMAINS」は多くのサービスで利用されていると考えられます。参照することによって、存在するTLDなのか、汎用型ドメイン(例:jp)なのか、属性型ドメイン(例:co.jp)なのかなど、URLに対して効率的に判別することも可能です。例えばURLの評価をするようなサービスで、属性型ドメインや汎用型ドメインだけのURL(例:http://co.jp/)をチェックしても、正しく結果を得られないかと考えられます。「http://example.co.jp/」のように「example」部分に任意の文字列があって初めて評価の対象となるからです。このようにPSLの「ICANN DOMAINS」に記載されているドメインは特別なものなのです。

しかし、PSLの「ICANN DOMAINS」に上述した3つの独自ドメイン(presse[.]ci, asso[.]ci, md[.]ci)が記載されていることが分かりました。つまり、「co.jp」と同様の扱いになっていることになります。

これによってPSLを利用しているサービスや製品には良くない影響が出てくると考えられます。URLの評価を行う場合においてはサブドメインを大量に使ったフィッシングサイト利用という実態から、元となっている独自ドメインレベルで悪性と評価したい場面ですが、「co.jp」を悪性と評価することと同様となってしまうため、評価できない可能性があります。その結果、評価する側は根元を断つことができない一方で、攻撃者側はサブドメインを延々と作成して使い捨て、1つのドメインで効率的に攻撃を仕掛けることが可能となります。

以後、3つの独自ドメイン(presse[.]ci, asso[.]ci, md[.]ci)を3ドメインと記述します。

さて、どうしてPSLの「ICANN DOMAINS」に3ドメインが記載されているのかという疑問が浮かぶかもしれません。調査をしたところ、2008年ごろに3ドメインが追加されることになったようです。「ci」を管理しているコートジボワールのNIC(Network information center Cote d'Ivoire)のWebサイトには2008年当時、3ドメインについて、NICにおいて管理している特別なドメインである旨の記載を確認しました。つまり、追加された当時においてはPSLの「ICANN DOMAINS」に記載されていることは適切であったと考えられます。

しかし、現在のWebサイトには3ドメインの記載を確認することができませんでした。また、下記は3ドメインのWHOISで確認した取得日です。

| Domain | Creation Date |

|---|---|

| presse[.]ci | 2020-04-15T22:32:58.96Z |

| asso[.]ci | 2020-03-10T23:29:14.455Z |

| md[.]ci | 2020-03-10T10:51:25.36Z |

PSLに追加された後になんらかの理由でNICが管理していた3ドメインが失効したのでしょうか。2020年のほぼ同時期に、コートジボワールではないアジアの一組織によって3ドメインが取得されたことになっています。

現状においてはPSLの「ICANN DOMAINS」に3ドメインが記載されていることは不適切な状態と考えます。わざわざフィッシングのために3ドメインを狙って取得したのかは定かではありませんが、攻撃者はセキュリティ製品回避の意図などもあったのかもしれません。

なお、本稿執筆時点では、3ドメインはレジストラによって利用停止されています。

おわりに

攻撃者は様々な手法や量でフィッシングサイトに誘導しようとします。ドメインやURLが短時間で使い捨てにされたりするようなフィッシングサイトにはブラックリストでの捕捉は困難であり、ブラックリストに登録したとしてもあまり意味のないデータとなるでしょう。