多発する標的型攻撃による情報漏洩事件

貴社の標的型攻撃対策は大丈夫ですか?

標的型攻撃を始めとするサイバー攻撃による大規模な情報漏洩事件が、相変わらず後を絶ちません。政府や各種セキュリティ機関が企業に対してセキュリティ対策を指導し、またそれを受けた企業側もさまざまな対策を講じているにもかかわらず、攻撃側はあっという間にそれを上回る手口を編み出して、次々と未知の攻撃を仕掛けてきます。

中でも、特定の組織や集団を狙い、組織の情報システム内部に深く継続的に侵入する攻撃は「高度標的型攻撃」と定義されます。コンピューターウイルスなどの検知・識別に用いられる従来のシグネチャベースのセキュリティ対策では十分ではありません。

メール・Web・ファイルのセキュリティ対策で

「標的型攻撃」から社内の機密情報を守る標的型攻撃対策ソリューション

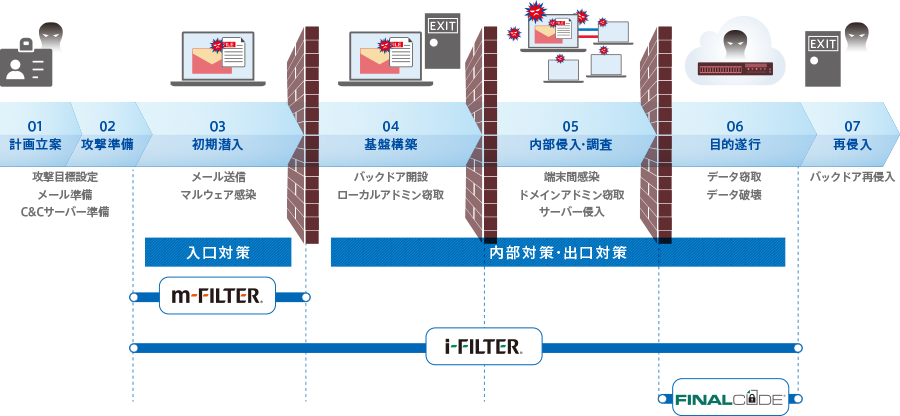

「高度標的型攻撃」では、外部の通信先への情報漏洩が引き起こされるため、外部との通信を一元化するプロキシのログが重要です。「i-FILTER」では、SIEM製品と連携してログの相関分析や、「FireEye」「DDI(トレンドマイクロ)」との連携による未知の脅威への対策、ユーザーのIT教育の支援による入口対策に加え、万一のマルウェア感染時でも出口対策専用のデータベースにより、外部との通信をブロックします。

また、標的型攻撃の9割以上が添付ファイルを原因としたものであることから、メールセキュリティ「m-FILTER」は、ルールに該当した添付ファイルを削除する機能やHTMLメールのテキスト化、URLリンクの無効化など、標的型メール攻撃対策機能を提供しています。

さらに、「FinalCode」で社内のファイルを暗号化しておけば、標的型攻撃によって万が一、重要なファイルが窃取されたとしても、「FinalCode」の暗号化ファイルは特定の人しか開けないので、情報が漏洩することはありません。

メール・Web・ファイルのセキュリティ対策で「標的型攻撃」から社内の機密情報を守る

デジタルアーツの標的型攻撃対策ソリューションをご活用ください。

高度標的型攻撃の段階

標的型攻撃の意識・実態調査の

結果資料ダウンロード

近年、企業を標的としたサイバー攻撃による被害が増加傾向にあり、機密情報や顧客情報といった重要情報を盗み出し、2次的に悪用される被害も増加傾向にあることから、全国の企業・団体に勤務する従業員には標的型攻撃に対する理解度や意識を、情報システム管理者には勤務先における標的型攻撃の対策の実態調査を行いました。この調査は2015年10月に第1回目となる調査を発表し、今回で2回目となります。

調査結果をまとめた資料は下記よりダウンロードいただけます。

※ダウンロードにはお客様情報の入力が必要です。

- 情報漏洩の経緯①

- 業務に関係する内容を装った

メールの添付ファイルを開き、

マルウェアに感染してしまった

メールセキュリティ対策

標的型メール攻撃など

不審なメールを

受信しない!!

送信元や宛先が偽装されているメールや添付ファイルの拡張子が細工されているメールを受信しないようにします。

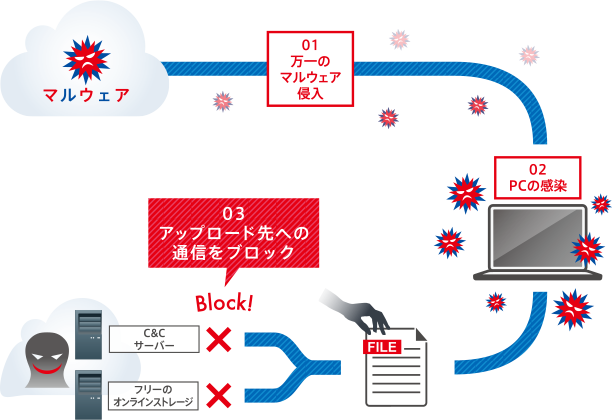

- 情報漏洩の経緯②

- マルウェアに感染したPCが

遠隔操作されWeb経由で

個人情報ファイルが窃取された

Webセキュリティ対策

標的型攻撃による

不正なWebアクセスを

ブロック!!

標的型サイバー攻撃などで、万が一マルウェアに感染してしまっても、誘導しようとするWebアクセスをブロックします。

- 情報漏洩の経緯③

- 窃取された個人情報ファイルは

誰でも閲覧できる状態で

共有サーバーに保管されていた

ファイルセキュリティ対策

指定した人以外の

ファイルの閲覧を

許可しない!!

重要なファイルは、指定した人以外は閲覧できないように暗号化。操作履歴や不正なアクセスを追跡できるようにします。

メール・Web・ファイルのセキュリティ対策で

「標的型攻撃」から社内の機密情報を守る

デジタルアーツの標的型攻撃対策ソリューション

標的型メール攻撃など不審なメールを受信しない!!

標的型メール攻撃など不審なメールを受信しない!!

「m-FILTER」を利用すれば、送信元や宛先が偽装されているメールや添付ファイルの拡張子が細工されているメール※など、標的型メール攻撃の疑いのあるメールを保留や削除することができます。

また、標的型メール攻撃の疑いのあるメールを不用意に開かせないために、「m-FILTER Anti-Spam」をご利用いただくことも可能です。

※拡張子の一部を細工したものについて正規表現で条件指定が可能です。

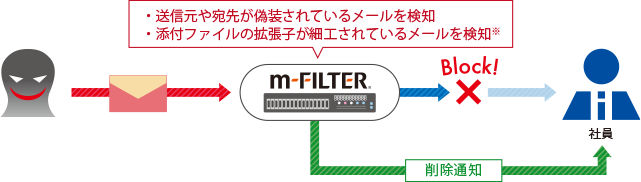

「ばらまき型」と「やりとり型」、どちらの標的型メール攻撃にも「m-FILTER」で対策を!!

警察庁が2016年9月に発表した「平成28年上半期におけるサイバー空間をめぐる脅威情勢等について」によると、ターゲットに定めた企業内の不特定多数のユーザーに同じ内容を送りつける「ばらまき型」の標的型メール攻撃が依然として多いものの、それ以外の攻撃手法、特に問い合わせや取材依頼などを装って特定の従業員と何度かメールのやり取りを重ね、信頼させて社外秘情報を得た後に、マルウェアを仕掛けた添付ファイルを送りマルウェア感染させたり、不正送金させるなどの「BEC(Business E-mail Compromise:ビジネスメール偽装詐欺)」の主要な手口である「やりとり型」の標的型メール攻撃が増えてきていることが報告されています。

「m-FILTER」は、どちらの標的型メール攻撃に対しても有効な対策を実現します。

出典:警察庁「平成28年上半期におけるサイバー空間をめぐる脅威情勢等について」

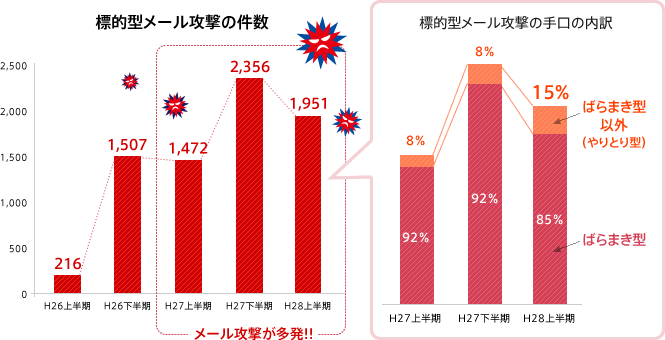

▼「ばらまき型」の標的型メール攻撃に最も有効な対策は、“メール無害化”!

「m-FILTER」の「メール無害化オプション」を使用することで、マルウェアを含む全ての添付ファイルをユーザーが受信する前に除外し、標的型メール攻撃を無害化します。添付ファイル削除はメール運用上難しい環境(ネットワーク分離を行っていないなど)であっても、全受信メールのテキスト化/リンク無効化のみの設定を行うことが可能です。

▼「やりとり型」の標的型メール攻撃には、ポリシー設定で対策を!

BEC(ビジネスメール偽装詐欺)の一例として、CEOのメールアドレスを騙って、決裁権を持つCFOなど幹部社員に対して高額の送金指示を行うような手口がよく使われます。

このようなケースでも、事前に「CFO宛のメール」で「送金に関連するキーワードが本文に含まれている」というフィルタ条件に合致時は、「メールを特定アドレス宛にBccで転送する」といったようなポリシーを「m-FILTER」に設定しておくことで、不正送金の指示が疑われる内容のメールを第三者がチェックできるようになり、被害を未然に防げます。

標的型攻撃による不正なWebアクセスをブロック!!

標的型攻撃による不正なWebアクセスをブロック!!

「i-FILTER」を利用すれば、標的型サイバー攻撃などで、万が一マルウェアに感染してしまっても、誘導しようとするWebアクセスをブロックできます。さらに、アップロード先となりやすいフリーのオンラインストレージを制御し、より確実な防御を実現します。

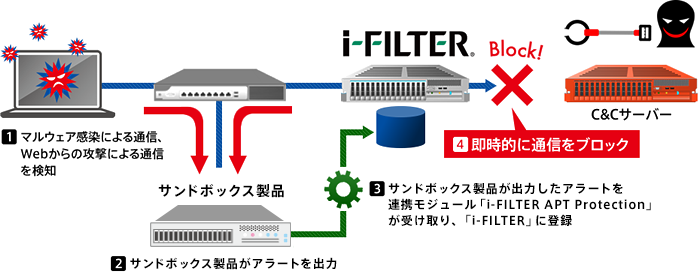

サンドボックス製品と「i-FILTER」が連携!! 即時的な標的型攻撃対策が実現!!

Web上の「未知の脅威」に対する防御策で業界をリードする「FireEye」のWebセキュリティ NX/CMシリーズ、標的型攻撃の「内部対策」と「出入口対策」をワンストップで提供する「Trend Micro」のネットワーク可視化製品Deep Discovery Inspector(DDI)シリーズとの連携オプションをご用意しました。

この連携によって、NX/CMシリーズ・DDIシリーズが検知したC&Cサーバーへの通信を、連携モジュールが自動で「i-FILTER」に登録するので、C&Cサーバーへのコールバック通信を即時にブロックすることが可能になり、Web上の複合型の高度な脅威による自社の機密情報の漏洩を阻止します。

詳しくはこちらをご確認ください。

<複雑化する標的型攻撃やランサムウェアなどの

未知の脅威を即時ブロック>

手間をかけずにサイバー攻撃から

情報の流出を防ぐ解決策とは?

- いますぐダウンロードする

※ダウンロードにはお客様情報の入力が必要です。

指定した人以外のファイルの閲覧を許可しない!!

指定した人以外のファイルの閲覧を許可しない!!

社内のファイルを「FinalCode」で暗号化しておけば、標的型攻撃によって万が一、重要なファイルが窃取されたとしても、「FinalCode」の暗号化ファイルは特定の人しか開けないので、情報が漏洩することはありません。標的型攻撃対策の「最後の切り札」として、ぜひご活用ください。