2020/01/16 i-FILTER,サイバー攻撃,改ざんサイト

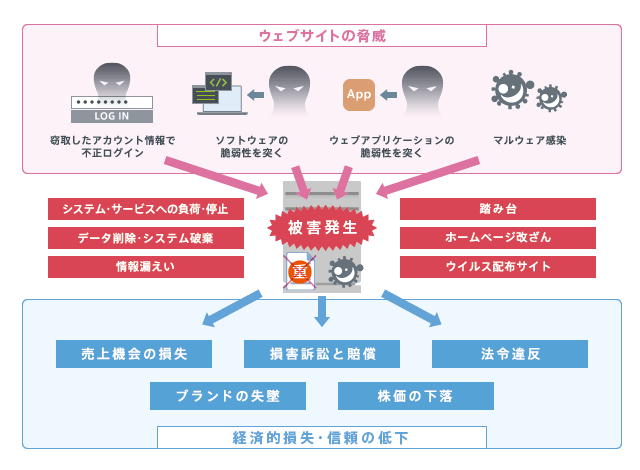

『踏み台』利用される改ざんサイトの脅威、Webサイト管理者や利用者が改ざんに気付きにくい仕掛け

デジタルアーツでは、日々改ざんされたWebサイト(以下「改ざんサイト」)の収集・調査を行っています。2019年12月には851件の改ざんサイトを検知しており、お客様がアクセスを試みた回数は10,358回を観測しています(※)。改ざんサイトには36件もの日本サイトが含まれていました。

弊社調べによる保有データにて調査を行ったところ、「日本の法人が所有するWebサイト」のうち、改ざんされた履歴を持つWebサイトは少なくとも「約0.03%(3,000件に1件の割合)」存在することが分かりました。法人の規模は大小様々です。改ざんされていないWebサイトも脆弱な部分がある場合は次のターゲットになり得ます。

改ざんサイトは管理者の意図しない挙動をしており、アクセスしてしまうと非常に危険です。また、一度改ざんされたことのあるWebサイトは何度も狙われることがあり、対応したつもりが管理者の気づかないところで様々なサイバー攻撃に利用されている可能性があります。

※ 「i-FILTER」Ver.10ご利用中のお客様が改ざんサイトにアクセスを試み、ブロックした回数です。

改ざんサイトを踏み台とした偽ショッピングサイトへのリダイレクト

2019年12月に観測した改ざんサイトのうち最も多かったものは、

「検索エンジン経由でアクセスした際に偽ショッピングサイト(※)へリダイレクトされてしまう」という内容です。

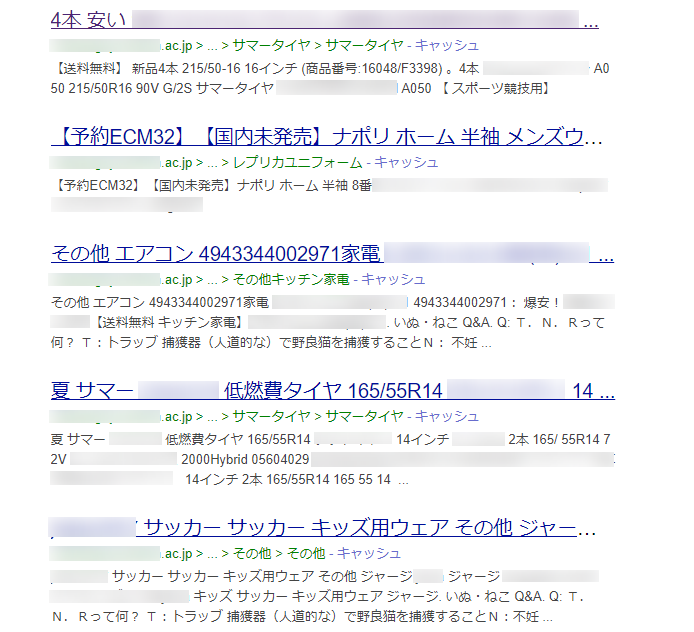

この改ざんでは、「SEOポイズニング」と呼ばれる手法を用いて商品名や商品の紹介などに用いられる文言を多用して検索エンジンの上位に改ざんサイトURLを表示させ、検索結果からアクセスしたユーザーを偽ショッピングサイトへリダイレクトさせていました。

※「偽サイト」「偽ECサイト」「なりすましECサイト」などと呼ばれることもあります。

検索エンジンからアクセスした場合のみ偽ショッピングサイトへ

検索エンジンで検索をした際に、とある日本の学校法人が運営する幼稚園のホームページのURL(hxxp://●●●●.ac.jp/)が、ショッピングサイトのような文字列とともにインデックスされているという例がありました。

このインデックスされているURLのうちのひとつ(hxxp://●●●●.ac.jp/)に着目してみます。

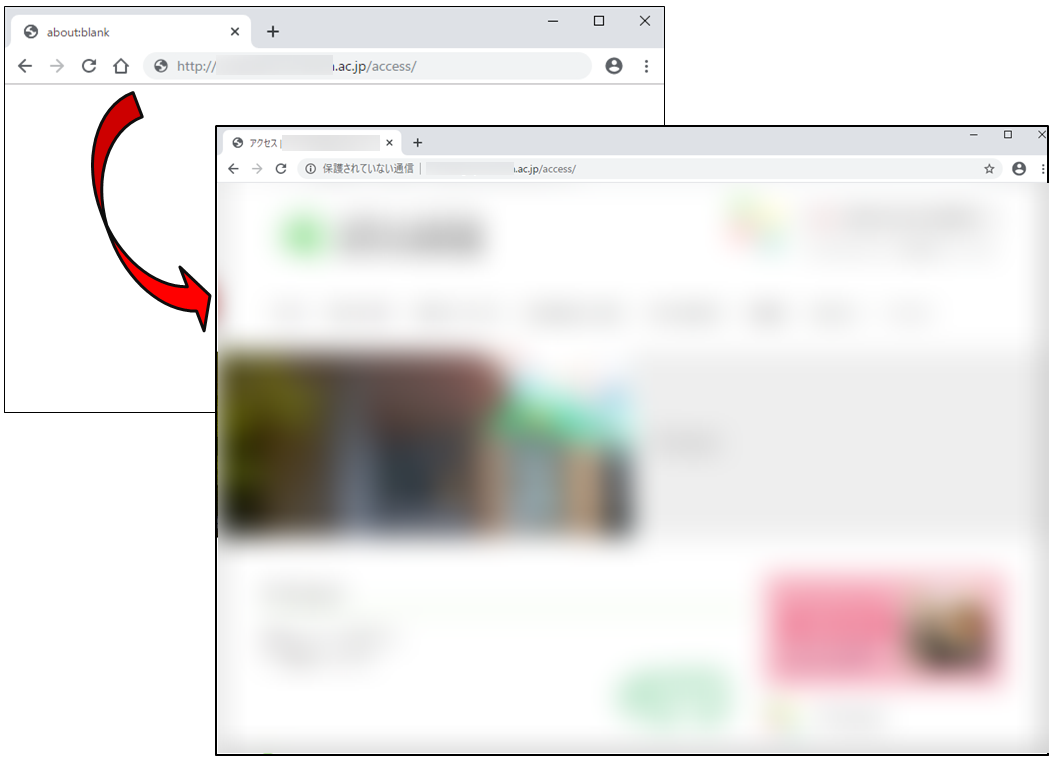

同じURLでも挙動に違いがある

【図3】は検索エンジンを経由せず、ブックマークやアドレスバーにURLを入力してWebブラウザーで該当のURLに直接アクセスしたもの。

【図4】は検索エンジンにインデックスされたURLにアクセスしたものです。

後者では、アクセスするとショッピングサイトのようなページが表示されました。アドレスバーのURLを見ると、まったく別のURLへとリダイレクトしていることがわかります。

①検索エンジンからアクセスしたURL (hxxp://●●●●.ac.jp/access/) ↓ ②表示された偽ショッピングサイトURL (hxxp://▲▲▲▲.online/index.php?main_page=product_info&products_id=28955)

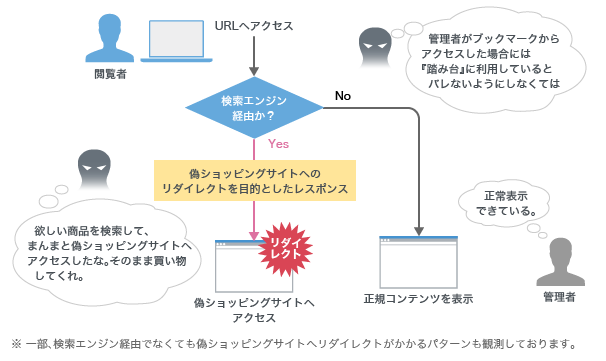

これは、HTTPリファラ(どこからURLにアクセスしてきたのか)が検索エンジンであった場合にだけ、挙動を変えるように攻撃者が設定しているのです。

偽ショッピングサイトへのリダイレクトを目的としたレスポンスの例

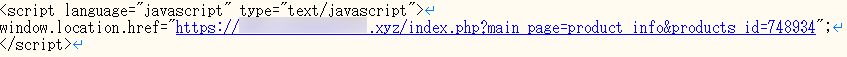

検索エンジンを経由して改ざんサイトにアクセスをすると、偽ショッピングサイトへのリダイレクトを目的としたレスポンスが返されます。

そのレスポンスの一例を紹介します。

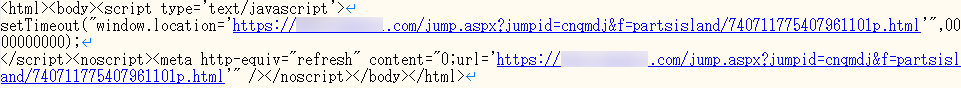

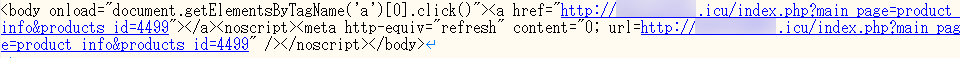

HTMLタグによるリダイレクト

JavaScriptによるリダイレクト

<script>タグに対応したブラウザかを判別した後、JavaScriptまたはHTMLタグでリダイレクト

なぜこのような仕組みを用いるのか

「検索エンジン経由でアクセスしたのか、そうでないか」で異なる挙動をすることがわかりましたが、なぜこのような仕組みを用いるのでしょうか。

それには、一般的にWebサイトの管理者は、ブックマークなどから直接URLにアクセスすることが多いということがあるでしょう。検索エンジンを経由した場合のみ偽ショッピングサイトへリダイレクトさせることで、Webサイトの管理者に発見させにくくしていると考えられます。

最後に

このように攻撃者は、「SEOポイズニング」と「改ざんサイト」を用いて偽ショッピングサイトへ誘導し、多くのインターネット利用者に詐欺被害を発生させています。また改ざんサイトは、被害を受けているだけでなく攻撃者によって「踏み台」として利用されているため、つまりは間接的に攻撃に加担してしまっているともいえるでしょう。

今回は偽ショッピングコンテンツが設置された改ざんサイトについてご紹介しましたが、インターネット利用者が注意すべき偽サイトはこれだけではありません。

「SEOポイズニング」は偽ショッピングサイトへの遷移のみならず、過去には偽のウイルス対策ソフトをインストールさせるために用いられた事例もあり、今後も様々な手法が用いられることが考えられます。

2020年は東京オリンピックが開催されます。

例えば「オリンピック チケット」と検索するだけで検索結果の上位に表示されてしまった場合、このような偽サイトを公式販売サイトと誤認しチケットを購入してしまう、といった被害も考えられます。

被害に遭わないためには、アクセスしているURLが公式なものであるか、アクセスする際に不審なリダイレクトが行われないかなど、利用者側も注意が必要です。