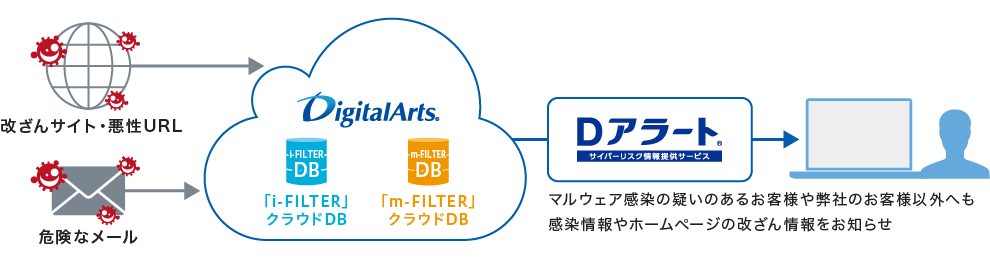

サービスの特長 サイバーリスク情報提供「Dアラート」とは

サイバーリスク情報提供「Dアラート」は「i-FILTER」Ver.10、「m-FILTER」Ver.5、

「i-FILTER@Cloud」「m-FILTER@Cloud」の機能を利用して、マルウェア感染の疑いのあるお客様や弊社のお客様以外へも感染情報やホームページの改ざん情報※をお知らせする、無償の情報提供サービスです。

特許取得済み

※ 特許取得済み(特許6716051号)/ Webサイトの改ざんの検知において特許を取得

また、「Dアラート」よりも詳細な情報に加え、適切な対処方法もご案内する

「i-FILTER@Cloud Dアラート発信レポートサービス」というオプションもご用意しております。

攻撃の脅威と被害

| 不正メールを受信したお客様(社数)※ | 不正URLにアクセスしたお客様(社数)※ |

|---|---|

| 1621 | 196 |

- ※2025年07月11日時点、デジタルアーツ調べ

これらの脅威の発見は困難であり、業務上の負担に!

不正メールの受信・不正URLへのアクセスをデジタルアーツが検知

| 2025年 | 不正メールを受信したお客様 | 不正URLにアクセスしたお客様 |

|---|---|---|

| 1月 | 135社 | 48社 |

| 2月 | 207社 | 48社 |

| 3月 | 358社 | 46社 |

| 4月 | 277社 | 26社 |

| 5月 | 249社 | 25社 |

| 6月 | 322社 | 3社 |

| 7月 | 73社 | 0社 |

| 8月 | 0社 | 0社 |

| 9月 | 0社 | 0社 |

| 10月 | 0社 | 0社 |

| 11月 | 0社 | 0社 |

| 12月 | 0社 | 0社 |

| 累計 | 1621社 | 196社 |

マルウェア感染の疑いのあるお客様や

弊社のお客様以外にも「Dアラート」を配信

さらに、「i-FILTER」Ver.10利用のお客様は、

改ざんサイトへのアクセスを未然にブロック

| 2025年 | 検知した 改ざんサイト数(日本サイト/海外サイト) |

ブロック件数 |

|---|---|---|

| 1月 | 2893(250/2643) | 135052件 |

| 2月 | 2948(205/2743) | 165723件 |

| 3月 | 3002(129/2873) | 133993件 |

| 4月 | 2370(120/2250) | 79814件 |

| 5月 | 3069(162/2907) | 175888件 |

| 6月 | 3198(165/3033) | 266348件 |

| 7月 | 1211(78/1133) | 42178件 |

| 8月 | 0(0/0) | 0件 |

| 9月 | 0(0/0) | 0件 |

| 10月 | 0(0/0) | 0件 |

| 11月 | 0(0/0) | 0件 |

| 12月 | 0(0/0) | 0件 |

| 累計 | 18,691サイト | 998,996件をブロック |

- ※2025年07月11日時点

ドメイン配下に不正コンテンツや不正ファイルの設置や、不正サイトへリダイレクトする挙動が確認できました。弊社製品「i-FILTER」Ver.10では、お客様の安全を考慮し、上記のWebサイトは「改ざんサイト※」カテゴリに登録しています。

- ※「i-FILTER」Ver.10.30以降対応。以前のバージョンの「i-FILTER」Ver.10では「脅威情報サイト」カテゴリで対応。

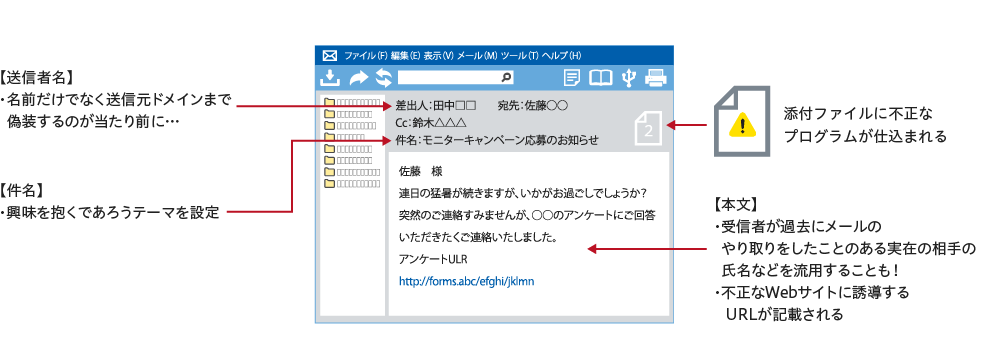

サイバー攻撃による被害事例

サイバー攻撃には様々な種類がありますが、多くはWebアクセスとメールに起因します。

- 人の目で見分けるのは困難

- 手口が巧妙化

- 業務上の負担に

- 詳しくは

セキュリティレポートへ

- 詳しくは

セキュリティレポートへ

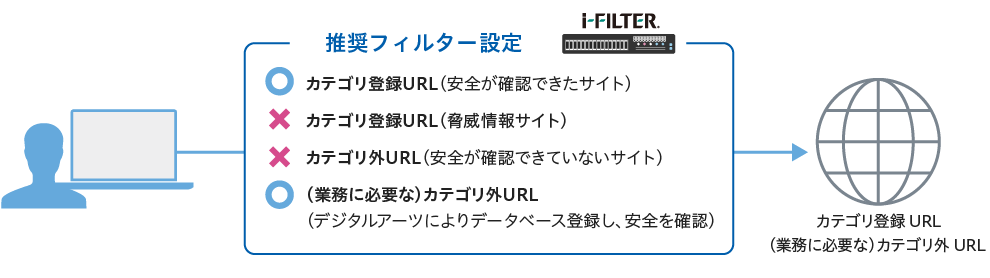

守りの仕組み

より強固にブロック

Web

悪意あるWebサイトへのアクセスをブロック

安全なWebサイトにのみアクセス可能に

- ・デジタルアーツの「i-FILTER」Ver.10は、国内で検索可能なWebサイトのURLを収集し、デジタルアーツ独自のフィルタリングデータベースに登録。

- ・日々新しく生み出される悪意あるWebサイトであっても、デジタルアーツが安全を確認できるまでお客様を決してアクセスさせません。

- ・また、フィルタリングデータベースに未登録のWebサイトであっても、お客様の業務等に必要であれば、速やかにアクセスすることが可能です。

- ※ 「i-FILTER」Ver.10.10R01から、推奨フィルター機能を利用することが可能です。

- ※ 「i-FILTER」Ver.10.00R01、10.01R01では、優先フィルタリング設定で同様の制御が可能です。設定方法については、マニュアルをご確認ください。

「i-FILTER」機能紹介社外からの攻撃と社内からの漏洩を同時に防ぐ、

No.1 Webセキュリティ「i-FILTER」の最新機能をご紹介します。

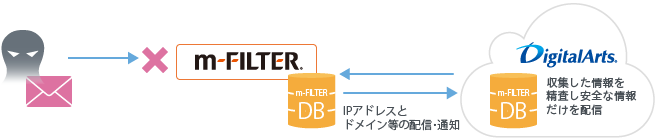

メール

データベースによる送信元の照合、本文内URL、

添付ファイルの判定で、安全なメールのみを受信可能に

- ・デジタルアーツの「m-FILTER」Ver.5は、安全な送信元の「IPアドレス」と「メールドメイン」の組み合わせをメールのフィルタリングデータベースに登録。

- ・登録されていない送信元からのメールは危険な可能性があるため、本文に記載されたURLや添付ファイルを検査し、危険なメールは隔離するなどして、お客様が安全なメールのみ受信できるようにいたします。

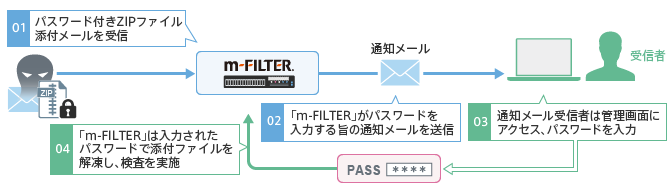

- ・また、これまでメールの添付ファイルにパスワードロックがかかっている場合は、添付ファイルの解析ができませんでしたが、「m-FILTER」Ver.5.10R01以降では、「m-FILTER」がパスワードの入力を促す通知メールを受信者へ送信し、パスワードを入力させることで添付ファイルを解凍し、添付ファイルの確実な解析を実施します。

「m-FILTER」機能紹介

社外からの攻撃と社内からの漏洩を同時に防ぐ、

No.1 メールセキュリティ「m-FILTER」の最新機能をご紹介します。