2022/03/31 m-FILTER,サイバー攻撃

踏み台にされEmotetのメールを送付した企業・組織は国内でも400以上

以前のセキュリティレポートでもお伝えした通り、2021年11月頃からEmotetの活動が再開し、今月に至るまで断続的に活発な活動が見られています。

記事にもある通り、感染の発端となるのは添付ファイルやURLリンクのついたメールが届くことにあります。それらを開き、Officeマクロの有効化を行うなどにより、Emotetへの感染が始まる仕組みです。

このEmotetをばらまくメールは、日本国内の企業・組織から送られているケースも多く、デジタルアーツにて確認している限りでも2021年11月以降で400件以上ありました。今回は送信元となっている企業・組織についての統計とともに、どういったメールが送られるのか、なぜそのようなことが起きるのかを解説します。

踏み台にされた企業・組織の件数と業種

今回紹介するのは、弊社の取り組みの一つであるDアラートでのご連絡に基づく統計情報です。

Dアラートは、マルウェア感染やホームページの改ざん、メールサーバの踏み台利用などが見られる場合、弊社のお客様に限らずご連絡を行っているCSR活動の一つです。今回は、Emotetに感染させるためのメールをばらまいている日本の企業・組織に対しご連絡を行った件数を用いております。

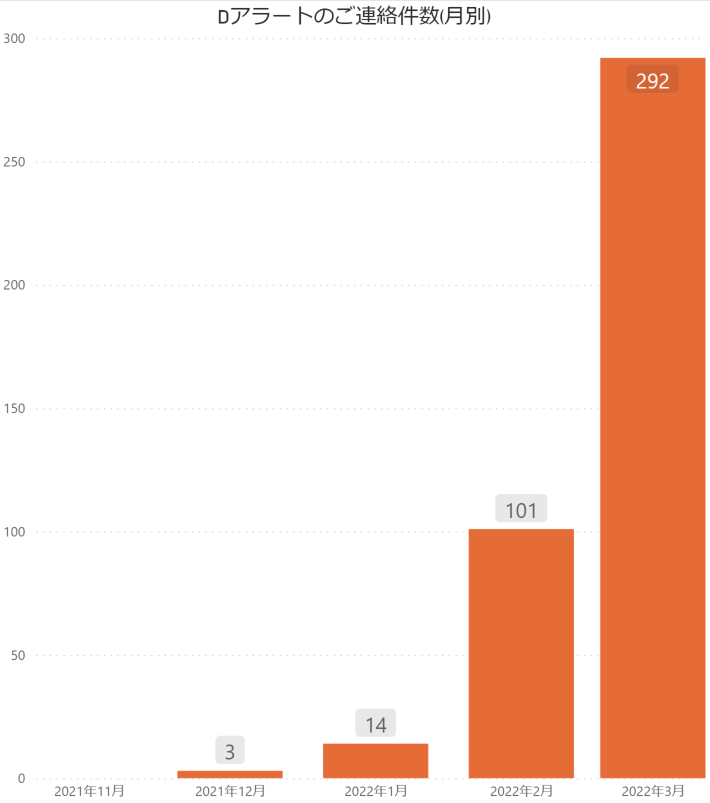

Emotetが復活した2021年11月から2022年3月13日までの期間において、メールサーバが踏み台利用されている場合でのご連絡件数は410件でした。月ごとの件数の推移をまとめたグラフが図1です。

(2021年11月1日から2022年3月13日まで)

2021年11月のEmotetの復活後、最初のDアラートは2021年12月6日で、メールサーバ管理者へのご連絡は12月8日が最初でした。この12月は3件、翌2022年1月は14件とわずかだったメールサーバ管理者への連絡は、2月になり101件、3月は13日間で292件と急増しています。2019年から2021年初頭にかけて起きた前回のEmotet流行時にも同様にメールサーバ管理者への連絡を行っておりましたが、その際は最大でも1か月あたり39件でしたので、2022年に入ってからの流行が桁違いであることが分かります。

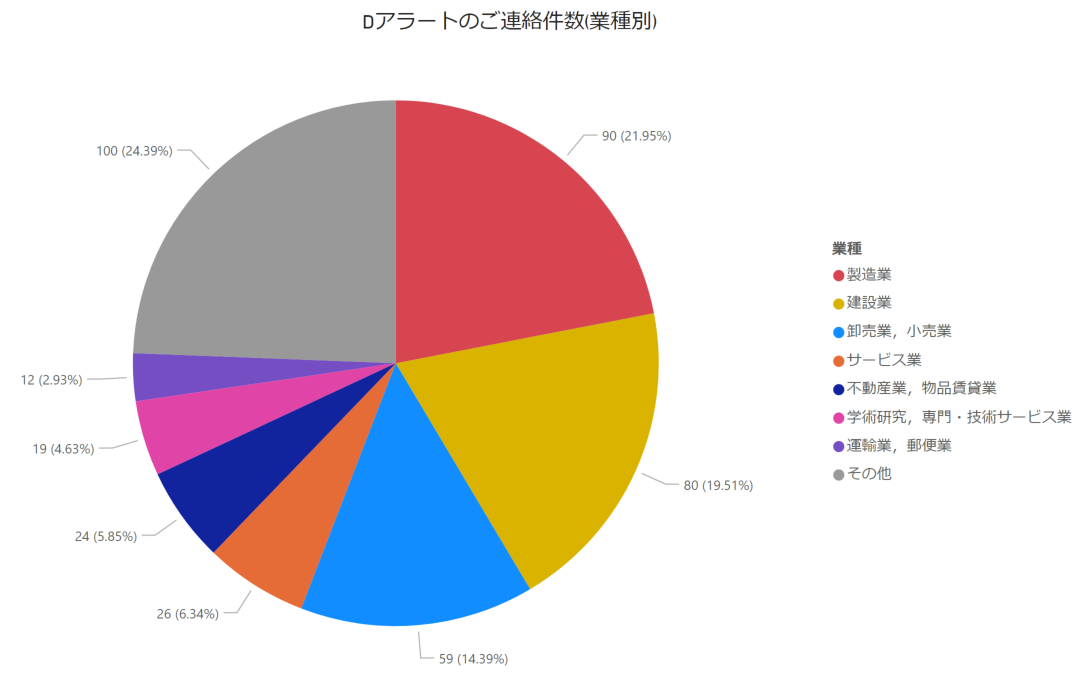

また、連絡した410件の企業・組織について、業種別にみたグラフが図2です。

(2021年11月1日から2022年3月13日まで)

「製造業」、「建設業」、「卸売業,小売業」の順に多く、全410件の約56%にあたる229件が該当しました。ただし、経済センサス-活動調査によると、「製造業」、「建設業」、「卸売業,小売業」は全企業等数の約43%(※)を占めており、この傾向もそもそもの母数が多いことに影響を受けているとみられます。今回は3つの業種で半数以上となっておりますが、これらの業種でのみEmotet感染が流行している、あるいはこれらの業種のみがEmotetを用いる攻撃者に狙われていると考えるのは尚早です。

(※) 引用元

総務省統計局 『平成28年経済センサス - 活動調査(確報) 産業横断的集計 結果の概要』、2ページ

https://www.stat.go.jp/data/e-census/2016/kekka/pdf/k_gaiyo.pdf (2022年3月22日参照)

ばらまかれるメールの特徴の変遷

では、Emotetへの感染を狙い、時には送信者を騙ってばらまかれるメールとは、どのような特徴があるのでしょうか。

2021年11月の活動再開以降、Emotetをばらまくメールはより巧妙になっています。メールの特徴がどのように追加されたか、下記の表にまとめました。

| 時期 | 特徴 |

|---|---|

| 2021年11月頃 |

|

| 2021年12月頃 |

|

| 2022年1月~2月頃 |

|

| 2022年3月頃 |

|

【図3】 Emotetメールサンプル(※) (※) 引用元

JPCERTコーディネーションセンター 『マルウェアEmotetの感染再拡大に関する注意喚起』

https://www.jpcert.or.jp/at/2022/at220006.html (2022年3月22日参照)

件名については、日本語以外が多かった2021年11月頃から、12月以降はメールアドレスを用い、さらにその後は過去のやり取りに基づく件名も増え、メール受信者にとってより本物に見えるものとなっていきました。

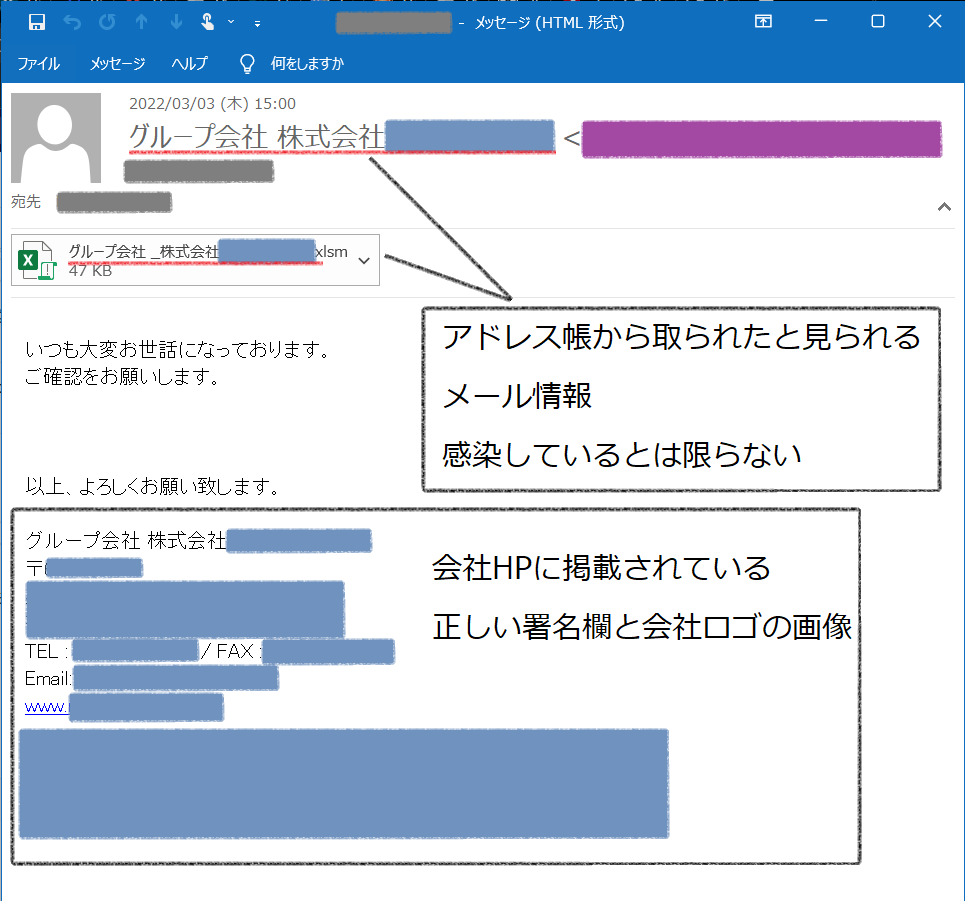

本文についても、2022年3月現在も数行の英語での文章なども見受けられますが、それ以上に日本語で書かれたものの報告もあり、日本語圏が標的となっていること、あるいは日本語メールの窃取が増えていることも分かります。さらには、長文で正確な日本語を用いるケースや、メール末尾の署名部分が正規の情報であるケースもあり、添付ファイルの開封への誘導が巧妙なケースが増えています。

なぜメールはばらまかれるのか

攻撃者はより感染を広めるため、前述の通りメールを巧妙にしてきました。しかしそれはどのように遂げられたのでしょうか。その主な要因として、Emotetの機能にメール情報や認証情報などを窃取するというものがあることが挙げられます。この機能はテイクダウン前のEmotetから存在するもので、MITRE ATT&CK(※)のTechniquesの中にも挙げられています。

(※) MITRE ATT&CK( https://attack.mitre.org/ )とは、サイバーセキュリティ分野も含む研究開発を行うアメリカの非営利団体であるMITREがまとめているデータベースです。

例えば特定のマルウェアがどのような機能を持っているのかなどを知ることができます。

『Emotet - MITRE ATT&CK』 https://attack.mitre.org/software/S0367/ (2022年3月22日参照)

上記を踏まえ、考えられるケースを3つ紹介します。

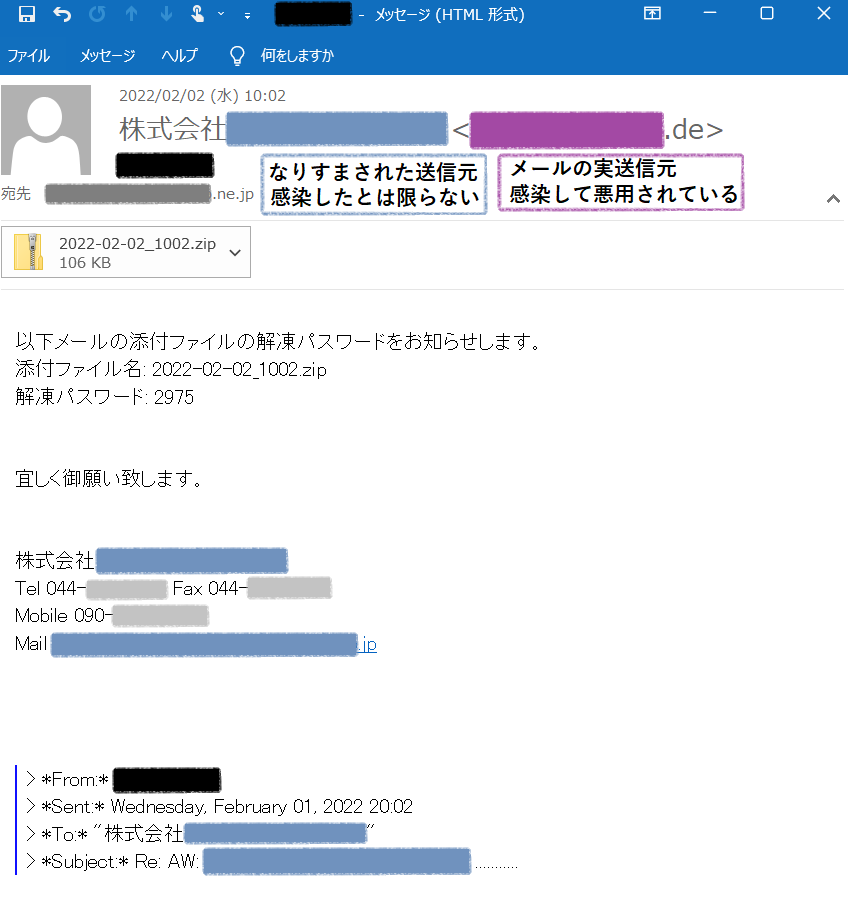

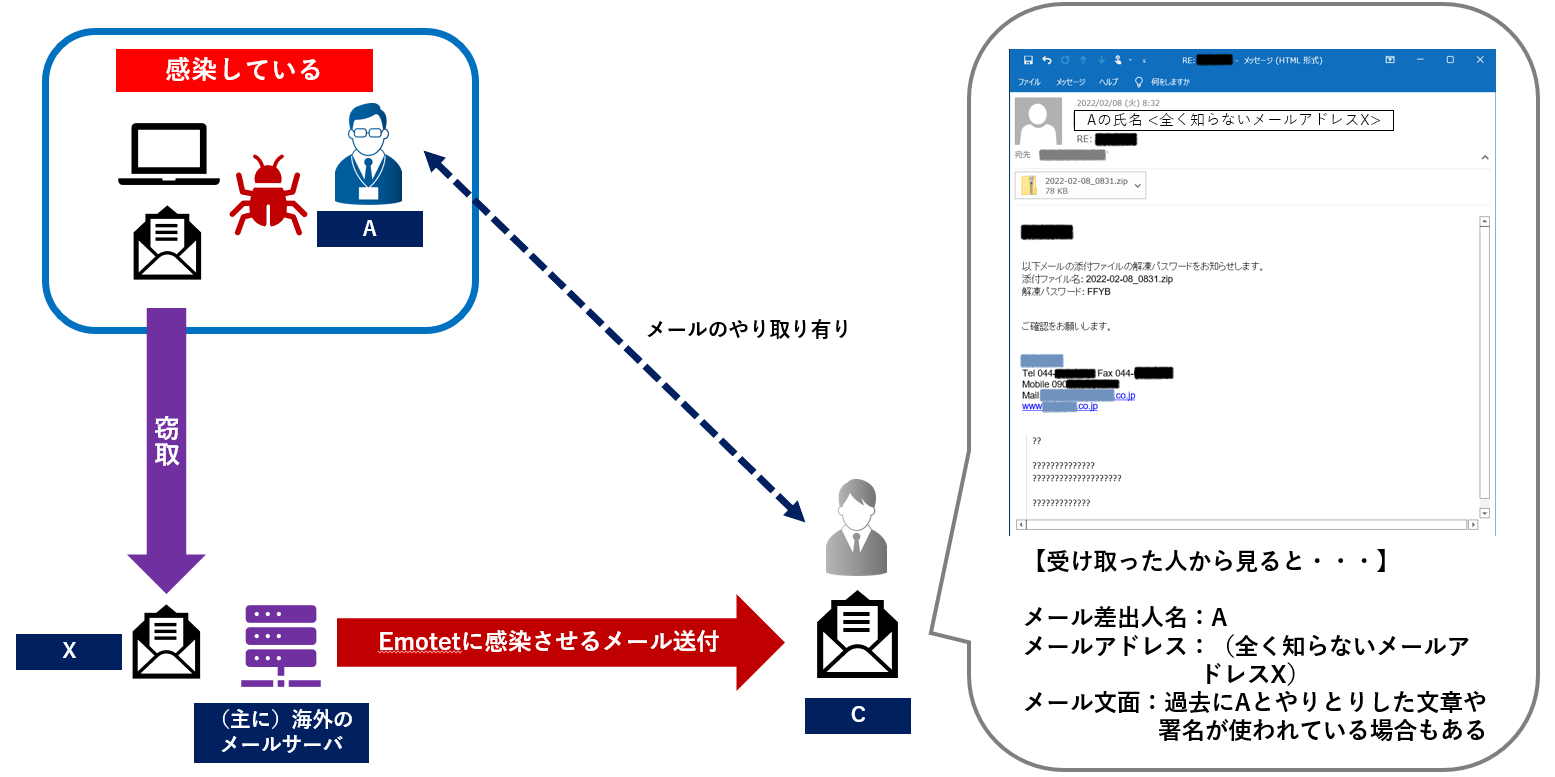

一つは、日本語圏の企業・組織で感染が発生した場合です。Emotetの機能により、送受信履歴やアドレス帳から、新たにEmotetへ感染させるためのメールを送るケースが見られます。送信先もメールのやり取りがある中から選ばれるケースも多いため、精巧になりすますことができます。この場合、メールの送付自体も感染端末のメールアカウントを用いるケースもありますが、メールサーバは海外等の異なるものを用い、送信者名とメールアドレスが合致しないケースもあります。

【図4】 感染した企業の情報を用いメールが送付される例(※) (※) 引用元

JPCERTコーディネーションセンター 『マルウェアEmotetの感染再拡大に関する注意喚起』

https://www.jpcert.or.jp/at/2022/at220006.html (2022年3月22日参照)

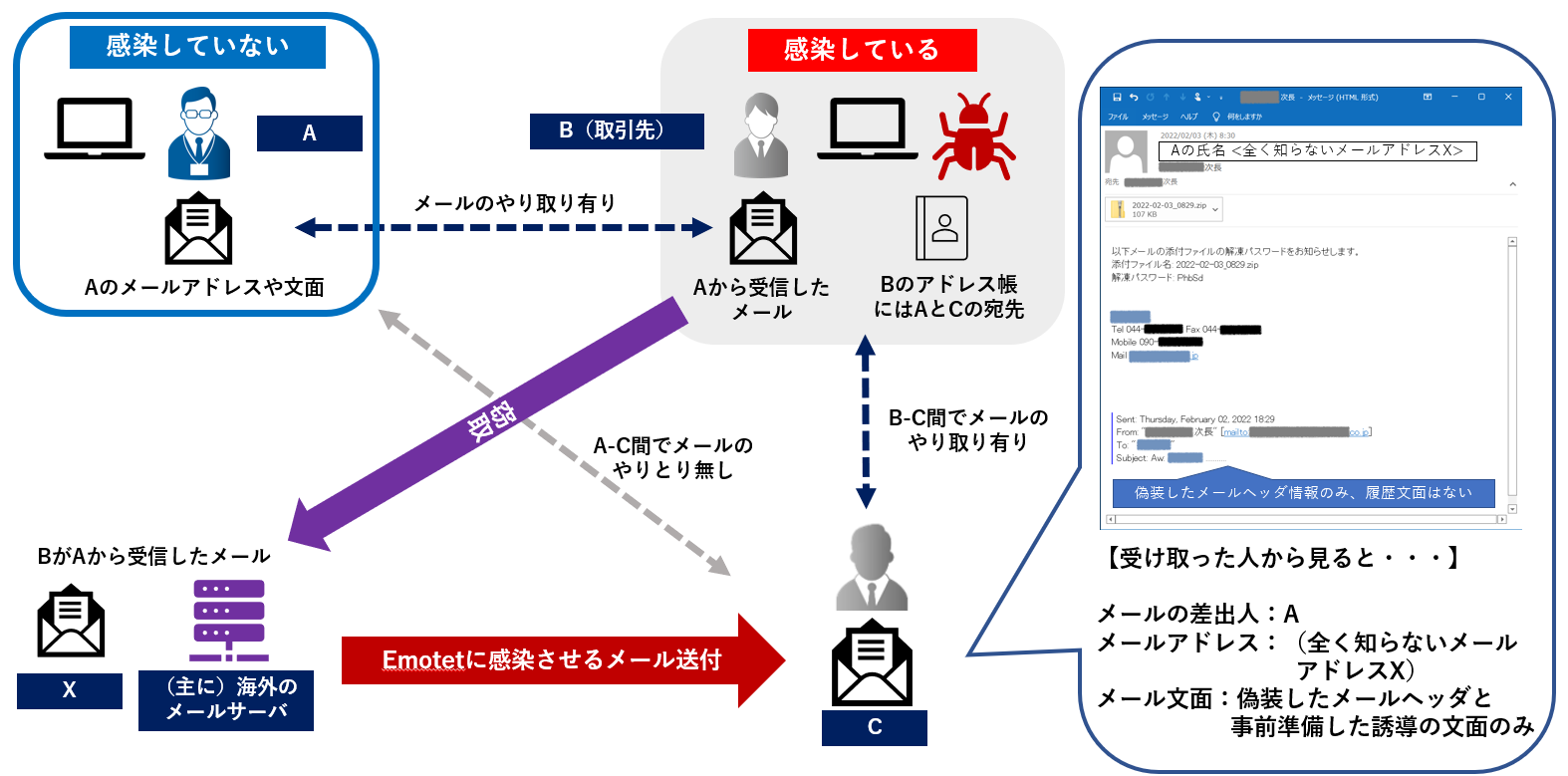

また、送信元に騙られた企業・組織が、必ずしもEmotetに感染しているとは限りません。感染端末のアドレス帳などから、メールで騙る送信者情報が作られるケースがあるためです。この場合、例え自らの企業・組織内にてEmotetの感染がなくとも、取引先などでの感染により送信者として騙られる可能性が考えられます。

【図5】 感染した企業の取引先を騙りメールが送付される例(※) (※) 引用元

JPCERTコーディネーションセンター 『マルウェアEmotetの感染再拡大に関する注意喚起』

https://www.jpcert.or.jp/at/2022/at220006.html (2022年3月22日参照)

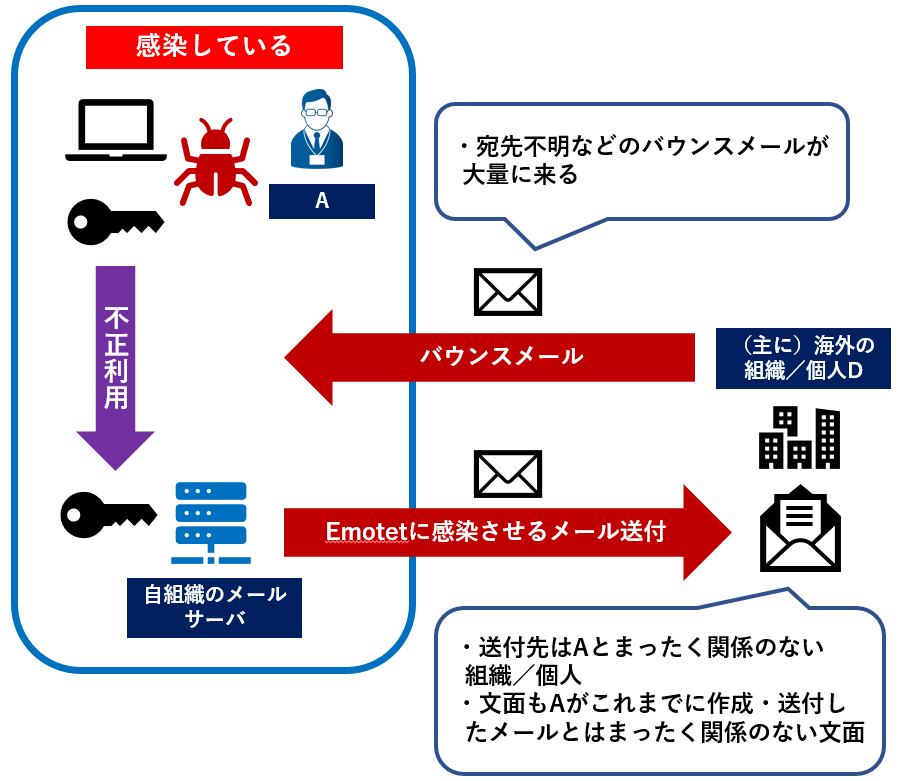

さらには、メールサーバが悪用されるケースもあります。前述の通りEmotetに感染した端末より窃取されたメールアカウントの認証情報が悪用される他、メールサーバ自体がマルウェア感染をし悪用される事例も報告されています。

【図6】 メールサーバが悪用される例(※) (※) 引用元

JPCERTコーディネーションセンター 『マルウェアEmotetの感染再拡大に関する注意喚起』

https://www.jpcert.or.jp/at/2022/at220006.html (2022年3月22日参照)

ばらまかれるメールとどう向き合うか

2022年2月や3月のDアラート送付件数が増えていることからわかる通り、日本の企業・組織を騙ったメールのばらまきはとても活発な状態です。この要因としては、日本が標的とされていることや、日本で多くのメール情報が窃取されていることが考えられます。

では、このばらまかれるメールに対し、どのように対応すればよいでしょうか。それぞれの立場での対処を紹介します。

まず、自分たちの企業・組織になりすまされたメールが出回っていると判明した場合についてです。ばらまかれたメールを受け取った人からの連絡や、あるいは弊社Dアラートのような取り組みによって判明した場合、まずは内部にEmotet感染端末がないかを調査することを強く推奨します。Emotetの感染有無については、JPCERTコーディネーションセンターが公開しているEmoCheck(※)が有効です。また、メールサーバのマルウェア感染の可能性もありますので、メールサーバの調査を行うことも場合によっては必要です。そして、Emotetへの感染が見つからなかったとしても、名前が騙られてメールをばらまかれているのであれば、それを関係各所に周知する必要があります。これにより、新たなEmotetへの感染を防ぐことができるかもしれません。

(※) JPCERTコーディネーションセンター『EmoCheck』

https://github.com/JPCERTCC/EmoCheck/releases (2022年3月22日参照)

また、不審なメールを受け取った場合の対処についても紹介します。まず、決して添付ファイルやURLリンクを開かないでください。復活後のEmotetはいずれもメールが最初のステップになっていますが、メールを開封しただけでは感染しません。メールを開封してしまっても、その後感染につながるような操作は行わないでください。また、添付ファイルやURLリンクを不用意に転載しないよう注意してください。例えば社内でのコミュニケーションツールに「こんな不審なファイルが来た」とファイルがアップロードされた場合、どれだけの人数が興味を持ってファイルを開くでしょうか。他の人を危険にさらさないためにも必要以上に転載せず、社内の情報セキュリティ担当部門に連絡するなど、適切な対処をとることが望ましいです。なお、送信元に対して連絡を試みる場合は、必ず返信先がなりすまされた企業・組織のものかを確認してください。海外などの他のメールサーバから送付されている場合、送信者名とメールアドレスは一致せず、返信先も海外などのメールアドレスになるケースがあります。

今後攻撃手法の変化や活発化が見られたとしても、Emotetの攻撃の入り口がメールである限り、窃取した情報からメールをばらまくという手法は利用され続けるとみられます。メールがばらまかれている現状を把握いただいたうえで、今後も不審なメールへの警戒を怠らず、適切なセキュリティ対策を実施いただくことを強く推奨します。

なお、今回使用した画像の一部は、JPCERTコーディネーションセンターが公開している「マルウェアEmotetの感染再拡大に関する注意喚起」より引用いたしました。こちらはEmotetについて分かりやすくまとめられており、またメールの傾向変化などに合わせて適宜情報提供をいただけるページですので、今後もこの注意喚起などを参考に、最新のEmotetへの対策を講じていただくことが望ましいかと思います。