2019/05/10 SMS,i-FILTER,i-フィルター,フィッシング

宅配便業者を装うスミッシング、1500以上の類似ドメインを駆使

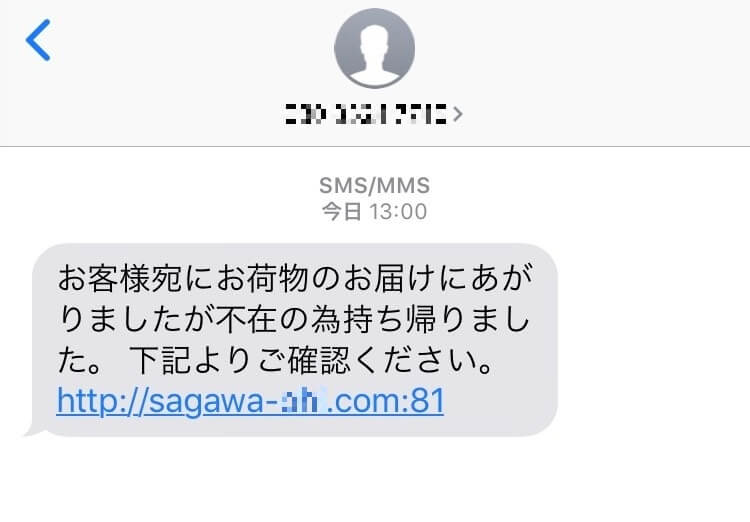

2018年の夏ごろから国内で猛威をふるっているのが、宅配便業者の不在通知を装いSMS(ショートメッセージサービス)を送り付けフィッシングサイトに誘導するという攻撃です。

なお、「スミッシング」とは、SMSとPhishingを掛け合わせた造語で、SMSを利用してフィッシングサイトに誘導するもののことを指します。

1500以上の類似ドメイン

宅配便業者を装うスミッシングキャンペーンは、2017年の12月に観測されたのが最初だと思われます。そして、2018年の7月に本格的に稼働し始めました。

フィッシングサイトのコンテンツを模倣するのはさることながら、ドメインの文字列も宅配便業者を真似ており、ほとんどが「sagawa-[英字].com」という形のドメインでした。攻撃者は、少しずつ文字列を変えては何度も何度もドメインを取得して活動を続けています。

2019年4月22日までに弊社で観測したドメインの総数は、なんと1500以上です(※)。

TLD(トップレベルドメイン)のほとんどが「.com」で、様々なTLDの中でも「.com」はそれほど安価ではありません。そこで、用いられたドメインのレジストラ情報をもとに「.com」ドメインの取得にかかるコストを算出してみます。2019年4月22日時点で「.com」は、1ドメインを日本円で約750円で取得できるようです(初年度費用や一括購入割引きを加味)。

攻撃者はこれまでに約1500ドメインを取得・購入していますので、

1500ドメイン × ¥750/ドメイン = ¥1,125,000

となり、ドメイン取得「だけ」で単純計算で100万円以上のコストがかかっていることになります。

そのうえ、ドメインを取得後はフィッシングサイトをホストするためのサーバーを準備しなければなりません。これもタダではありません。つまり、これだけコストをかけてもそれを上回るリターンがあるということなのでしょう。

- ※ 実際には使われなかったが、同じ攻撃者が準備していたと考えられるドメインも含みます。

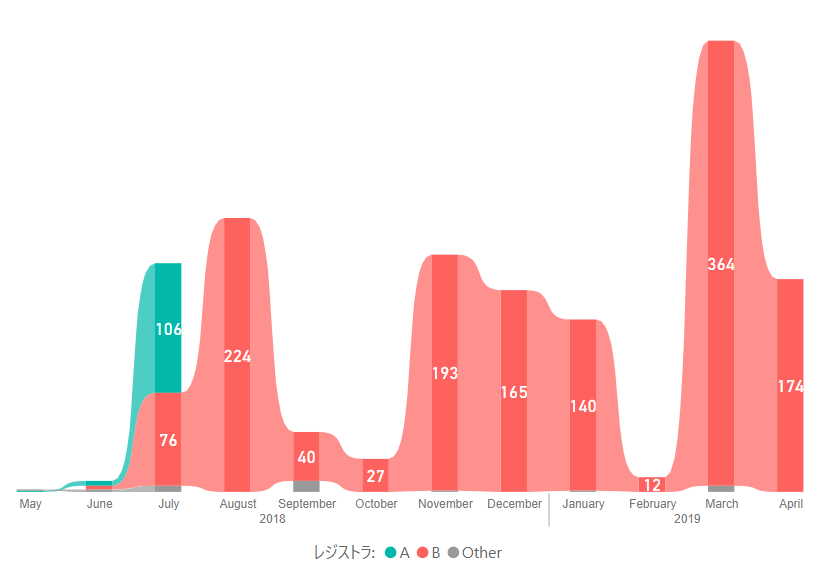

ドメインのレジストラ

ドメインの取得された日時を調査し、月別でグラフにしたものが【図3】です。色はレジストラで分類しています。

攻撃者の取得したドメインは、主にレジストラAとレジストラBで登録されているものでした。AとB以外のレジストラはごく少数でした。すべて海外のレジストラです。レジストラAでは2018年7月末まで、それ以後はレジストラBで登録し続けられています。

そして、月によってはあまり活発でない時期があることがわかりました。その期間は何をしていたのか定かではありませんが、次の攻撃の準備、あるいは国家的な祝日などが背後にあるのかもしれません。

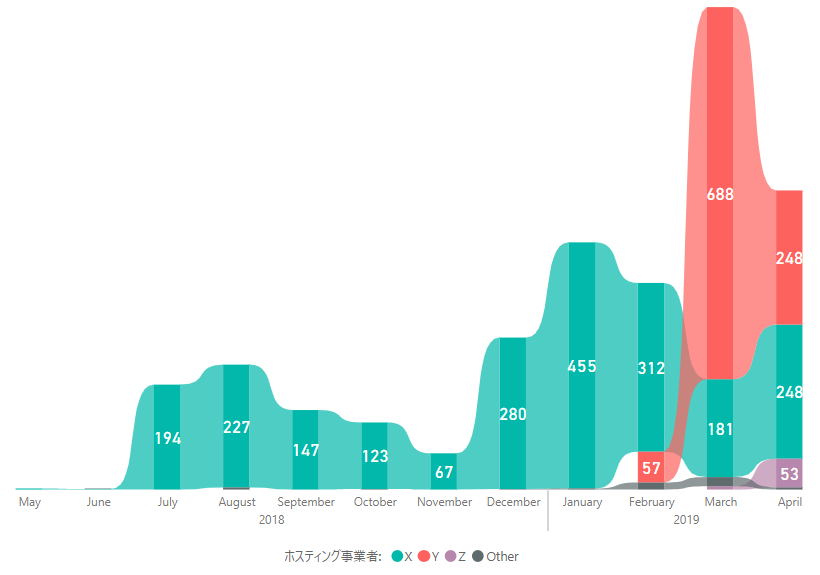

IPアドレス

次に、ドメイン(フィッシングサイト)をホストしていたサーバーの「IPアドレス」に注目しました。このキャンペーンでは、ひとつのIPアドレスに複数のドメインが紐づいていることが多く、またドメインも複数のIPアドレスに紐づくことを観測しています。

【図4】は、ドメインと名前解決されたIPアドレスの組み合わせ、その初回観測日時、をもとに月別でグラフにしたものです。色はIPアドレスを所有するホスティング事業者で分類しています。

IPアドレスからわかる情報では、Xはアジア圏所在地のホスティング事業者、YとZは欧米圏に所在地登録しているホスティング事業者のようです。

攻撃者はフィッシングサイトの運用には、Xのサーバーを初期から継続利用しつつ、2019年2月からはYのサーバーを加え、2019年4月からはZのサーバーも追加で利用し始めたようです。

最近の傾向

- ※本稿執筆以前1か月程度の傾向です。

ドメインの使いまわしとポート番号

一般的にフィッシングで一度使われたURLやドメインというものは多くが短命なのですが、このキャンペーンでは過去に使ったドメインを再利用するものがあります。例えば2018年7月に観測したドメインがまた2019年4月でも使われるといった具合です。また、【図1】のようにフィッシングページのURLには「81番ポート」や「88番ポート」を付与するものも現れています。

ドメイン文字列の変化

これまでに何度かドメイン文字列の変化はありましたが、基本的には「sagawa-[英字].com」という文字列を使用しています。「jppost-[英字].com」、「yamato-[英字].com」、「nittsu-[英字].com」といった、他の宅配便業者のような文字列も多く観測されるようになりました。

模倣される宅配便業者に変化

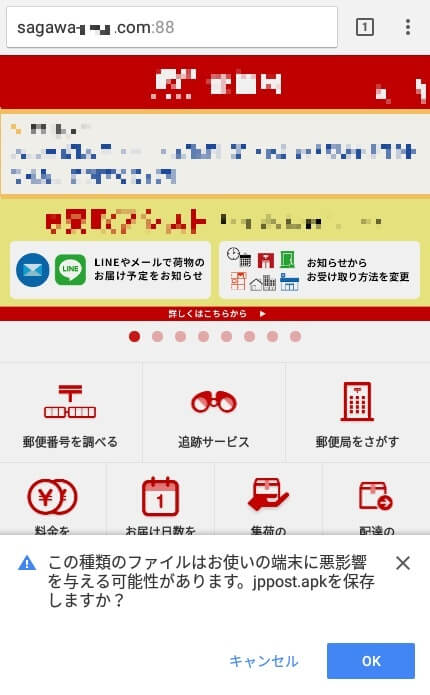

2019年4月20日頃より、同一の攻撃者が作成したものと考えられる新たなフィッシングサイトも出現し始めました。コンテンツは日本郵便を模倣していますが、ドメインには「sagawa-[英字].com」「yamato-[英字].com」が使われ、ターゲットとなっているコンテンツとドメインが一致していない状況です。

Android端末でこのフィッシングサイトにアクセスするとすぐに、不審なアプリ(apkファイル)がダウンロードされるような構成でした【図5】。また、本物の日本郵便のWebサイトとは異なり、フィッシングサイトでは不審なアプリのインストール方法が詳細に記載されていました【図6】。

攻撃の手口と予防

攻撃の手口

送付されたSMSに記載されたURLリンクをクリックしアクセスすると、フィッシングサイトに遷移します。その後、スマートフォンのOSによって以下のような挙動が確認されています。

- Android端末では、不審なアプリのダウンロードとインストールをするよう誘導される。インストールしてしまうと、アカウント情報が盗まれたり、インストールしてしまった端末自身がSMSの発信源となってしまう。

- iOS端末では、「Apple IDとパスワード」や「携帯電話番号と認証コード」を入力するように誘導され、入力した情報を盗まれる。

- iOS端末では、不審な「構成プロファイル」をインストールするよう誘導され、インストールしてしまうとフィッシングページが表示される。その後、2.のように入力してしまうと情報が盗まれる。

これらについてより詳しくは下記のIPA(経済産業省所管の独立行政法人情報処理推進機構)のWebサイトをご確認ください。複数回に渡って注意喚起情報が出されています。非常に有用ですので、ぜひ参考にしてください。

- 公開日 2019/3/20

宅配便業者をかたる偽ショートメッセージで、また新たな手口が出現 ~ iPhoneで不審な「構成プロファイル」をインストールしないで! ~ - 公開日 2018/11/29

宅配便業者をかたる偽ショートメッセージに関する新たな手口が出現し、iPhoneも標的に ~ 不審アプリのインストールに加えて、フィッシングにも注意! ~ - 公開日 2018/8/8

宅配便業者をかたる偽ショートメッセージに関する相談が急増中 ~ 誘導されるままAndroid端末にアプリをインストールしないように! ~

予防

- SMSやメール内のURLに安易にアクセスしない。下記の宅配便業者ではSMSによる通知は行っていません(※1)。

- 佐川急便では、SMSによる不在通知は行っていません。

- ヤマト運輸では、SMSによる不在通知は行っていません。

- 日本郵便では、SMSによる不在通知は行っていません。

- Android端末では、提供元が不明なアプリを安易にインストールしない。「提供元不明のアプリ」の設定を普段から無効にしておく(※2)。

- iOS端末では、構成プロファイルなどを、安易にインストールしない。

- パスワードや認証コードなどを、安易に入力しない。

- ※1 宅配便業者のSMS通知について

- 「佐川急便を装った迷惑メールにご注意ください」 - 佐川急便株式会社

- 「ヤマト運輸の名前を装った迷惑メールにご注意ください」 - ヤマト運輸株式会社

- 「当社の名前を装った迷惑メール及び架空Webサイトにご注意ください。」 - 日本郵便株式会社

- ※2 弊社の一部Android製品にてインストールや更新の際に、「提供元不明のアプリ」の設定を有効にしなければならない場合があります。手順に従い、この場合においてのみ一時的に有効にし、その後は必ず設定を無効にしてください。