2019/09/17 i-FILTER,m-FILTER,サイバー攻撃,標的型攻撃メール

「気を付けます」は通用しない!累計170社もの企業・団体が攻撃メールの添付ファイルを開封し、マクロを有効化している

2019年1月から本稿執筆時点までに弊社では標的型(ばらまき型)攻撃メールキャンペーンを27回観測しました。中でも、Officeファイルを添付し、業務に関連した内容だと思わせる攻撃メールキャンペーンを19回観測しております。

「Officeファイルを添付し、業務に関連した内容だと思わせる攻撃メールキャンペーン」概要

『請求書』『申請書類』『発注依頼書』など、業務に関連した内容だと思わせる件名を用いた攻撃メールを観測しました。

観測した件名例

4月1日ご契約の件・初期費用のご請求書のご送付 4月分請求データ送付の件 【仮版下送付】 備品発注依頼書の送付 写真送付の件 出荷明細添付 出資金請求書(2019年1月24日) 契約書雛形のご送付 【2019年5月】請求額のご連絡 指定請求書 支払明細通知書 毎月の請求書 注文書、請書及び請求書のご送付 添付がコストです 申請書類の提出 紙看板送付の件 請求書を添付いたします 運賃請求書の件 (5月分)請求書の送付

全く関係が無く身に覚えがないメールは「怪しい、開かないでおこう」と判断できますが、このようにビジネスワードが用いられていることから受信者が業務に関係があると誤認してしまい、開きかねません。また、普段は気を付けていても年度末から新年度にかけての決算の時期などにこういったメールを受信し、つい開いてしまうことも考えられます。

メールを開くと、以下のような内容が表示されます。

「請求書を送付したので確認してください」といった内容が書かれており、添付ファイルの開封を促しています。

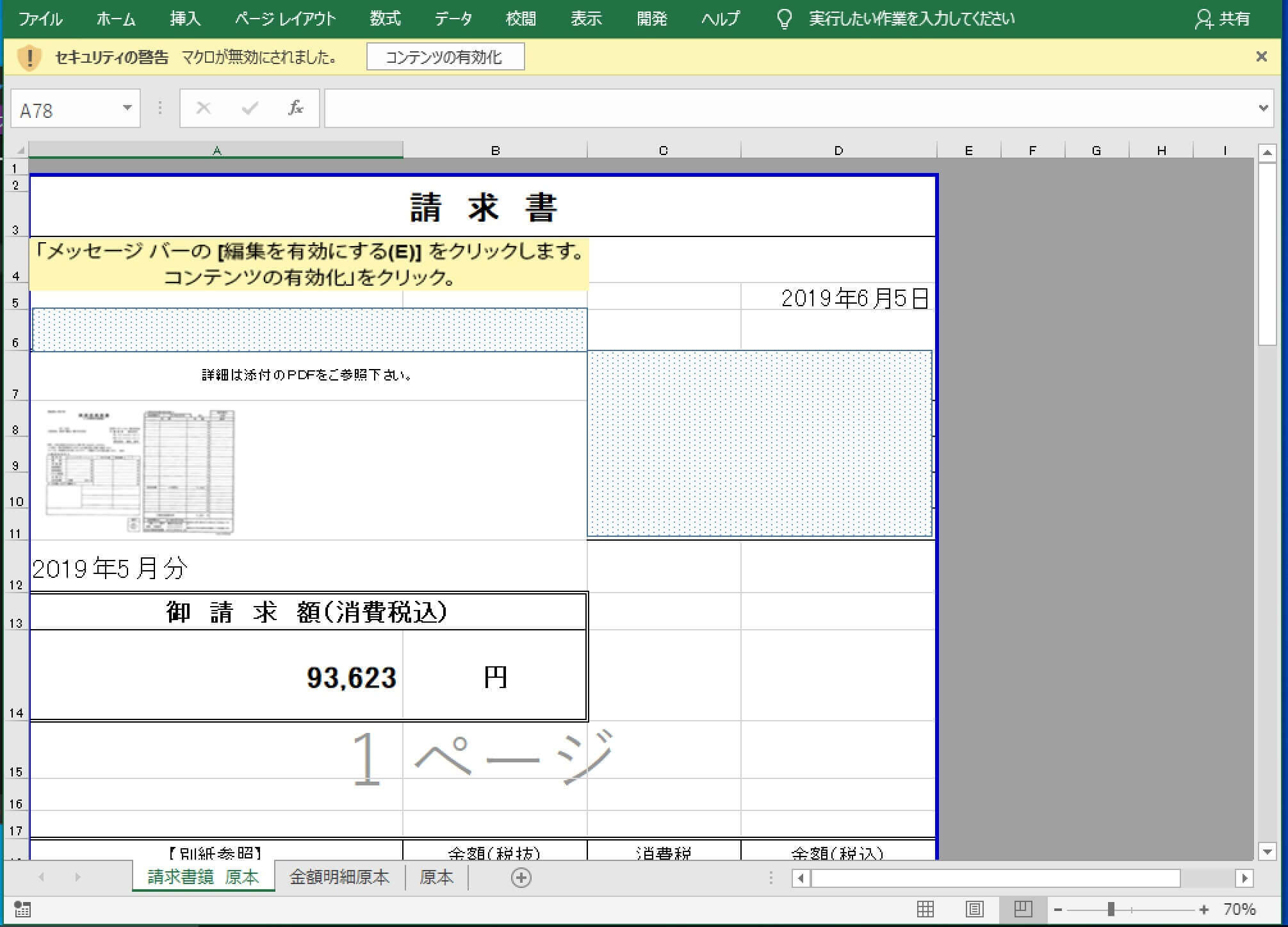

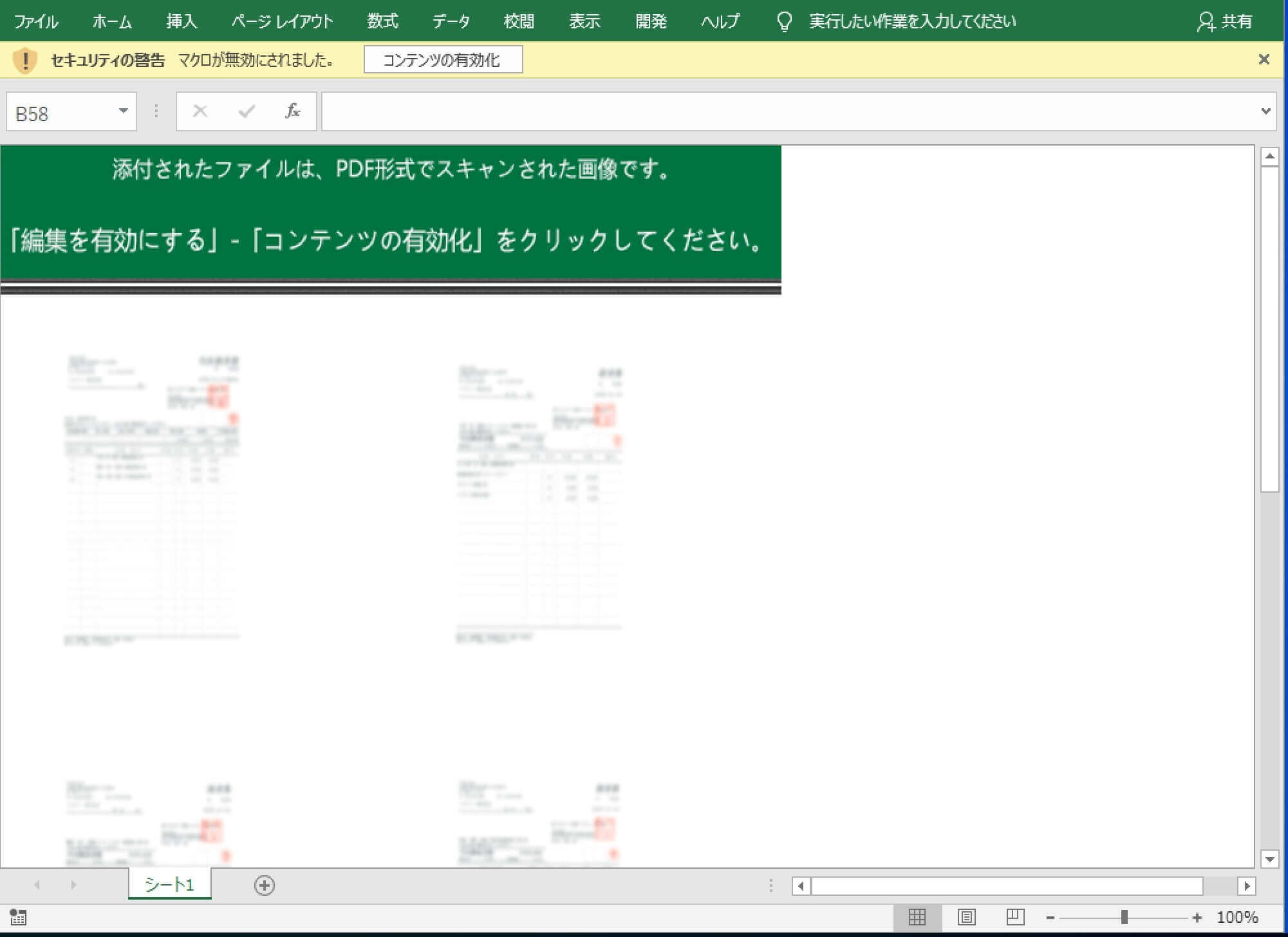

添付ファイルを開封すると請求書のようなものが表示されています。

このファイルには悪性の通信先へアクセスを行い、マルウェアをダウンロードさせることを目的としたマクロが仕込まれています。通常、ファイルを開封した時点では警告バーが画面上部に表示されマクロは起動しませんが、ファイルに記載された【「編集を有効にする」-「コンテンツの有効化」をクリックしてください。】などの指示に従って有効化することでマクロが起動、悪性の通信が発生し、マルウェア感染へと繋がります。

添付ファイルを開封し、マクロを有効化した企業・団体

このように、攻撃メールは受信するだけでマルウェアに感染するものではありません。メールを開き、添付ファイルを開封し、マクロを有効化することでマルウェア感染へと繋がります。このステップだけ見れば「どこかで気付き、マルウェアへの感染は防げるだろう」と考えるかもしれません。ところが、弊社Webセキュリティソフト「i-FILTER」Ver.10導入企業・団体のうち、観測した上記19回のキャンペーンに用いられる悪性の通信先へアクセスした(※1)企業・団体を集計したところ、意外な結果となりました。

その数なんと累計170社。

つまり、これだけの企業や団体が、受信メールの添付ファイルを開封しマクロを有効化してしまったということです。

(※1)「i-FILTER」Ver.10にてホワイトリストDB運用を行っている場合、既知の悪性URLに加えてキャンペーンに用いられる未知の悪性URLへのアクセスもブロックされるため、添付ファイル開封時のURLにアクセスした際、またはC2サーバとアクセスしようとした際にブロックすることが可能でした。

注意していても開いてしまう。必要なのは根本的な対策

日頃から注意していても、時期的な影響や、見慣れたファイル形式であることから添付ファイルを開封し、感染してしまうことがあります。

2019年1月から本稿執筆時点までにバンキングマルウェアへの感染を狙った攻撃メールを多く観測しており、感染することで情報の窃取や不正送金の被害が考えられます。たった1人が感染してしまうことで企業の損害は非常に大きなものとなるため、攻撃メールを受信しない環境、また添付ファイルを開封してしまっても感染または流出経路を防げる環境を作ることが大切です。

「m-FILTER」Ver.5では多重拡張子やマクロ含有などをチェックする添付ファイル偽装判定、不正URLチェックや本文偽装判定など複数の判定を行い、標的型攻撃メールを隔離します。更に、弊社では安全なIPアドレスとメールドメインの組み合わせを収集しており、SPF認証をベースに、独自技術により送信元の偽装判定も行います。

「i-FILTER」Ver.10では安全と確認されたURLをDBに登録しており、ホワイトリストDB運用を行うことで既知の悪性URLに加えてDBに登録されていないURLもアクセス禁止となるため、万が一メール本文や添付ファイル内の悪性の通信先またはC2サーバへのアクセスがあってもブロックすることができます。

この「m-FILTER」Ver.5と「i-FILTER」Ver.10の連携ソリューションにより、「m-FILTER」Ver.5の偽装メール対策 「i-FILTER連携」が可能となります。これにより、受信したメールの本文内や添付ファイルから取得したURLを「i-FILTER」Ver.10のホワイトリストDBで判定することができ、偽装判定がより強固なものとなります。