2020/05/14 i-FILTER,サイバー攻撃,フィッシング

テレワークだからこそ知っておきたいラテラルフィッシング 狙われるMicrosoft 365

急変した情勢によりテレワークを実施する企業が増加している今、知っておくべき攻撃が「ラテラルフィッシング」です。

ラテラル(横方向)フィッシングとは、乗っ取った正規のメールアカウントからそのアカウントになりすましてフィッシングメールを送る手法のことをいいます。

特に注意したいのがMicrosoft 365(旧称Office 365)のアカウントの乗っ取りです。Microsoft 365にはメールやファイル共有など様々なサービスがありますが、クラウド上の共通URLからIDとパスワードでアカウントにログインして利用できるため、非常に便利なものとなっています。テレワーク実施のためにMicrosoft 365を導入して便利に活用している企業も多いでしょう。その反面、セキュリティ設定や運用方法がしっかりされていないとアカウント情報が窃取され、様々な重要データに簡単にアクセスを許してしまうということもあり得ます。

国内有名企業のメールアカウントが乗っ取られラテラルフィッシングに利用

国内での実例としては昨年2019年に、国内で有名なフィットネス事業を営むA社において、従業員のメールアカウントが踏み台にされ迷惑メールが送信されてしまった事件がありました。

| 日付 | 情報 |

|---|---|

| 2019年10月末日 | 午前、A社の乗っ取られたメールアカウントから迷惑メールが送付される |

| 2019年10月末日 | 午後、A社のセキュリティチームから迷惑メールの受信者に対して注意喚起とお詫びメール送付 |

| 2019年11月初旬 | A社による不正アクセスに関して第一報 |

| 2019年12月初旬 | A社による不正アクセスに関して第二報 |

第一報と第二報により、迷惑メールはの宛先は「取引先に対し送信された」と発表していることから、攻撃者は「A社となんらかのやりとりのある企業」、つまりラテラルに攻撃を行ったと考えられます。

この迷惑メールを独自に入手し、攻撃者が何をしようとしていたのかを探りました。

Microsoft 365のアカウント窃取を狙ったフィッシング

乗っ取られたA社のメールアカウントが送信した迷惑メールを調査したところ、Microsoft 365のアカウント窃取を狙ったフィッシングであることがわかりました。

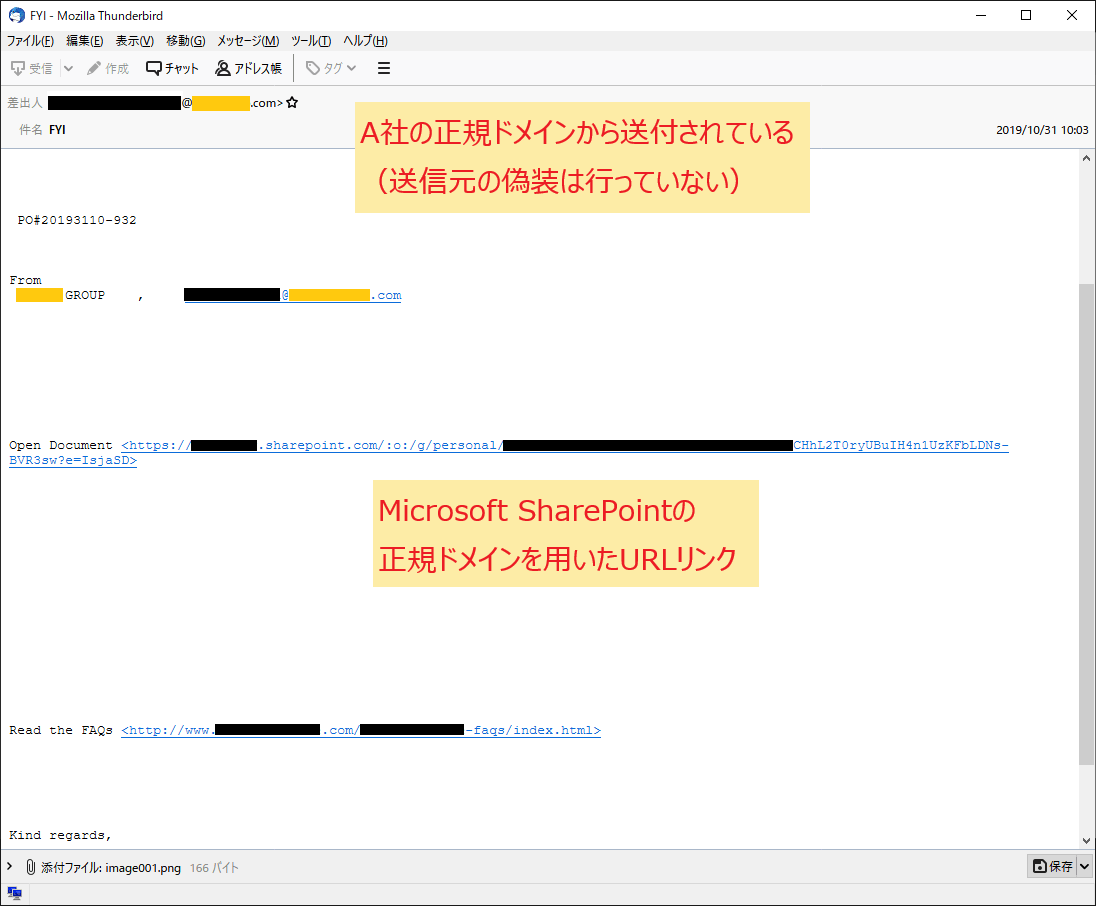

迷惑メールは、A社の正規ドメインから送付されていました(送信元の偽装はされていない)。また、メール内のURLリンクはMicrosoft SharePointの正規ドメイン「sharepoint.com」を使用しており、このURLからフィッシングページへの誘導が開始されます。

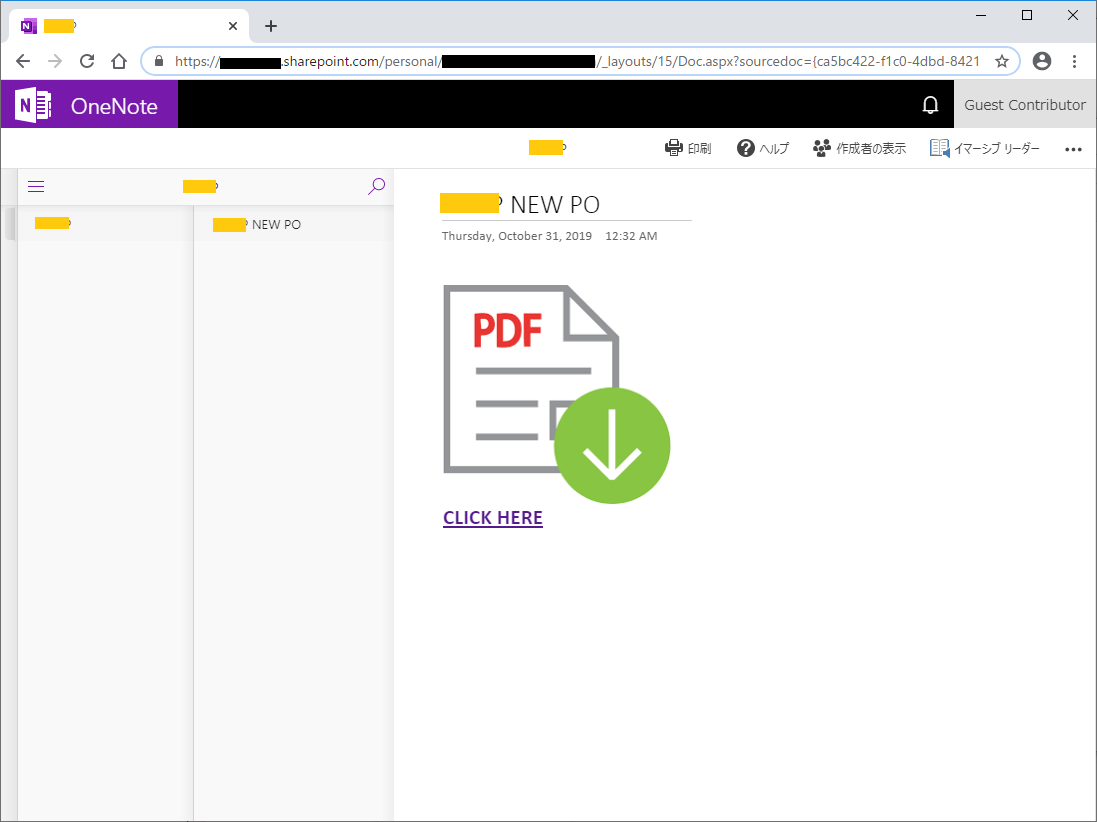

URLリンクをWebブラウザーで開くと、SharePoint上のOneNoteで共有されたPDFをダウンロードするように装っていました。A社の社名に関連する文字列も多く使われています。

※このSharePointのURLはとある海外企業が利用しているもので、気づかないうちに攻撃者によってフィッシングに使われてしまったと考えられます。

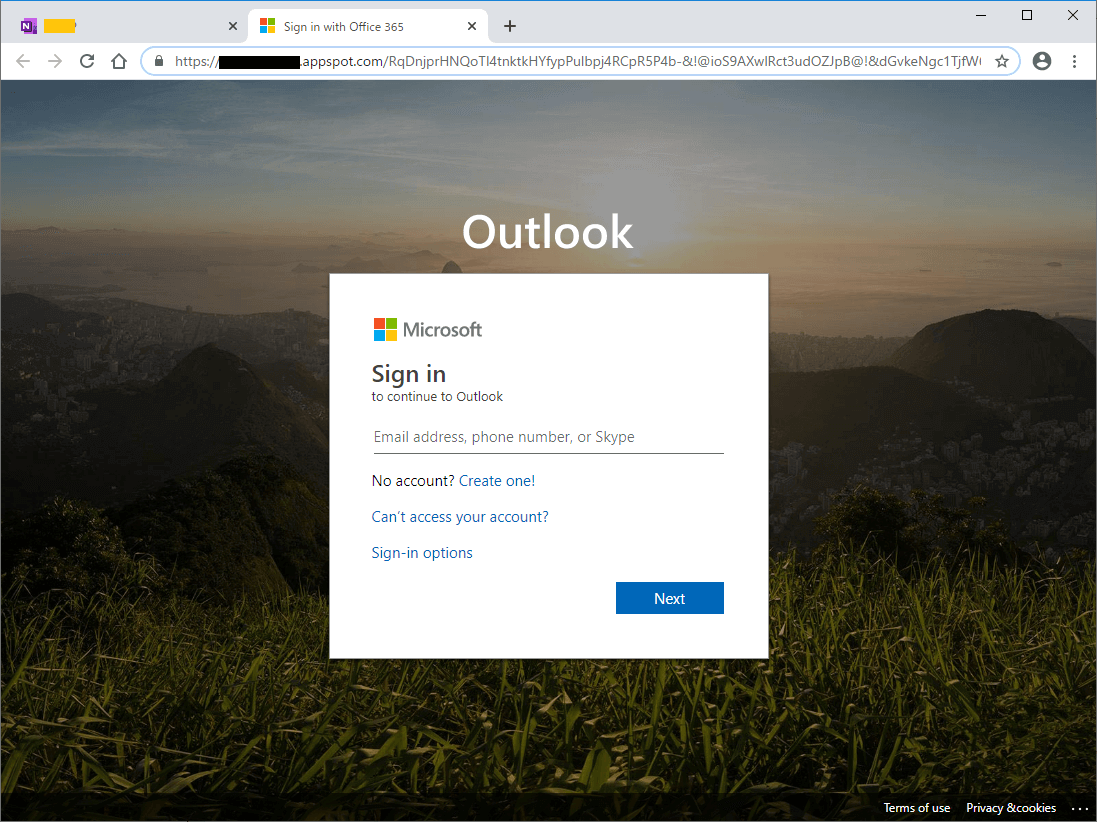

フィッシングページで使われていた「appspot.com」はGoogleが管理するドメインで、誰でもこのサブドメインでWebサイト等の構築が可能です。Microsoft 365の正規のページではありません。

このフィッシングページでIDとパスワードを入力して進むと、別のURLへと遷移しPDFが表示されます【図4】。ここで入力したIDとパスワードは、攻撃者が独自で準備したと考えられる不審なドメイン(*.c3y5-tools[.]com)へと送信されていました。

最後に、不動産関連企業が公開している正常なPDF資料が表示されました。PDFには悪性要素はなく無害です。これはPDFのダウンロードを装っていたことの辻褄をあわせ、違和感をなくしているのでしょう。

このように、攻撃者はすでに乗っ取ったA社からさらに関連する企業へとラテラル(横方向)にフィッシングを仕掛け、Microsoft 365のアカウントを窃取しようとしていました。

そもそもA社はなぜメールアカウントを乗っ取られたのか

A社は何が原因でメールアカウントを乗っ取られたのかは公開していないため真相はわかりません。

Microsoft 365を企業が利用しているかどうかは、利用しているドメインがわかればDNSレコード等から把握が可能で、特にA社においてはMicrosoft 365を導入しているということはドメインからだけでなく、導入支援をした企業のサイトや取締役のWebインタビュー記事等で公のものとなっていました。

これは推測になりますが、最初はA社も同様にラテラルにフィッシングメールを送り付けられその罠に引っかかったことで、Microsoft 365のアカウントを盗まれて踏み台にされてしまったのかもしれません。

ラテラルフィッシングへの対策

古い考えは通用しにくくなっている

従来の判断方法に、フィッシングメールは「怪しいドメインからメールが送付される」「URLには怪しいドメインが使われる」といったものがありましたが、最近では通用しにくくなっています。新しい脅威に目を向けましょう。

複数のセキュリティソリューションを導入する

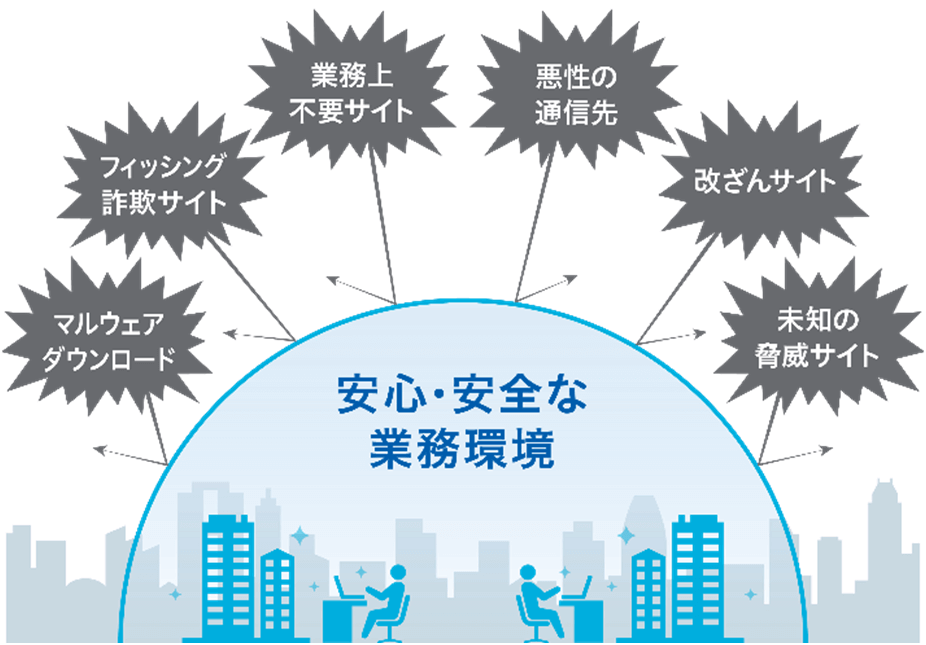

もちろん人が注意することは大切ですが、攻撃はどんどん巧妙になっているため限界があります。システム的な防御では、メールフィルタリングだけでなくWebフィルタリングなど他のセキュリティソリューションも併せて導入することが有効です。

ログインには2要素認証を導入する

Microsoft 365に限らず、多くのクラウドサービスでは2要素認証の機能を用意していますので、IDとパスワードが盗まれたとしてもログインできないよう備えておくことが重要でしょう。