2021/12/16 m-FILTER,サイバー攻撃

日本語返信型の不審なメールで届くマルウェア

2021年11月2日、デジタルアーツでは複数の不審なメールを観測しました。そこには共通する2つの特徴がありました。一つは日本語のメールに返信したかのような件名、もう一つはマクロが含まれるExcelファイルの入ったzipファイルの添付です。これらはEmotetなど今までに流行した他のマルウェアにあった特徴です。今回はどのようなキャンペーンだったのか、添付ファイルなどを解析した結果から解説します。

マクロを含む不審なExcelファイル

今回観測されたメールにはzipファイル(.zip)が添付されており、その中にはExcelファイル(.xls)が入っていたとみられます。それぞれのファイル名の特徴は以下の通りです。

| zipファイル名 | Excelファイル名 |

|---|---|

| CMPL-(8から10桁の数字)-Nov-01.zip | CMPL-(8から10桁の数字)-Nov-01.xls |

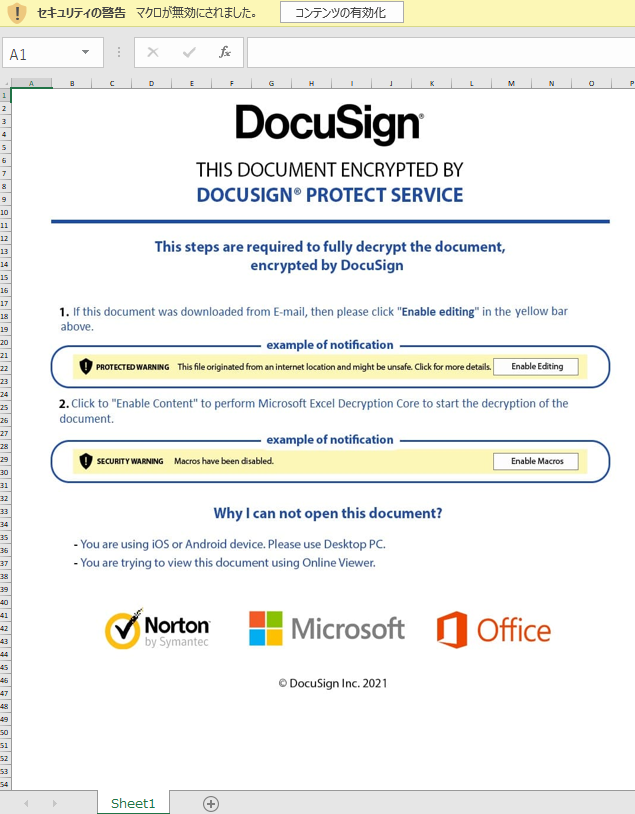

このExcelファイルを開くと、図1のようなシートが現れます。

シート上には実在の企業やサービスのロゴ・名称が並んでおり、ファイル暗号化のためにこの画面が表示されているかのような説明が書かれています。そして、上部に表示されたボタンをクリックするよう指示しています。しかし、実際にはこのボタンを押すとマクロが有効化され、ペイロードと呼ばれる悪意のあるコードが自動で実行されます。

今回確認されたマクロの挙動では、非表示だったシートを有効化し、そこに書かれた情報をもとに拡張子が .dat であるファイルのダウンロードが開始します。この .dat ファイルが実行されると、Qakbotというマルウェアに感染するものとみられます。

Qakbotは別名QbotやQuakbotとも呼ばれ、2000年代から存在するマルウェアです。もともとはバンキング型トロイの木馬として、オンラインバンキングなどのログイン情報の窃取を目的としておりましたが、近年流行している検体では様々な機能が追加されているとされています。

今回のキャンペーンの厄介な特徴

今回観測したキャンペーンには、いくつかの厄介な特徴が挙げられます。

メールの件名が日本語かつ返信型

今回観測されたメールの件名としては、下記のようなものがありました。なお、実在の企業・組織名については伏せております。

| メール件名の一例 |

|---|

| Re: FW: 本日の資料送付 Re: FW: 見積依頼 Re: RE: ■■■■■■■■様 御見積書 Re: RE: 御見積の件 Re: RE: 株式会社■■■■■■■■■様 御見積書 図面 Re: RE: 株式会社■■様 御見積書・図面 Re: Re: 株式会社■■■■■■■■■様 御見積書 図面 Re: Re: ■■■■追加見積 Re: ■■■■■■(■■■■■■)在宅ワーク Re: ■■■■■■(■■■)様 パーテーション見積依頼の件 Re: 工事日程について Re: 手続き完了のお知らせ (■■■■■■■■■■■■■■株式会社) |

いずれも実際に企業や組織の間で送信されているような件名であり、一見すると正常なメールかのように見受けられます。特に、すべての件名が「Re:」で始まっており、あたかも取引先などからの返信かのように見えます。さらには、「見積」「図面」など、添付ファイルが含まれそうなキーワードが多く、「在宅ワーク」「パーテーション」といったコロナ禍特有のキーワードが含まれているケースもあります。

さらに、メールの送信元ドメインには日本に実在する組織のものもあり、メールアドレスからの判別も容易ではない場合もありました。

攻撃者は、ユーザにメールを開封させ添付ファイルからExcelを取り出させるために、このように身近にありそうなメールに偽装させているとみられます。では、なぜこのようなメールを送信できるのでしょうか。理由は複数考えられます。

近年のQakbotにおいては、感染端末に保存されたメール情報の窃取を行う機能が確認されています。これらのメールも他の感染端末のメールをもとに作成された可能性が考えられるでしょう。

また、他の脆弱性を用いてメールサーバを侵害し、Qakbotへの感染を促すメールをばらまいているという報告もあります。日本の企業・組織のメールサーバが侵害された場合、送信済みメールなどをもとに不審なメールを作成できるものとみられます。

このような自然な日本語を用いたメールであっても油断せず、添付ファイルを開かない・マクロを有効にしないといった注意が必要です。

マクロの有効化を促すExcelの文面

前述の通りExcelのシートには実在の企業やサービスのロゴ・名称が並んでおり、日本語化はされてないもののとても自然に見える構成です。さらに、マクロを有効化した場合も利用しているOSに合わせたロゴの並んだ画面を表示させるなど、外観にこだわっているように見受けられます。

また、上部に表示されたマクロの有効化ボタンが、あたかも元のファイルを閲覧するために押す必要があるかのような文面も用意されています。Excelのマクロについて全く知らない人が読むと、素直にマクロを有効化してしまうケースも多くあるでしょう。

今のところExcel内は英語で書かれておりますが、Emotetなどのマルウェアでは日本語で書かれたExcelファイルのマクロからマルウェア感染に至ったケースもあります。今後Qakbotへ感染させるExcelも日本語化される可能性も考えられます。

ファイルの見た目が整っているかにとらわれず、マクロの有効化をしないよう注意が必要です。また、管理者にてマクロの実行を許可しないなどの設定も有効です。

今後も日本語返信型の不審メールに注意

今回紹介したメール以降にも、弊社ではQakbotへの感染につながるとみられるファイルが添付されたメールをわずかながら確認しております。今後も継続的にメールがばらまかれる、あるいはその量が増加する可能性も考えられます。

また、前述の通り、Qakbotの機能には感染端末のファイルやメール情報の窃取があるとされており、またメールサーバの侵害によって感染拡大を図っているという情報もあります。日本の企業・組織にてこのような被害が発生すると、さらにメールの文面やExcelファイルの日本語表現がより精巧になることも予想されます。

日本語で書かれたメールや、マクロを含むExcelファイルの添付など、手法自体は以前から他のマルウェアでも利用されてきたものですが、今後も引き続き警戒が必要です。