2021/01/26 i-FILTER,m-FILTER,サイバー攻撃

過去3年分の国内セキュリティインシデント集計 Emotetによりマルウェア感染が激増

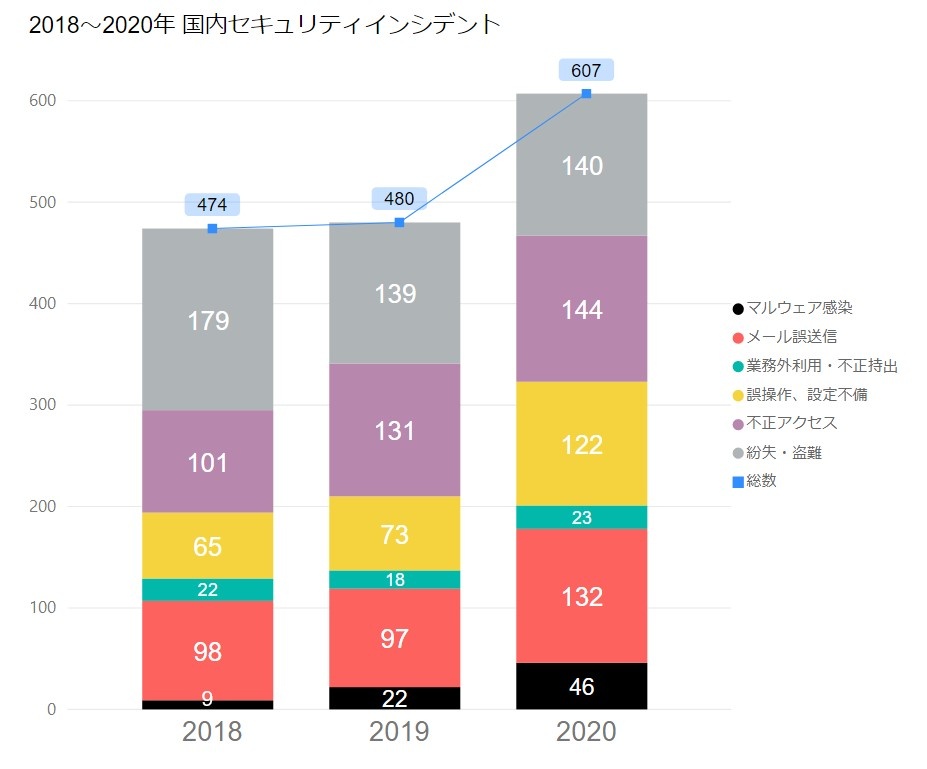

2018年から2020年の国内組織における情報漏洩等にかかるセキュリティインシデントを、対象組織による公開報告書およびマスメディアによる報道資料をもとに独自に集計しました【図1】。

| 分類項目 | 概要 |

|---|---|

| マルウェア感染 | Emotetのようなマルウェア感染やその他ランサムウェアへの感染など |

| メール誤送信 | 電子メールで宛先を誤って送付してしまったなど |

| 業務外利用・不正持出 | 機密情報の無断閲覧や、不正に持ち出した情報を外部の者に譲渡など |

| 誤操作、設定不備 | FAXや書類の誤送付、システムの不具合や人為的な設定不備により意図せず公開されてしまったなど(電子メールでの誤送信は含まない) |

| 不正アクセス | 脆弱性を突かれるなどして侵入され、情報窃取やWebサイトの改ざん、スパムメールの踏み台にされてしまったなど |

| 紛失・盗難 | パソコンやUSBメモリといった記録媒体や紙文書の紛失や盗難など |

本稿では、「マルウェア感染」についてピックアップします。

「マルウェア感染」が激増

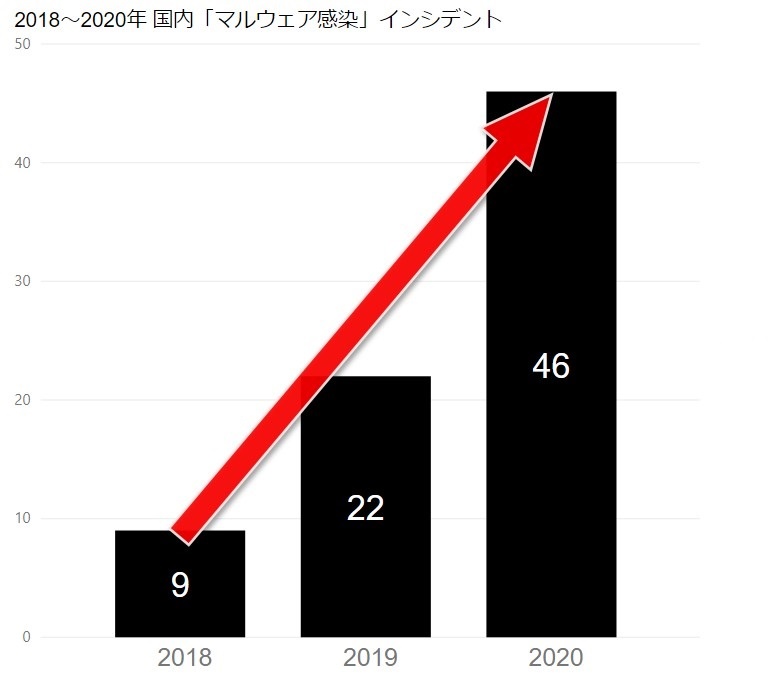

2020年の「マルウェア感染」インシデントは46件でした。

前年の2019年と比較すると2倍、2年前の2018年と比較すると5倍と激増しています。

増加要因

「マルウェア感染」が増加した要因には2点考えられます。

1.セキュリティ意識の高まり

まず、世間や組織でのセキュリティに対する意識の高まりにより、自組織で発生したセキュリティインシデントについて情報を公開する組織が増えたということがあるでしょう。ただし「マルウェア感染」に分類されるインシデントに限らず、他の分類のインシデントも増加傾向にあります。

2.Emotetの流行

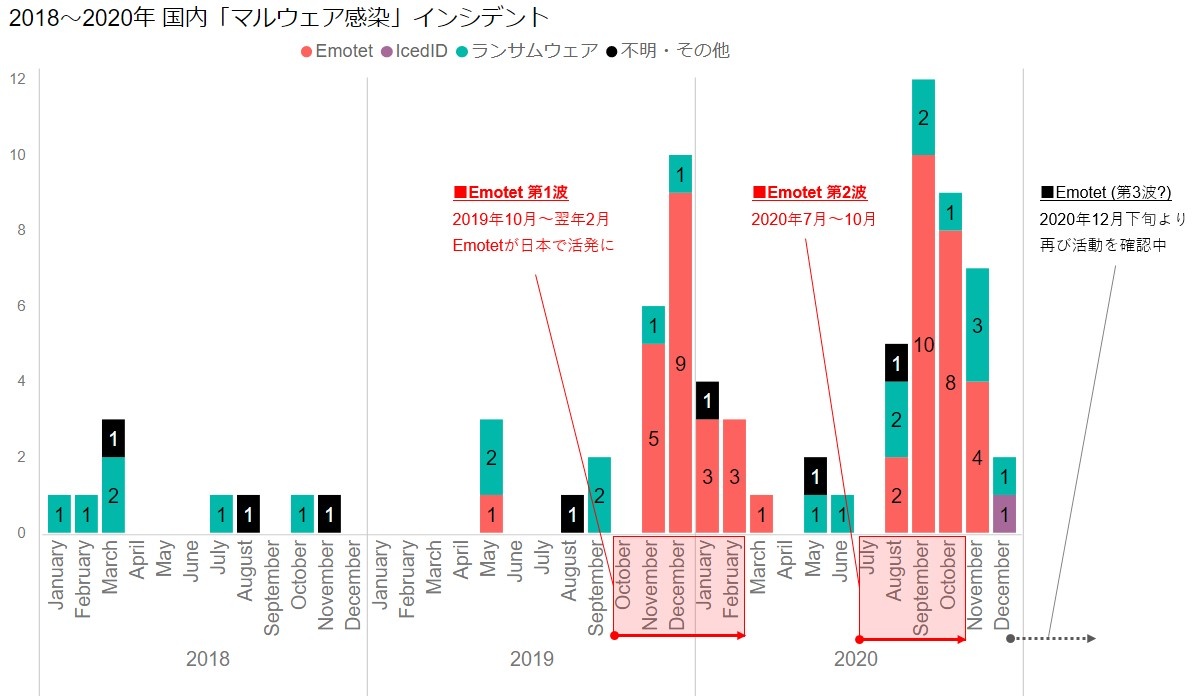

やはり最大の要因としてはEmotetです。【図3】をご覧いただくとわかるように、2019年後半からEmotetが国内で本格的に活動し始めて以後、公開された多くの 「マルウェア感染」インシデントはEmotetに感染したというものでした 。

(※1)Emotetの活動期間(メールでの伝播活動期間)を、第1波、第2波と表現しています。

(※2)「Emotet」は、Emotetに感染、またはマルウェア名称を公開していないがEmotetの可能性が高いと考えられるもの。感染の確認がされていないものは含みません(自社なりすましメールの注意喚起のみなど)。日付は公開日/報告日をベースにしています。

「マルウェア感染」組織の業種に偏りはない

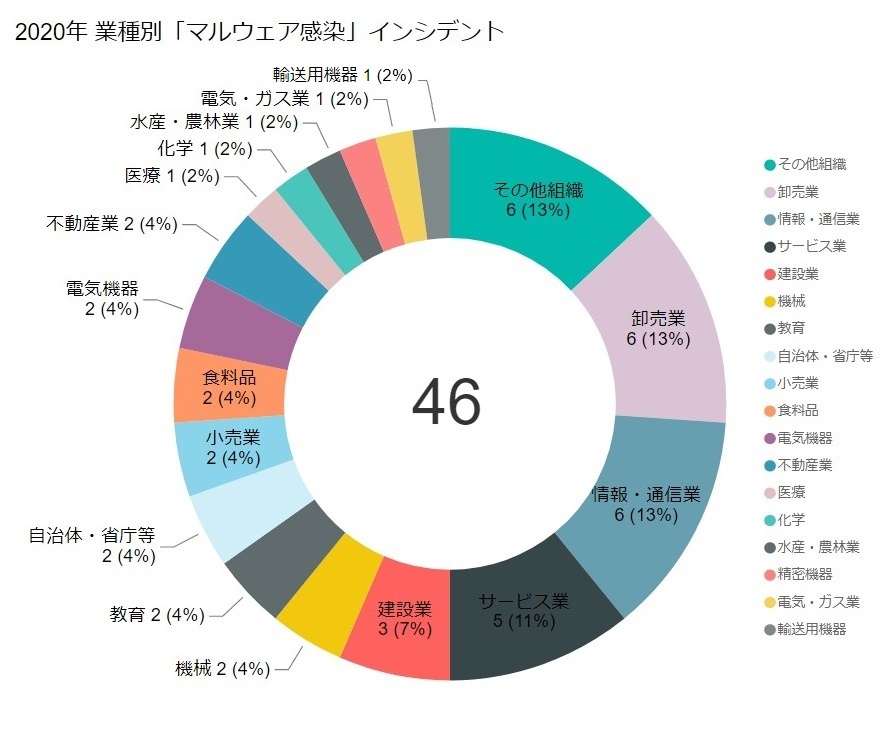

また、2020年の「マルウェア感染」インシデントの対象組織を業種で分類してみたところ、業種の偏りといったものは見受けられませんでした。

つまり、どの業種・業界においてもマルウェア感染のリスクがあるでしょう。

(※3)「その他組織」には非営利組織や業界団体などが含まれます。

実際にはさらに多くの感染組織が

注意していただきたいことは、ここまでに述べてきた数値は「公開されたインシデントのみ」だということです。例えば、JPCERT/CCでは2020年2月7日までに3200以上もの組織でEmotet感染を確認したと報告しています(※4)。また弊社「Dアラート」でも、Emotetに感染していると考えられる100以上の組織を確認したため、該当の組織に対してご連絡いたしました(※5)。情報を公開する組織が増えてきているとはいっても、発生してしまったセキュリティインシデントを公開できている組織はごく一部のみでしょう。

表面化していないだけでマルウェアに感染してしまった(している)組織が多数存在しているということは間違いありません。

(※4)マルウエアEmotetへの対応FAQ - JPCERT/CC Eyes | JPCERTコーディネーションセンター公式ブログ

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html

(※5)「Dアラート」では弊社のお客様かどうかにかかわらずご連絡しています。

執筆時点の2021年1月上旬ではEmotetがまた活動を始めていることを確認しています。2020年にはEmotetに類似したIcedID(アイスドアイディー)という別のマルウェアの活動も確認されました。

Emotet第3波、あるいは新たな攻撃の波に対して警戒を怠ってはいけません。

セキュリティ対策はどの組織でも行っているかと思いますが、攻撃者はその対策をあの手この手で潜り抜けてきます。今後もより一層、組織におけるセキュリティ対策が必要となるでしょう。