2022/02/24 i-FILTER,m-FILTER,サイバー攻撃

[2022年2月公開]過去3年分の国内セキュリティインシデント集計

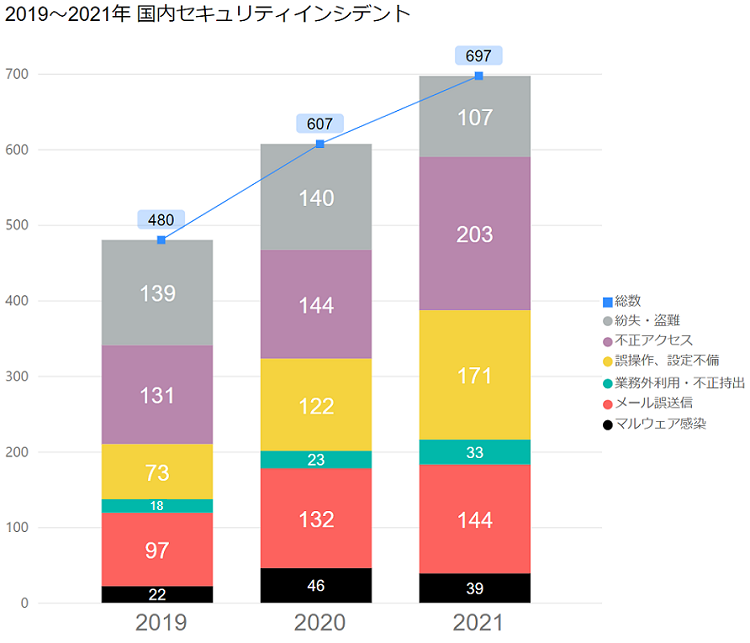

2019年から2021年の国内組織における情報漏洩等にかかるセキュリティインシデントを、対象組織による公開報告書およびマスメディアによる報道資料をもとに独自に集計しました【図1】。

| 紛失・盗難 | パソコンやUSBメモリといった記録媒体や紙文書の紛失や盗難など |

| 不正アクセス | 脆弱性を突かれるなどして侵入され、情報窃取やWebサイトの改ざん、スパムメールの踏み台にされてしまったなど |

| 誤操作、設定不備 | FAXや書類の誤送付、システムの不具合や人為的な設定不備により意図せず公開されてしまったなど(電子メールでの誤送信は含まない) |

| 業務外利用・不正持出 | 機密情報の無断閲覧や、不正に持ち出した情報を外部の者に譲渡など |

| メール誤送信 | 電子メールで宛先を誤って送信してしまったなど |

| マルウェア感染 | Emotetのようなマルウェア感染やその他ランサムウェアへの感染など |

2021年も前年を上回っており、最多は「不正アクセス」、次いで「誤操作、設定不備」によるインシデントでした。

昨年度に公開したレポートは下記リンクを参照ください。

[2021年1月公開] 過去3年分の国内セキュリティインシデント集計 Emotetによりマルウェア感染が激増

「不正アクセス」インシデントは脆弱性が原因となったものが約半数

まず、2021年の「不正アクセス」の例としては、プロジェクト情報共有ツールへの不正アクセスにより、政府機関など約130の組織に影響を与えたものがありました(ただし本稿での集計では公開された組織のみカウント)。他にも、ECサイトの運営・委託組織が被害に遭い、多数の委託元が影響を受けたといったものもありました。

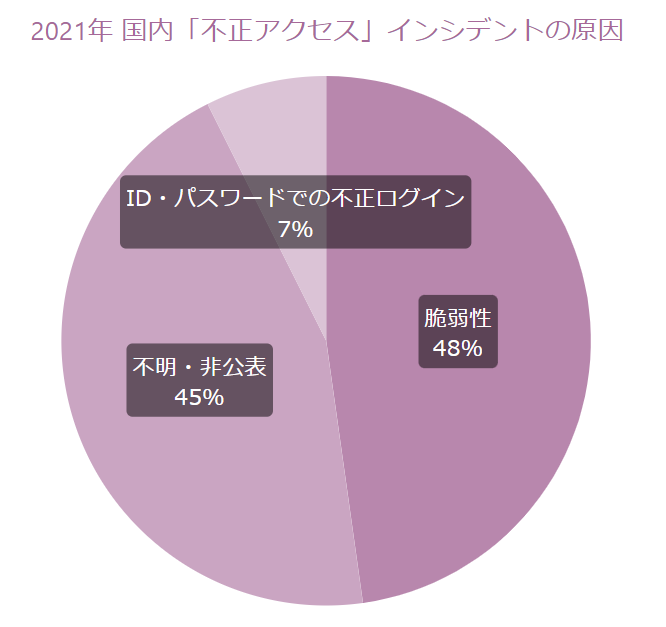

「不正アクセス」のうち2021年のインシデントにおいて何が原因となっていたのか分類したものが【図2】のグラフです。

| 脆弱性 | 組織内利用ツールの脆弱性、利用していた外部システムの脆弱性、委託先組織での何らかの脆弱性、などが原因であったもの |

| 不明・非公表 | 原因が特定できなかった、原因を公表していない、まだ調査中である、というもの |

| ID・パスワードでの不正ログイン | 簡易なパスワード設定だった、他サービスで同じIDとパスワードを使いまわしをしていた、フィッシング被害に遭い窃取された、ことが不正アクセスの原因となった可能性が高いと報告されていたもの |

この結果「不正アクセス」インシデントは「脆弱性」が原因であったものが半数を占めていることがわかりました。この中で特に被害が多かった組織は、ECサイト(通販サイト)を運営している組織です。

ECサイトが多かったことについては、ECサイトが狙われているというより、インシデント公表されやすいことが一因であるといえます。その理由として考えられることとしては、利用者の金銭に関わる部分であるため、比較的詳細調査や結果報告が多く行われているためではないかということが挙げられます。また、クレジットカード会社(および決済代行会社)が不正利用を検知できた場合には、情報漏えいの懸念がある旨の報告を対象組織に対して行っているため、不正アクセスに気づいていない組織がインシデントの発生を知りうることができるのも大きな要因といえます。

「マルウェア感染」インシデントはランサムウェアが大半を占める結果に

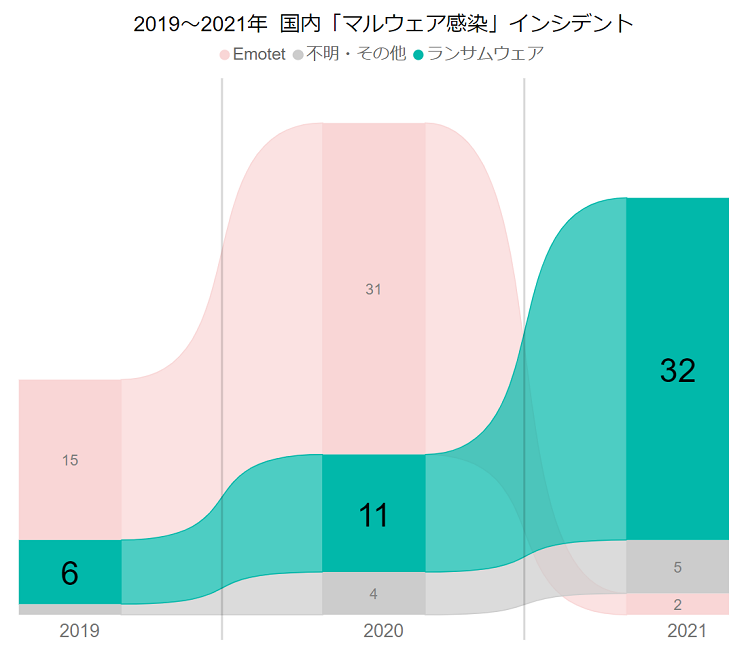

次は「マルウェア感染」をみていきましょう。過去3年分の推移と内訳が【図3】のグラフです。

2021年上半期の集計でもランサムウェアの増加についてお伝えしました。

[2021年9月公開] 2021年上半期国内セキュリティインシデント集計 Emotetからランサムウェアへ

下半期もランサムウェア被害は増加し続け、2021年の「マルウェア感染」インシデントは「ランサムウェア」が大半を占める結果となりました。

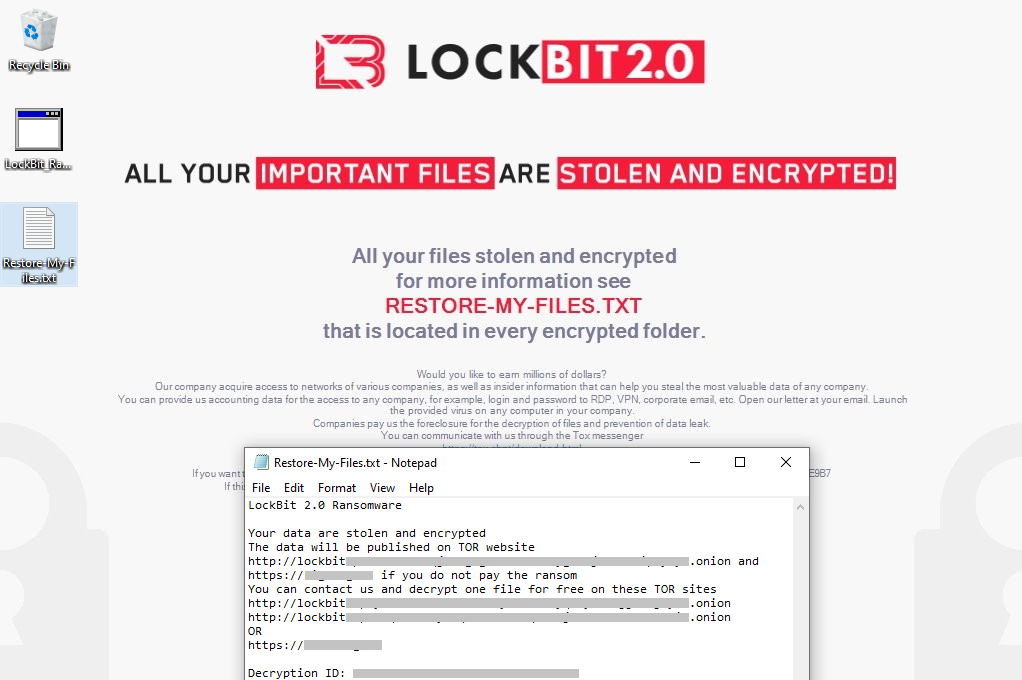

2021年10月には徳島県の町立病院がランサムウェアに感染し、電子カルテが使用不能となり新規患者や救急搬送の受け入れを停止するなど、生命にもかかわる非常にショッキングなインシデントも発生しました。感染したランサムウェアは「LockBit 2.0」だといわれています。データを盗みかつ暗号化し、金銭を支払わなければ盗み出したデータを公開するという「二重脅迫型のランサムウェア」です。

被害を受けた同病院では、犯人との交渉はしないことを決断し支払いを拒否しました。ただし、新システムの構築費用や、被害を受けた後の患者や職員のケア、様々な事務処理対応などかかったコストは少なくありません。

ランサムウェアの侵入経路ははっきりと公開されていませんが、メディアからの取材に対し同病院は、遠隔保守用の通信回線から不正アクセスされた可能性がある旨を述べています。

また、2022年1月にIPAが公開した情報セキュリティ10大脅威 2022では、「ランサムウェアによる被害」が昨年と同様に組織部門1位に選出されました。今年も引き続き警戒すべき脅威といえます。

Emotetの復活

対してEmotetの方はというと、2021年1月末にテイクダウンされたことにより、しばらくの間は新たな被害は出ておりませんでした。しかし、Emotetは2021年11月に復活してしまいました。セキュリティレポートでも公開しております。

日本では同年12月ころに本格的に活動をし始め、すでにEmotetに感染した組織からの報告も確認しています。翌2022年2月の執筆時点でも活動は衰えておりません。今後、さらにEmotetによるインシデントが増加する可能性が高いでしょう。

まとめ

注意していただきたいことは、ここまでに述べてきた数値は「公開されたインシデントのみ」だということです。情報を公開する組織が増えてきていますが、発生してしまったセキュリティインシデントを公開できている組織はごく一部のみでしょう。表面化していないだけで「不正アクセス」や「マルウェア感染」、その他の被害に遭ってしまった(気が付いていないが遭っている)組織が多数存在しているということは間違いありません。

セキュリティ対策はどの組織でも行っているかと思いますが、攻撃者はその対策をあの手この手で潜り抜けてきます。今後もより一層、組織におけるセキュリティ対策が必要となるでしょう。