2019/10/17 i-FILTER,m-FILTER,サイバー攻撃,改ざんサイト,標的型攻撃メール

改ざんサイトからダウンロードされるEmotet

2019年9月16日(日本時間9月17日頃)、セキュリティ業界が騒然となりました。「Emotet」が戻ってきたのです。

Emotetとは

Emotetはもともとはバンキングマルウェアとして知られていました。2014年に初めてその活動が報告されたのち、何度も進化を繰り返しています。他のマルウェアを呼び込む機能やワームのように拡散機能をもつものなど様々な機能を持ちます。

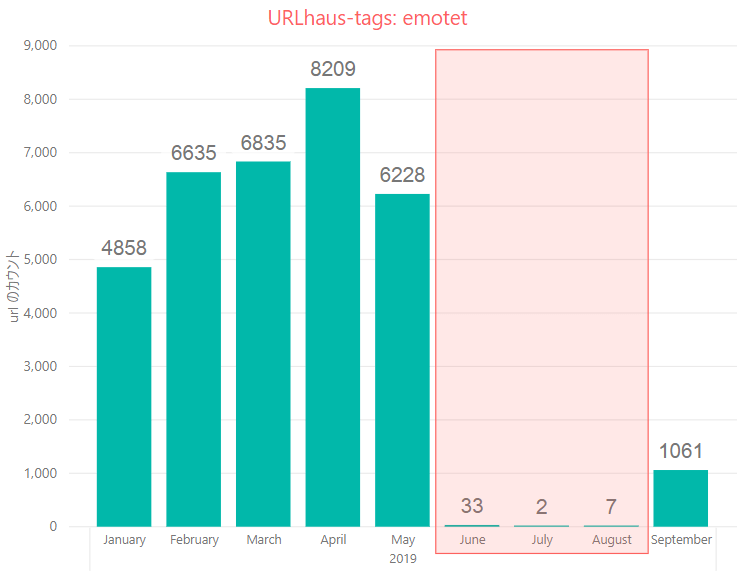

Emotetの活動状況を示すひとつの参考として、URLhaus(※)に報告されたブラックリストの数を見てみましょう。

(集計期間:2019/01/01 - 2019/09/30)

2019年に入っても活動はとどまることを知らないように思えたものの、2019年6月に突如としてその活動を潜め、静けさが続きました。しかしながら多くのリサーチャーは、Emotetは終焉したわけではなくそのうち戻ってくることを予想していたようです。そしてそれは現実となります。

※ URLhausは、マルウェアの配布に使用されている悪意のあるURLを共有することを目的とした、オープンソースの素晴らしいプロジェクトです。世界中のセキュリティリサーチャーが解析・収集した悪性URL情報がここに多く報告されています。

Emotetの拡散手法

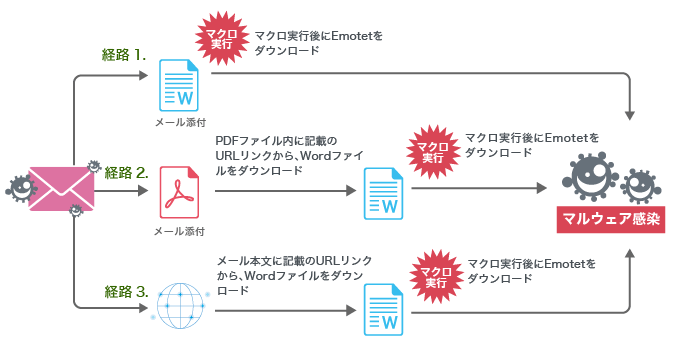

Emotetはメールでの拡散(ばらまき)を主としています。

- 経路1. メールに添付のWordファイルのマクロ実行後にEmotetをダウンロード

- 経路2. メールに添付のPDFファイル内に記載のURLリンクから、Wordファイルをダウンロードし、Wordファイルのマクロ実行後にEmotetをダウンロード

- 経路3. メール本文に記載のURLリンクから、Wordファイルをダウンロードし、Wordファイルのマクロ実行後にEmotetをダウンロード

復活したEmotetの報告されている情報等をまとめると、多くが経路1.の形での拡散のようです。

メールの送信元、件名、本文、添付ファイル等を、絶えず変化させています。しかし、ほとんどがWordファイルを用いてEmotetをダウンロード・感染させるという手法です。

Emotetダウンローダー

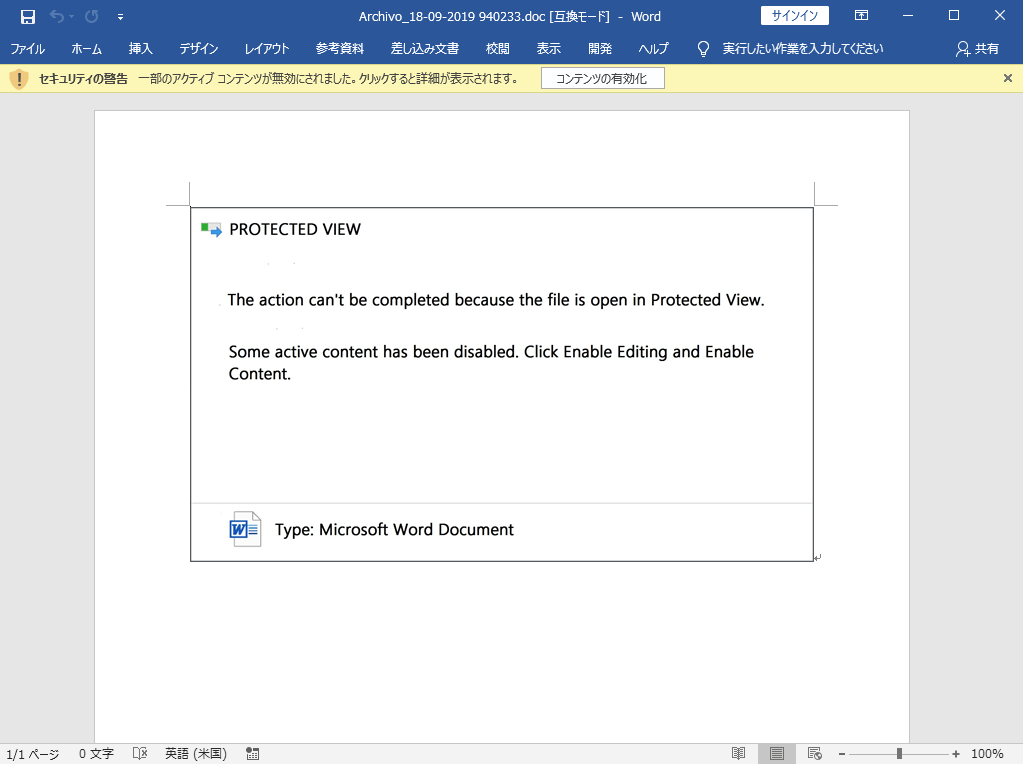

Wordファイル(.doc)を開くと下図のようになります。マクロが含まれるため、一般的な設定では黄色の警告バーが上部に表示されマクロは実行されません。しかし警告を無視して有効にしてしまうと、マクロが実行されてしまいます。

マクロ実行後のダウンロードURL

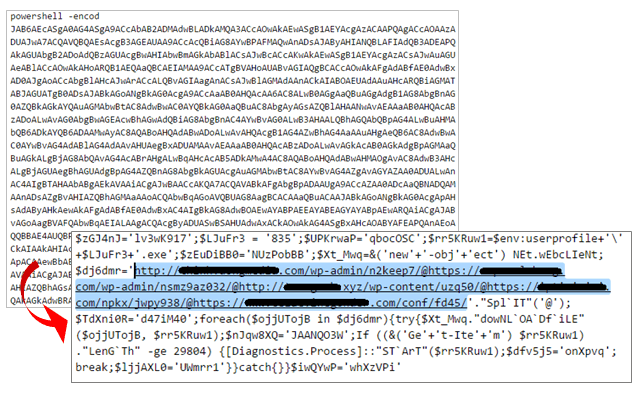

不正なマクロが実行されると、PowerShellを用いてEmotet(exe)をダウンロードして実行しようとします。以下にサンプルを示します。あくまで一例です。

また、PowerShellを使わないパターンも観測されています。このパターンでは、マクロ実行後に生成したJavaScriptファイルをWScriptで実行し、Emotet(exe)をダウンロードして実行するというものでした。

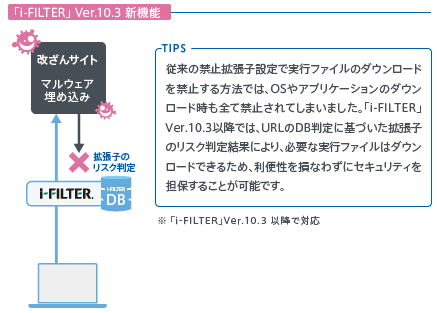

どちらのパターンでも、EmotetのダウンロードURLの特徴として

- 5つ程度のURLが設定されている

- Wordファイルや日時によって、設定されているURLは異なる

- URLのほとんどが、改ざんされた正規のWebサイトを用いている

といったことが共通して挙げられます。

URLに改ざんサイトを用いる意図としては、すでに存在している正規のWebサイトにアクセスしていると思わせることにより、ブラックリストやアンチウイルスの回避・侵入後の発見を遅らせるといったことがあると思われます。

Emotetのダウンロードが成功し感染してしまうと、情報の窃取やあるいはワームのように自己拡散、あるいは別のマルウェアを感染させるなどといったことが考えられます。

主に海外圏でEmotetは流行していますが、日本でもその兆しが見受けられます。今後、急速に流行する可能性があるため注意が必要でしょう。

※2019/10/21 追記

日本国内で発生しているEmotetを用いた標的型(ばらまき型)攻撃メールにつきまして、弊社が観測した情報をサイバーリスク情報提供サービス「Dアラート」にて公開しています。