2019/07/18 i-FILTER,サイバー攻撃,標的型攻撃メール

サイバー攻撃URL、ドメイン取得後最短0日で利用される

日々、インターネット利用者を脅かすマルウェアやフィッシング詐欺などの脅威。

サイバー攻撃の被害に遭うと、不正ログインや情報漏洩、個人情報流出など、企業・個人問わず大きな損害に繋がります。

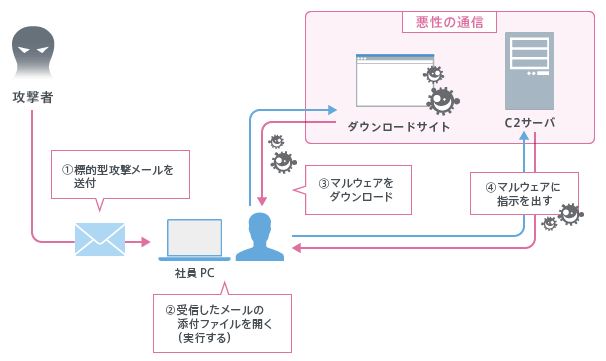

攻撃手法や攻撃対象は多岐に渡りますが、特定の企業や団体・組織をターゲットにした脅威として、標的型攻撃が存在します。中でもメールによる攻撃が主流となっており、業務に関係したメールだと誤認させる件名や内容を用いて不正なファイルを送付する攻撃が行われています。感染することで、情報漏洩などの被害に陥ることがあります。

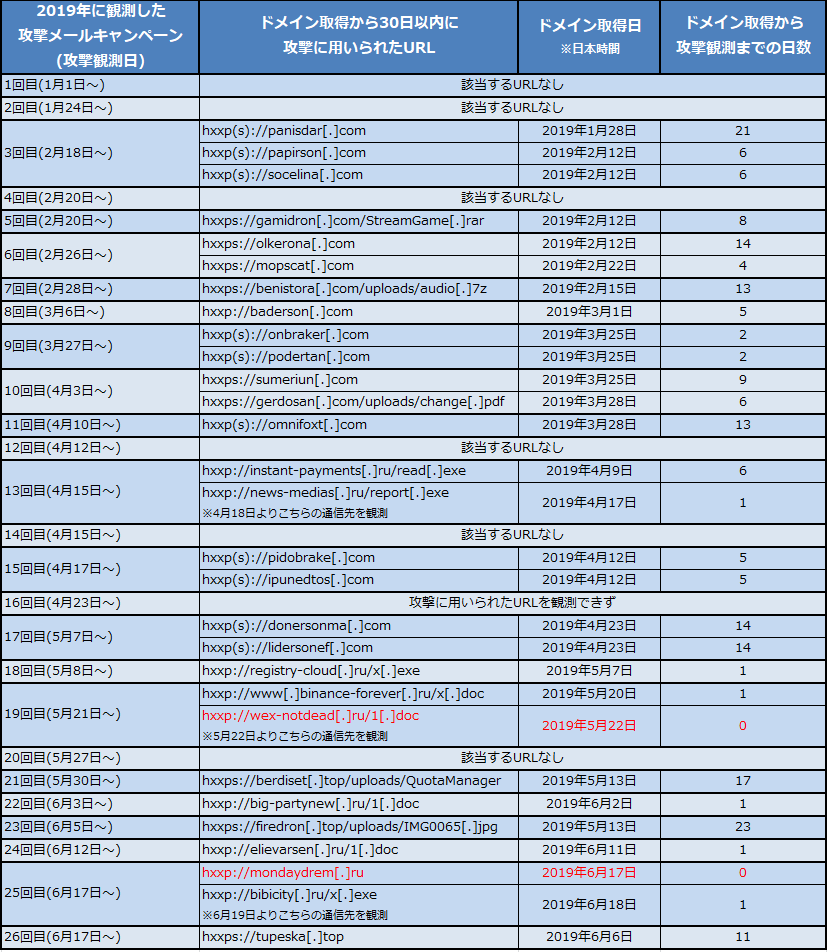

攻撃に用いられたURLのドメイン取得日と攻撃観測日

弊社では2019年1月から執筆時点までに標的型(ばらまき型)攻撃メールキャンペーンを26回観測しております。その中からマルウェアのダウンロードサイトやC2サーバといった悪性の通信に利用されたドメインの調査を行いました。

「ドメイン取得から攻撃までの期間が30日以内のURL」を使ったキャンペーンが19回(約73%)観測されました。中でも「wex-notdead[.]ru」と「mondaydrem[.]ru」はドメインを取得した日に攻撃に使われています。

これらは我々防御側が検知できるものではなく、攻撃者しか知り得ない通信先と言えるでしょう。

悪性の通信に対し、ブラックリスト方式で事前に対策を講じることは難しい

このような攻撃に対して様々なセキュリティ対策が行われていますが、送信元を信頼性のある企業に偽装し送付するなど日々巧妙化する攻撃手法に対して「一切受信しない」「添付ファイルの開封を自動でブロックする」などといった根本的な対策は取れていません。また、攻撃に用いられる通信の多くは攻撃者しか知り得ない通信先です。悪性の通信をリスト化して遮断するブラックリスト方式は新たな脅威に弱く、防御側は「攻撃の発生」と「攻撃検知後の対策」のいたちごっこを続けている状態です。

しかし、アクセスしてよいデータをリスト化するホワイトリスト方式は非常に有効だと考えます。許可した安全な通信先にのみアクセスが行えることで、悪性の通信に対してのアクセスをブロックすることが可能となります。

関連記事

- 2019/03/18 改竄(改ざん)されたWebサイトの危険性②

- 2019/02/15 改竄(改ざん)されたWebサイトの危険性①