2020/03/16 m-FILTER,サイバー攻撃,標的型攻撃メール

マクロつき「doc」「xls」ファイルは要注意 Emotet拡散にも利用

マルウェアの攻撃キャンペーンの多くが、マクロつきの「doc」ファイルまたは「xls」ファイルを、メールで送り付けて受信者にマクロを実行させ、感染につなげているということはご存知でしょうか。

※後述しますが「doc」と「xls」は、古いWord/Excelで使われていた拡張子です。

攻撃キャンペーン

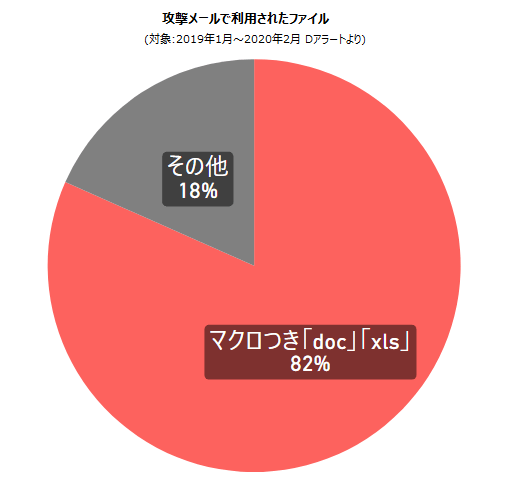

弊社サービスDアラートでお伝えしたインシデント件数のうちの82%で、マクロつき「doc」「xls」ファイルが攻撃メールに利用されました。

Emotet

また、2019年から国内でも大流行しているEmotetは、メールにファイルを添付して感染を広げています(添付ファイルが無い代わりにメール内のURLリンクからダウンロードさせようとするものもあります)。添付ファイル(ダウンロードされるファイル)は必ずマクロつき「doc」ファイルです。

その他にも

2019年前半まで活発だったUrsnifやBeblohといったバンキングマルウェアへの感染を目的としたキャンペーンでも、Emotetと同様にメールにファイルを添付していました。そのほとんどのファイルはマクロつき「xls」ファイルです。

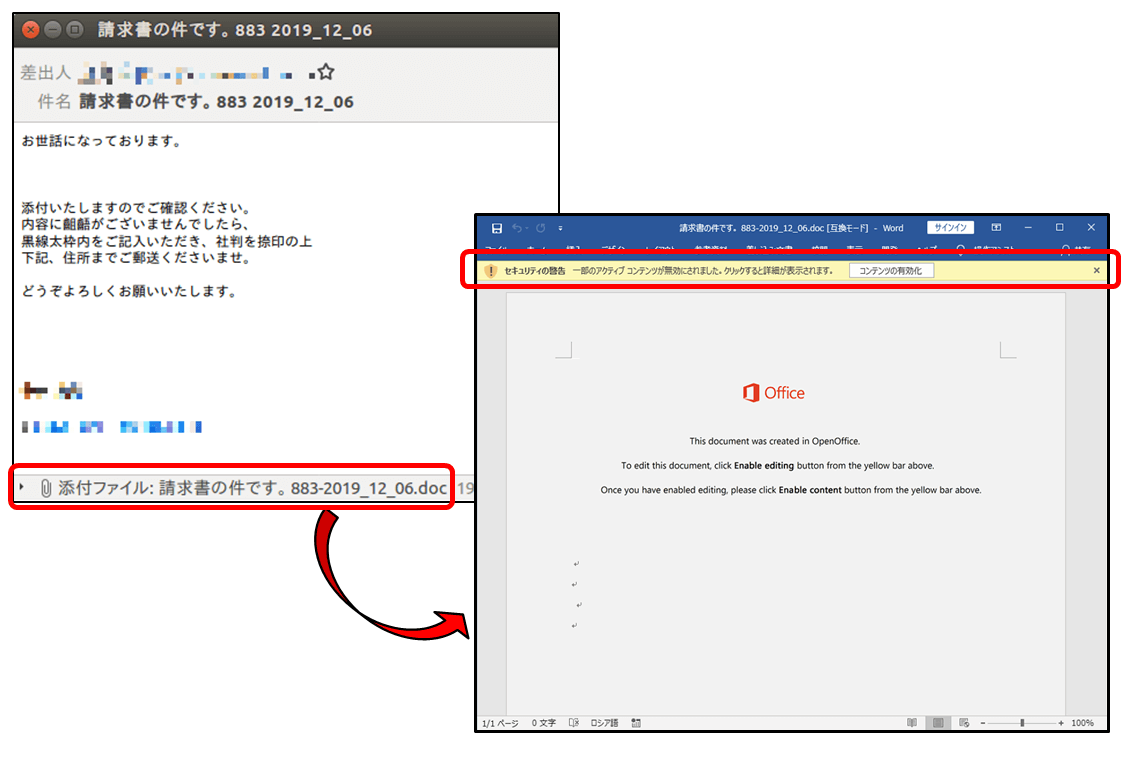

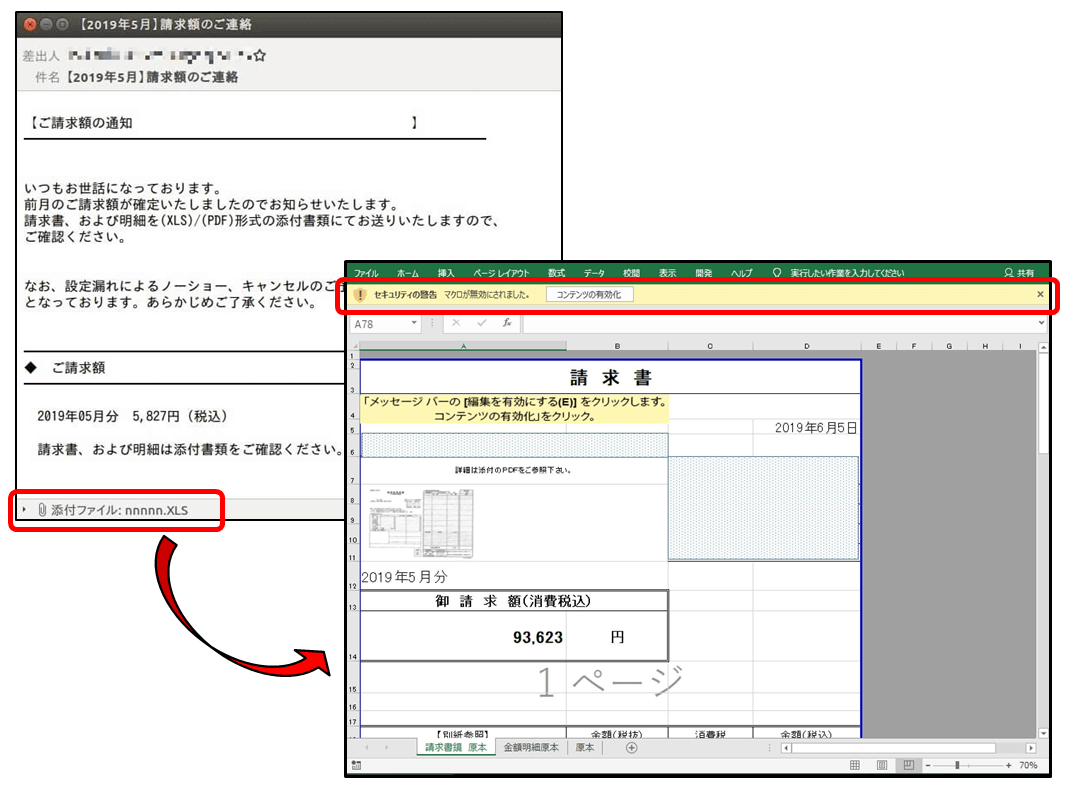

注意するだけでは防ぐことは不可能

メールの件名や本文には、請求書などの単語を用いて業務に関連するような内容であったり、盗んだメール情報を利用して過去にやり取りした相手が返信したかのように装うなどして、周到にファイルを開かせようとしています。

マクロつきファイルを開いてしまったとしても一般的な設定であれば、例図のように黄色い警告バーが上部に表示されるため、マクロが実行されることはありません。しかし、マクロの有効化を促すような文章が記述されていることが多く、メールの内容とも相まって警告を解除してしまうことがあるようです。警告を無視してしまうと悪性マクロが実行されてしまいマルウェア感染へとつながります。

「気を付けます」は通用しない!累計170社もの企業・団体が攻撃メールの添付ファイルを開封し、マクロを有効化している

Word/Excel の旧形式「doc」「xls」ファイル

Microsoftの、Word/Excel 2007以降から採用されている標準形式は「docx」「xlsx」という拡張子のファイルとなっています。さらにマクロつきのファイルには「docm」「xlsm」拡張子が用いられます。マクロの有無が拡張子だけで判別しやすくなっています。

一方で、Word/Excel 2003 以前の標準形式は「doc」「xls」拡張子というファイルであり、マクロの有無にかかわらず同じ拡張子を用いることができます。これらのファイルは、2007以降のバージョンを使っていても開くことが可能となっています。

| バージョン・製品 | 標準形式 | マクロつきファイル | |

|---|---|---|---|

| 2003 以前 | Word | doc | 標準形式と同じ拡張子が利用可能 |

| Excel | xls | 標準形式と同じ拡張子が利用可能 | |

| 2007 以降 | Word | docx | docm |

| Excel | xlsx | xlsm | |

つまり旧形式の「doc」「xls」を用いると、

- マクロつきか否かを、ファイルを開く前に人が簡単には確認できない

- マクロつきファイルのみを、拡張子だけで制限することができない

- マクロつきか否かを確認するには、別途ファイル内容を解析する必要がある

ということが考えられます。攻撃者からすると、ターゲットにファイルを開かせてマクロを実行させることが比較的容易となります。

業務利用受信メールの添付ファイル調査

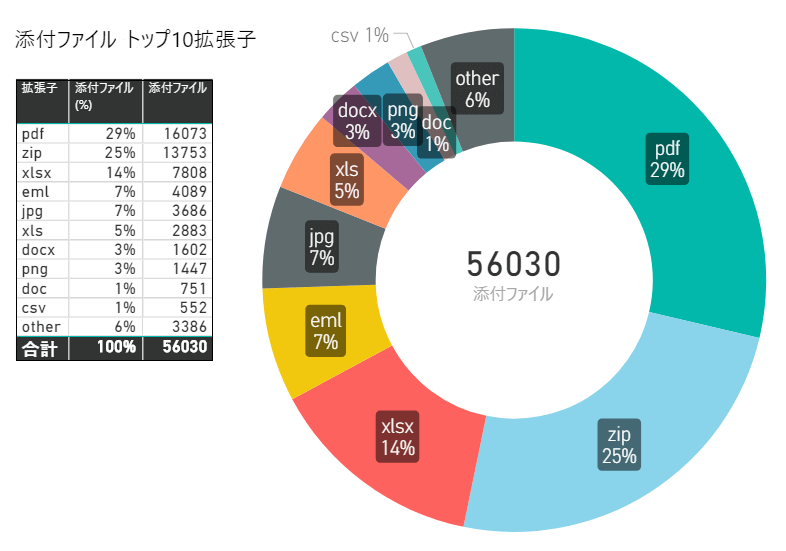

それでは、私たちが受信している一般的なメールにはどのような添付ファイルがあって、その中にマクロつき「doc」「xls」ファイルはどれくらいあるのでしょうか。

添付ファイルの拡張子

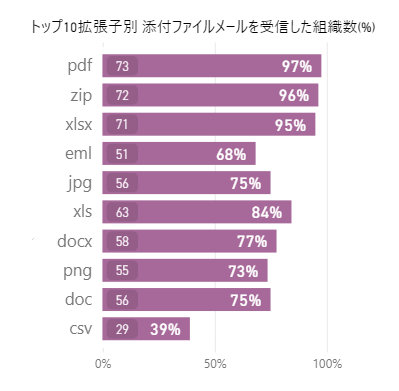

国内75組織の1週間分の受信メールデータを用いました。データのうち「何らかのファイルが添付された受信メール」に絞り(約5.6万通)、その「添付ファイルの拡張子」を調査した結果が以下となります。

添付ファイルの拡張子は、pdfの29%を筆頭に、トップ10の拡張子が94%を占めていました【図4】。

また【図5】を出している意図としては、「その拡張子のファイルを業務で利用しなければいけない組織がそれだけある」であろうということです。この数値が実態とは必ずしも一致しないと思いますが、メールを受信して何らかのやりとりを行っているということは業務利用している可能性が高いといえるでしょう。

業務利用されるマクロつき「doc」「xls」ファイルは非常に少ない

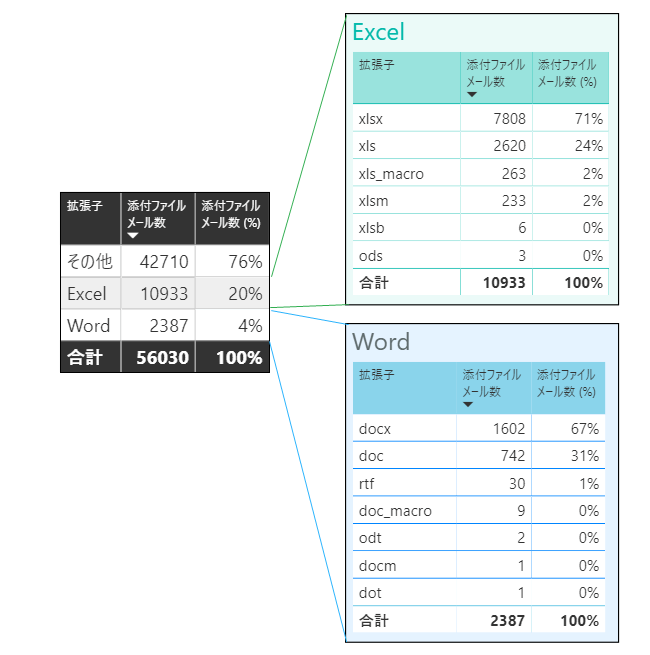

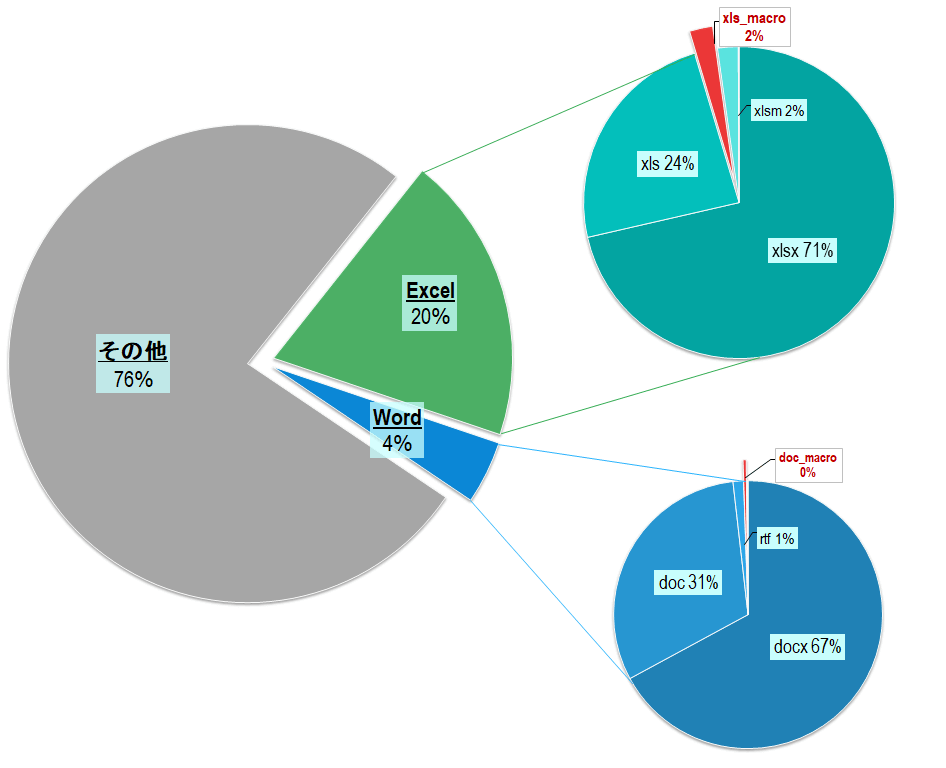

先ほどとまったく同じ受信メールデータを用いて、今度は「Word/Excelで使われる拡張子」で分類した結果は以下のようになりました。

- 新旧ファイル形式については、

- Word/Excel ともに、70%前後が新しい形式の「docx」「xlsx」が使われている

- その反面、まだ30%前後が旧形式という状況

- マクロについては、

- Excelを100%として、マクロつき「xls」ファイルは約2%

- Wordを100%として、マクロつき「doc」ファイルは約0%

という結果となりました。

特筆すべきは、業務利用されるマクロつきの「doc」「xls」ファイルが非常に少ないということです。

※受信メールデータについて

- データ対象期間:2020/02/19~2020/02/25

- 対象期間内で、数値に大きく影響するような悪性メールは観測しておりません。

- Emotetの悪性メールは、数値に含まれておりません。2月10日頃から本稿執筆時点の2月末日までにおいて、世界的にも「メールでの活動」が観測されていません。なお、Emotetが活発な期間で集計するとマクロつき「doc」ファイルは10倍以上の数値が観測されました。

- 組織内での送受信メールは数値に含みません。

- 調査にあたっては、お客様の機微な内容を除く限られた情報のみを用いており、当然ながらメール内容やファイル内容は確認しておりません。

- 添付ファイルのマクロ有無については、m-FILTERの偽装メール対策機能の結果を利用しています。

- マクロつき「doc」「xls」ファイルのHASH値をVirusTotalで検索した結果では、悪性検知していなかったため少なくとも既知の悪性ファイルではないと考えられます。

対策

マクロつきファイルを用いた攻撃には

- 不審な添付ファイルメールを検知し制限できるようにする

- ソフトウェアの設定でマクロ機能を無効化する

- OSやソフトウェアを最新の状態に保つ

といった対策が必要です。

「doc」「xls」ファイルの必要性についても検討を

マクロを含まない「doc」「xls」ファイルを受け入れる必要性についても考えてください。前述したようにマクロが含まれるか否かを簡単には確認できませんし、旧形式のファイルです。今年はもう2020年です。

「一般的に利用されなくなった、マルウェアにはよく利用されるファイル」をいつまで受け入れるべきでしょうか。

もちろん、現在も利用中で急に変更することはできないという組織もあるかとは思います。マクロの有無がわかる仕組みがあるであれば、最低でも"マクロつき「doc」「xls」ファイル"についてはすぐにでも禁止するようにしたいものです。

また、これらのファイルを「メール送付しない・組織で利用しない」ということも検討してはいかがでしょうか。「送付する・利用する」ということは当然、周囲にもそれを許容させなければならないことがほとんどかと思います。

つまり、「気づかないうちに周囲にセキュリティリスクを負わせている」ということになります。

例えば【図5】で、「doc」ファイルは75%の組織が受信しており、それだけの組織がセキュリティリスクにさらされていると言えます。

Emotetでは、国内3000以上の組織が感染していたと報告され、ニュースになりました。過去にやりとりしたメールを盗み出し、それを利用することで受信者を信じ込ませるといった手法を用いることが、Emotetの感染が爆発的に広がった大きな要因だということは間違いないでしょう。

しかし、私たちが業務を遂行する上で利用するファイルの変化に追従しなかったことにより生まれたこの環境も、感染を広げることに手を貸してしまったのだと思います。

※2020/04/10 追記

悪性添付ファイル判定機能を強化した新版「m-FILTER」Ver.5.40では、詳細なルール作成は不要で(※)マクロつき「doc」「xls」ファイルが添付されたメールを隔離することが可能です。

※添付ファイルに埋め込まれたマクロの偽装判定を有効にしている必要があります。