「外部」からの攻撃対策 ブロック事例

「i-FILTER」Ver.10 に搭載されている「クラウドルックアップ機能」は、ユーザーが未登録のURLにアクセスしようとした場合、個人情報を含むパラメーターを取り除いたあとに、URLをクラウド上のデータベースに通知、カテゴリ分類後データベースに配信しています。

「i-FILTER」Ver.10 をご利用いただいている企業様のうち、数百社のお客様から、日々様々なマルウェアに感染の疑いのある未登録のURLへのアクセス情報が通知され、最新の悪性URLの情報を蓄積しています。

デジタルアーツでは、この日々蓄積されるURLのアクセス情報の中からマルウェア感染の疑いやホームページを改竄されている企業を見つけ出し、リスク情報を提供する「Dアラート ~サイバーリスク情報提供サービス~」を無償で実施しています。この「Dアラート」により、「外部」からの攻撃を未然にブロックした事例をご紹介します。

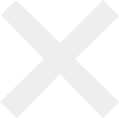

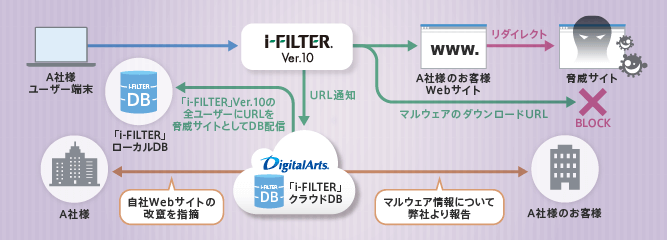

Case 01Webサイトの改竄を「i-FILTER」で検知、マルウェア感染をブロック

- A社様事例

- 業種:卸売業 従業員数:100名以上

- A社様のお客様

- 業種:化学メーカー 従業員数:3,000名以上

卸売業であるため、様々なメーカーのWebサイトを毎日閲覧しているA社様は、Webフィルタリングの用途として「i-FILTER」Ver.10 を導入。

「i-FILTER」クラウドDBに、A社様から『カテゴリ外』のURLが通知があり確認したところ、マルウェアをダウンロードするURLであることがわかりました。「i-FILTER」Ver.10 全ユーザーへそのURLを『脅威サイト』として、データベース配信を当日中に実施。また、そのURLの『Referer』の確認により、A社様のお客様のWebサイトが改竄され、マルウェアダウンロードのURLにリダイレクトされていることも判明しました。

A社様では、そのURLが『カテゴリ外』のためブロックされていましたが、A社様のお客様の改竄されたWebサイトが感染源となり、マルウェアダウンロードのURLにアクセスしようとしていたことをデジタルアーツからA社様にご連絡しました。A社様のお客様には、Webサイトが改竄されていることをお知らせしました。

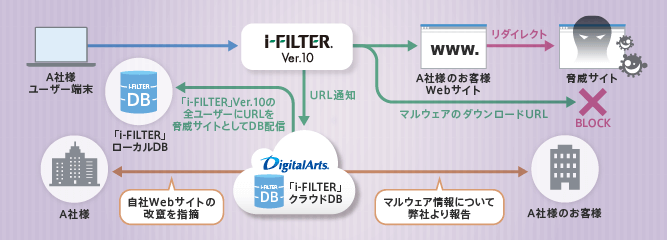

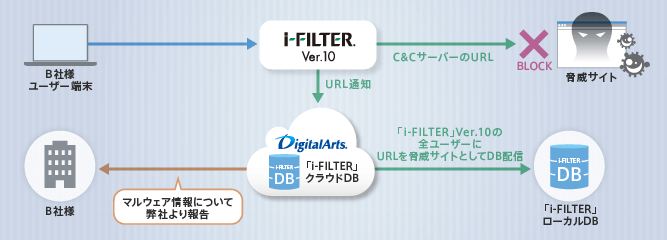

Case 02「i-FILTER」Ver.10 利用でマルウェア感染の端末を検知

- B社様事例

- 業種:不動産業 従業員数:100名以上

B社様では、外部からの攻撃対策として「i-FILTER」Ver.9 からVer.10 へリリース直後にバージョンアップ。「i-FILTER」Ver.10 導入後、「i-FILTER」クラウドDBには、B社様から『カテゴリ外』のURLが定期的に通知され、マルウェアに感染している可能性が見られました。そのURLは『カテゴリ外』のためB社様との通信はブロックされていましたが、マルウェア感染の可能性が高い旨をB社様にご連絡し、すぐにアクセスログから端末を特定、端末を隔離しました。その後、端末からマルウェアを除去し、通常運用に戻りました。

また、そのURLは、C&CサーバーのURLであることがわかり、『脅威サイト』として「i-FILTER」Ver.10 全ユーザーへデータベース配信を当日中に完了しました。

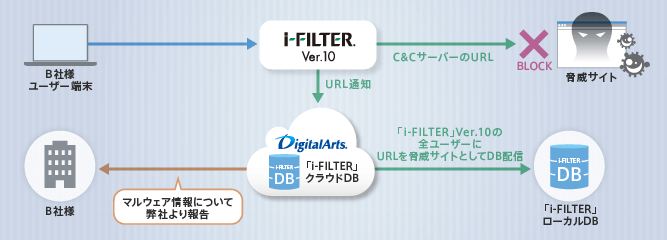

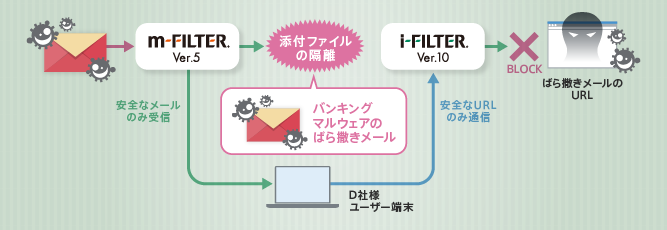

メールとWeb経由の外部攻撃を完璧にブロック

外部からの攻撃には、標的型攻撃をはじめとして、ばら撒き型などの不特定多数を狙ったメール攻撃や、水飲み場攻撃などのWebを利用したものなど様々な攻撃がありますが、「i-FILTER」と「m-FILTER」を一緒に利用いただくことで完璧に防ぐことができます。

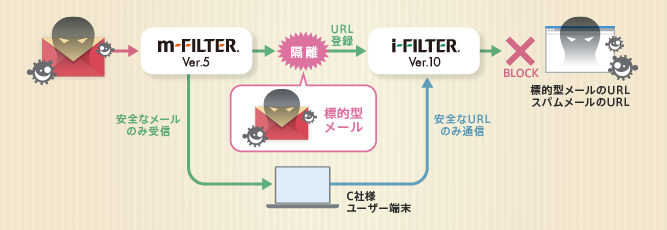

Case 03標的型メールもスパムメールも、連携ソリューションがブロック

※メール偽装レベルが小さいスパムメールが一部含まれる

- C社様事例

- 業種:小売業 従業員数:3,000名以上

C社様では、長年「i-FILTER」と「m-FILTER」をご利用いただいており、「i-FILTER」Ver.10 と「m-FILTER」Ver.5 のリリース直後に連携ソリューション運用を開始いただきました。運用後、標的型メールを受信しましたが、「m-FILTER」Ver.5 の偽装判定で隔離。ユーザー端末には標的型メールが届いていないことも確認できました。メール本文と添付ファイル内にあった悪性URLは、「i-FILTER」Ver.10 に登録され、万が一そのURLにアクセスがあっても「i-FILTER」Ver.10 で、ブロックできる環境が整いました。運用中の別のアンチスパムソリューションでは、メール偽装のレベルが小さいものや一部のスパムメールは、すり抜けてユーザー端末に届いてしまいますが、メール本文に記載されているURLが悪性URLの場合は、「i-FILTER」Ver.10 では『カテゴリ外』となりブロックされます。このため「i-FILTER」Ver.10 と「m-FILTER」Ver.5 の連携ソリューションでは標的型メールもスパムメールも対策することができました。

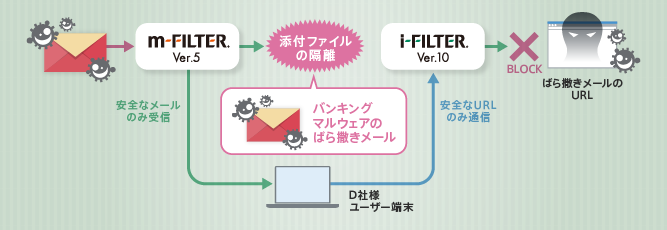

Case 04「i-FILTER」の万が一の抜け漏れを防ぐため、「m-FILTER」での対策で補完

※ばら撒きメールのURLは、基本的には「i-FILTER」が『カテゴリ外』としてブロックするが、「m-FILTER」側で下記を実施して補完

・添付ファイル内のURL → マクロ除去対象外の添付ファイルを強制隔離

・メール本文内のURL → URLリンクを無効化しクリックさせない (http:// → ttp://)

- D社様事例

- 業種:地方銀行 従業員数:500名以上

D社様では、長年「i-FILTER」をご利用いただいておりました。再度バンキングマルウェアのばら撒きメールが活性化してきたことからメールセキュリティ対策の強化を検討し、「m-FILTER」Ver.5 への乗り換えと「i-FILTER」Ver.10 のバージョンアップを同時に実施いただきました。バンキングマルウェアのばら撒きメール内のURLは、基本的には「i-FILTER」Ver.10 が『カテゴリ外』でブロックできますが、サイトが改竄された場合や、無害なホスティングサイトにマルウェアを設置された場合、ブロックされない可能性があるため、「m-FILTER」Ver.5 で補完。バンキングマルウェアのばら撒きメールは、Microsoft Off ice 2003以前の形式の添付ファイルのマクロを悪用したものが多く、「m-FILTER」Ver.5 ではMicrosoft Off ice 2003以前の形式のマクロ除去ができないため、マクロ除去対象外のファイルを添付ファイルのみを強制隔離することと、メール本文内のURLリンクは無効化し、むやみにクリックさせないようにする運用を実施しております。