セキュリティ対策の課題

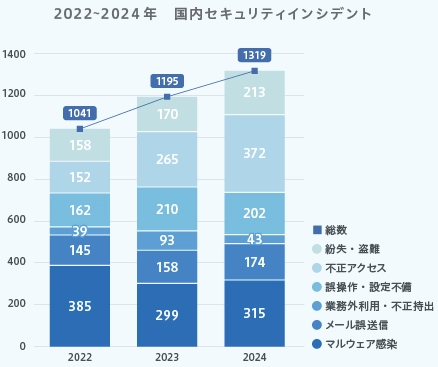

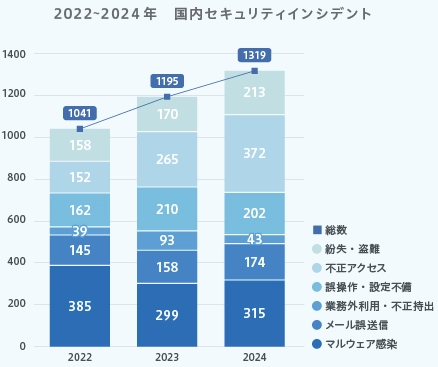

従来のセキュリティ対策は、これまで一定の効果をもたらしてきましたが、「不正アクセス」や「マルウェア感染」は年々増加傾向にあり、従来の対策では限界が感じられ始めています。

「バリアで守られたような安全なインターネットの世界」を実現する

「ホワイト運用®」という新しいセキュリティ対策の在り方を提唱し、製品化

従来のセキュリティ対策は、これまで一定の効果をもたらしてきましたが、「不正アクセス」や「マルウェア感染」は年々増加傾向にあり、従来の対策では限界が感じられ始めています。

従来のセキュリティ対策は、業務上不要なWebサイトへのアクセスや既知の脅威をブロックすることはできますが、データベースにない新しく誕生したばかりのURLへのアクセスや未知の脅威を防ぐことはできず、常に脅威に晒されたままです。

検索サイトでヒットする国内のWebサイトのURLをコンテンツのURLまで含めてDB登録、カテゴリ分類することにより高精度のDBをご提供します。既知の脅威URLだけでなく、公開されたばかりのWebサイトや検索サイト自体が網羅できていないURLなど、アクセスしようとするURLが未知のURLだった場合についてもブロックし安全なWebサイトにのみアクセスさせる世界を実現します。また、未知のURLについてはデジタルアーツにてカテゴリ分類しDBをメンテナンスするため、お客様の運用負荷を軽減しながら、DBの高い網羅率を維持しています。

正規のWebサイトが改ざんされた場合も、「ダウンロードフィルター」機能でサイトに直接埋め込まれたマルウェア(実行ファイル)のダウンロードをブロックします。また、安全性を確認できたURLにのみ、クレデンシャル(認証情報)の送信の許可し、許可されなかったWebサイトへのクレデンシャルの送信を警告する「クレデンシャルプロテクション」によってフィッシングサイトへの認証情報の漏えいも防ぎます。

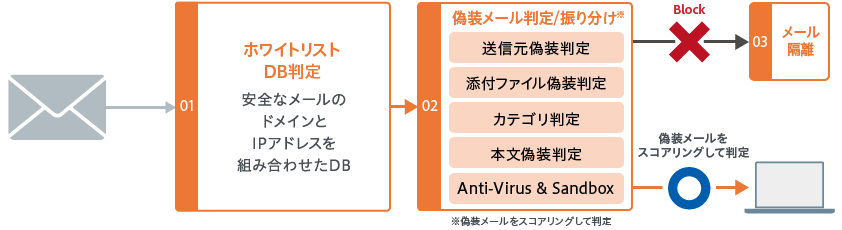

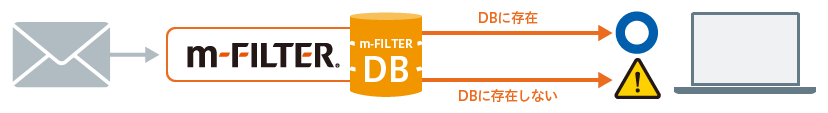

「m-FILTER」のDBは、99.90%以上の安全な送信元の「IPアドレス」「メールドメイン」を格納しているため、安全な送信元からのメールを誤検知が少なく受信できます。

「送信元情報」が巧みに偽装されており、真偽を判断することが困難となっている偽装メールなど、データベースに登録されていない送信元からのメールは、DBでの送信元偽装判定に加えて「本文」、「添付ファイル」等で総合的に判定するので検知漏れなく判断できます。