「m-FILTER@Cloud」 — メールセキュリティ

クラウドメールの利用におけるセキュリティ課題を解決

近年クラウドサービスのメール環境を第一に検討する「クラウドファースト」のニーズが高まってきています。クラウドサービスのメール環境においてはセキュリティ課題が十分でないこともあり、親和性の高い「m-FILTER@Cloud」がその課題を補い安全なメール環境を提供します。

- ※「m-FILTER@Cloud」をご利用いただく場合は「独自ドメイン」が必要となります。

特許取得済み ※

業務を阻害しない「安全なメール運用」は、

「ホワイト運用®」と偽装判定で実現

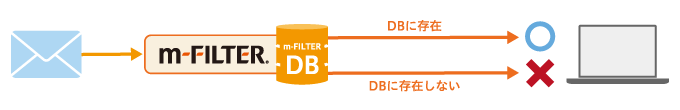

全く新しいホワイトリストDBを利用することで安全なメールだけを受信できる仕組みを実現

「m-FILTER」のデータベースは、99.90%※1以上の安全な送信元の「IPアドレス」「メールドメイン」を格納しています。

データベースに登録されている安全な送信元からのメールは誤検知が少なく受信でき、

データベースに登録されていない送信元からのメールは不確定要素ではなく「マクロ有無」「拡張子」等で判定するので検知漏れなく判断できます。

また、「i-FILTER連携」をすることで本文・添付ファイル内のURLを「i-FILTER」の「ホワイト運用®」と同等のチェックができるため、安全なメールのみを受信できる仕組みを提供します。

- ※ 「m-FILTER@Cloud 誤送信対策版」 非対応

- ※ 特許6669954号

- ※1 2021年4月1日~9月末日の平均

「m-FILTER@Cloud Anti-Virus & Sandbox」オプション

「ホワイト運用®」を可能としていた「m-FILTER」に安全性・利便性をさらに強化した

「Anti-Virus & Sandbox」(アンチウイルス & サンドボックス)機能が搭載

「m-FILTER@Cloud」に搭載される「Anti-Virus & Sandbox」は、デジタルアーツが選定した最高水準のエンジンを使用しており、メール内のマルウェア判定をリアルタイムに確認できるため、利便性の向上、同一製品内でワンストップにマルウェア判定を行うことで、ログの一元管理も可能となり、昨今のクラウド環境におけるセキュリティ対策ニーズに対応します。

今後もサイバー攻撃の増加が予測され、既存のセキュリティ対策の見直しが急務となっており安全面だけでなく利便性の面も向上します。

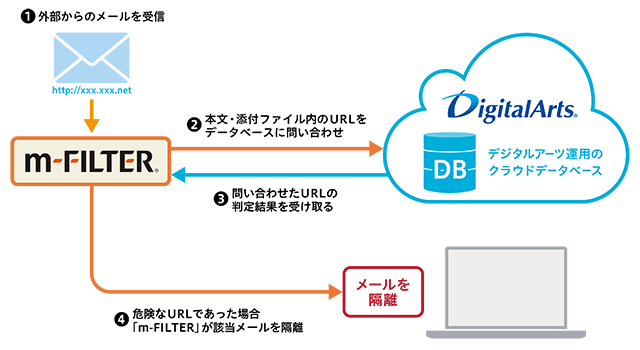

「m-FILTER@Cloud 脅威URLブロック」オプション

メールの本文と添付ファイル内のURLを、デジタルアーツが運用しているクラウド上のデータベースに問い合わせます。 もしも危険なURLが記載されている場合は、メールをブロックします。

- ※ 本オプションは「i-FILTER」をお持ちでないユーザー様に向けた機能となります。

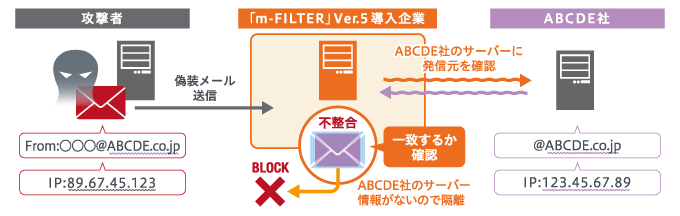

送信元を偽装したメールをブロック

社内LAN環境に設置した場合でも、DNSのSPFレコード問い合わせとメールヘッダー参照による送信元の偽装判定が可能です。

- ※「m-FILTER@Cloud 誤送信対策版」 非対応

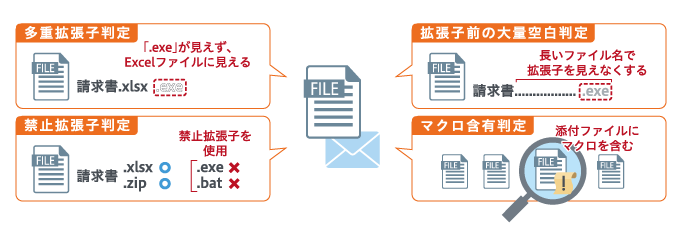

偽装した添付ファイルをブロック

多重拡張子、禁止拡張子、実行ファイル形式、マクロ含有等の有無判定が可能です。

- ※「m-FILTER@Cloud 誤送信対策版」 非対応

パスワード付きZIPファイルも強制的に検査

特許取得済み ※

パスワード付きZIPファイルを受信者の端末ではなく 「m-FILTER」上で解凍して検査することができ、偽装したパスワード付きZIPファイルを使った攻撃メールにも対応できます。この機能を利用することで、受信時のPPAP対策にも有効です。

- ※特許6882217号

スパムメール対策にも対応

高い確度でスパム検知が可能

世界規模でのリアルタイムなスパム監視によるデータベースを搭載。

業界最高水準の「99.8%」以上の検知率で、スパムメールを徹底的に排除し、万全のスパムメール対策を実現します。

「クラウドメールサーバー」では実現できない誤送信対策にも対応

メール誤送信や内部不正などの情報漏洩に対応するため、ご利用シーンに合わせて「宛先」「差出人」「本文」「添付ファイル」など様々な条件を組み合わせた多彩なフィルタリングルールを作成できます。

送信ディレイ(時間差送信)

送信したメールを一定時間「m-FILTER」に保留し、保留時間内であれば送信を取り消すことが可能です。社内宛、社外宛それぞれで保留時間を設定できるため、社外に送信される前に送信者以外の社員において内容を確認することもできます。

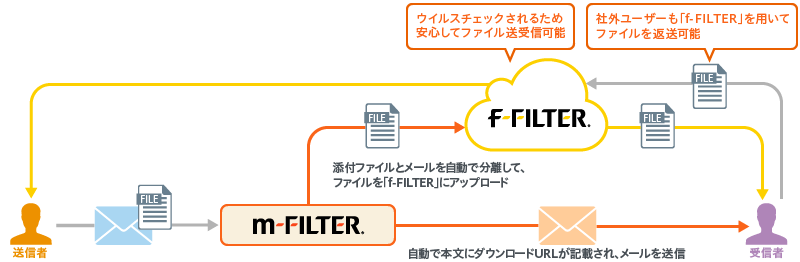

「f-FILTER連携」でパスワード不要のセキュアなファイルの送受信を実現オプション

「m-FILTER」と「f-FILTER」の連携によりメール本文と添付ファイルを自動で分離しオンラインストレージを用いたファイル転送を行います。アカウント認証により、パスワードレスでセキュアな添付ファイルの送受信が可能です。

受信者がファイルの返送をする際にも「f-FILTER」を利用することが可能で、送信だけでなく受信面でのPPAP対策も実現できるオプションとなります。

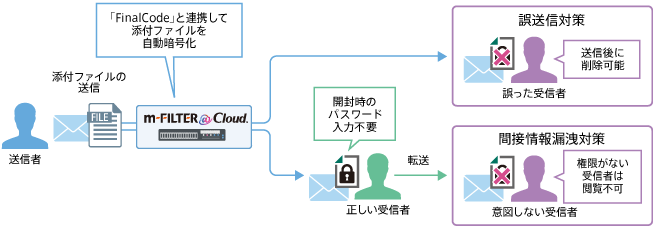

「FinalCode連携」または「暗号化強固オプション」で添付ファイルを自動で暗号化オプション

「FinalCode」もしくは「暗号化強固オプション」をご利用いただくことで「FinalCode」と連携して添付ファイルを「パスワードレス」「閲覧者指定」「印刷・編集制御」等ができる形式で自動暗号化が可能です。パスワードロック型の暗号化方式では解決できなかった第三者へ転送することによる情報漏洩や、サプライチェーン攻撃などの対策が可能です。

「クリプト便」との連携で安全な添付ファイル転送を実現オプション

「クリプト便 for m-FILTER@Cloud」との連携で、送信メールの添付ファイルを自動的に分離し、添付ファイルをダウンロードできるURLに自動変換することで送信者の負担を軽減します。

また、受信者はパスワードの代わりにアカウント認証によるファイルをダウンロードできる「クリプト便」のゲストユーザー機能により、パスワードを利用しない運用を実現しています。

- ※ 当オプションは「m-FILTER」/「m-FILTER@Cloud 標準サービス」(Classic Edition) /「m-FILTER@Cloud MailFilter & Anti-Spam」(Classic Edition)のみでの提供となります。

「m-FILTER@Cloud Splunk連携」オプション

Splunk社のSIEM製品とリアルタイムにログを連携し、迅速な脅威検知と

「ホワイト運用®」のログを活用したセキュリティ対策の見直し・改善を実現

「m-FILTER@Cloud Splunk連携」を搭載することで、様々な機器のログを一元的に管理し相関分析を行うSIEM製品の中でも、高精度・先進的ソリューションを持つSplunk社のSIEM製品にリアルタイムにログを転送することが可能です。

これにより、Splunk製品で他の製品と併せて相関的に分析を行うことで、脅威を迅速に検知できます。

また、「ホワイト運用®」の独自のログを他の製品に活用し、セキュリティ対策の見直し・改善を図ることが可能です。

- ※ 当オプションは「m-FILTER@Cloud 標準サービス」(Classic Edition) /「m-FILTER@Cloud MailFilter & Anti-Spam」(Classic Edition)のみでの提供となります。

「m-FILTER@Cloud Dアラート発信レポートサービス」オプション

発生した脅威に関する情報をレポートで通知し、

迅速な脅威検知と効率的な対処を低コストで実現

お客様環境で発生した危険な送受信メールをデジタルアーツのセキュリティリサーチラボで自動調査し、24時間365日で検知。

適切な対処方法を記載したレポートをご案内するサービスです。送受信ユーザーや件名、添付ファイル名を記載しており、迅速な脅威検知と効率的な対処を実現可能です。

また、デジタルアーツの豊富なデータによってインシデント発生状況やマルウェアの動向を分析し、月次レポートとしてお客様にお届けします。

一般的な脅威検知・対応ソリューションと比較して低コスト(1ユーザーあたり月額200円)で導入が可能です。

- ※ 当オプションは「m-FILTER@Cloud 標準サービス」(Classic Edition) /「m-FILTER@Cloud MailFilter & Anti-Spam」(Classic Edition)のみでの提供となります。

「安全なメール」だけを受信する仕組み — Mail Detox

特許取得済み ※

「メールデトックス」は、受信したメールの「送信元」「本文」「添付ファイルの拡張子」の偽装判定の実施や、「本文」または「添付ファイル」内のURLを「i-FILTER」と連携してカテゴリ判定などを実施して、特定の閾値を超えたメールは標的型メールと見なして隔離する仕組みです。クライアント端末には隔離通知のみされるため、「安全なメール」だけを端末に受信します。

- ※特許6078946号

「m-FILTER@Cloud」機能比較

「m-FILTER@Cloud」にはご利用シーンに合わせた3つのラインナップがございます。誤送信対策機能、外部攻撃対策機能、アーカイブ機能など全ての機能をご利用いただける「m-FILTER@Cloud 標準サービス」、誤送信対策機能、外部攻撃対策機能をご利用いただける「m-FILTER@Cloud MailFilter & Anti-Spam」、誤送信対策機能とアーカイブ機能をご利用いただける「m-FILTER@Cloud 誤送信対策版」、の3つとなります。それぞれの機能差異については下記比較表をご参照ください。

| m-FILTER@Cloud 標準サービス |

m-FILTER@Cloud MailFilter & Anti-Spam |

m-FILTER@Cloud 誤送信対策版※1 |

||

|---|---|---|---|---|

| 外部攻撃対策機能「ホワイト運用®」 | ||||

| Dアラート | ◎※2 ※11 |

◎※2 ※11 |

× | |

| 送信元偽装判定 | ◎ | ◎ | × | |

| 本文偽装判定 | ◎ | ◎ | × | |

| 添付ファイル偽装判定 | ◎ | ◎ | × | |

| 脅威URLの判定 | ○※3 |

○※3 |

× | |

| アンチウイルス&サンドボックス判定 | ○※4 |

○※4 |

× | |

| メール無害化(マクロ除去含む) | ◎ | ◎ | × | |

| メール無害化前の原本取得 | ◎ | × | × | |

| 誤送信・内部不正対策 | ||||

| プライベートドメインの制御 | ◎ | ◎ | ◎ | |

| 送信ディレイ | ◎ | ◎ | ◎ | |

| 上長承認(保留) | ◎ | ◎ | ◎ | |

| 強制Bcc化送信 | ◎ | ◎ | ◎ | |

| 上長アドレス強制追加 | ◎ | ◎ | ◎ | |

| PPAP対策 | ||||

| f-FILTER連携 | ○※5 |

○※5 |

○※5 |

|

| FinalCode暗号化 | ○※6 |

○※6 |

○※6 |

|

| クリプト便連携 | ○※7 ※11 |

○※7 ※11 |

× | |

| メールアーカイブ | ||||

| メールアーカイブ | ◎ | × | ◎※8 |

|

| メールアーカイブ個人管理 | ◎ | × | ◎※9 |

|

| スパムメール対策 | ||||

| スパムメール判定 | ◎ | ◎ | × | |

| スパム判定個人管理 | ◎ | ◎ | × | |

| その他 | ||||

| Splunk連携 | ○※10 ※11 |

○※10 ※11 |

× | |

【凡例】

- ◎:標準機能搭載

- 〇:オプション機能

- ×:標準機能搭載なし

- ※1「m-FILTER@Cloud 誤送信対策版」はMicrosoft 365 / Google Workspaceのみの対応となります。

- ※2 別途「Dアラート発信レポートサービス」オプションの購入で、より詳細な情報を確認することができます。

- ※3「i-FILTER@Cloud」との連携または「脅威URLブロック」オプションの購入が必要です。

- ※4「Anti-Virus & Sandbox」の購入が必要です。

- ※5「f-FILTER連携」の購入が必要です

- ※6「FinalCode@Cloud」との連携または「暗号化強固オプション」の購入が必要です。

- ※7「クリプト便 for m-FILTER@Cloud」の購入が必要です。

- ※8 標準機能で1年分のアーカイブ保存が可能となります。

- ※9「m-FILTER@Cloud 誤送信対策版」のメールアーカイブは送信メールのみが対象となります。

- ※10「Splunk連携」オプションとSplunk製品の購入が必要です。

- ※11「Classic Edition」のみでの提供となります。

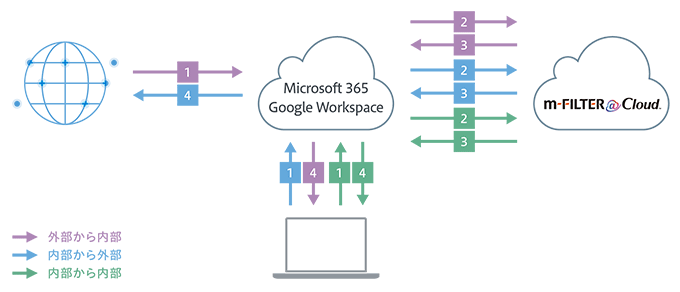

構成図

Microsoft 365 と Google Workspaceの場合の構成図

- ※「m-FILTER@Cloud 誤送信対策版」は「外部から内部」の通信は対応できません。

- ※ 環境によって、構成が変わる場合もございますので、詳しくは弊社営業までお問い合わせください。

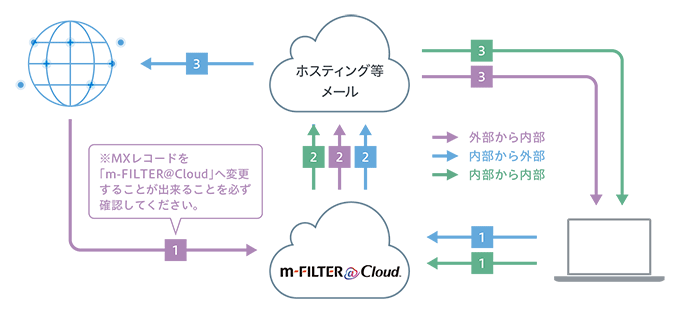

ホスティング等メールの場合の構成図

- ・受信メールを通す際、MXレコードの書換が必要となる場合がございます。

- ・送信メールを通す際、SPFレコードの書換が必要となる場合がございます。

- ※ 上記はホスティングメールと連携する際の一般的な構成です。ホスティングメールによっては導入できない場合や、構成が変わる場合があります。ホスティングメールへの導入にあたっては、弊社営業まで詳細をお問い合わせ下さい。

- ※ 当構成は「m-FILTER@Cloud 標準サービス」(Classic Edition) /「m-FILTER@Cloud MailFilter & Anti-Spam」(Classic Edition)でご利用いただけます。

構成図等はこちら閉じる