2020/12/22 m-FILTER,サイバー攻撃

国内セキュリティインシデント メール誤送信は増加傾向

※2021/01/12/ 更新 : 2020年12月分の集計データを加えました。それに伴い、一部画像や文章を更新しました。

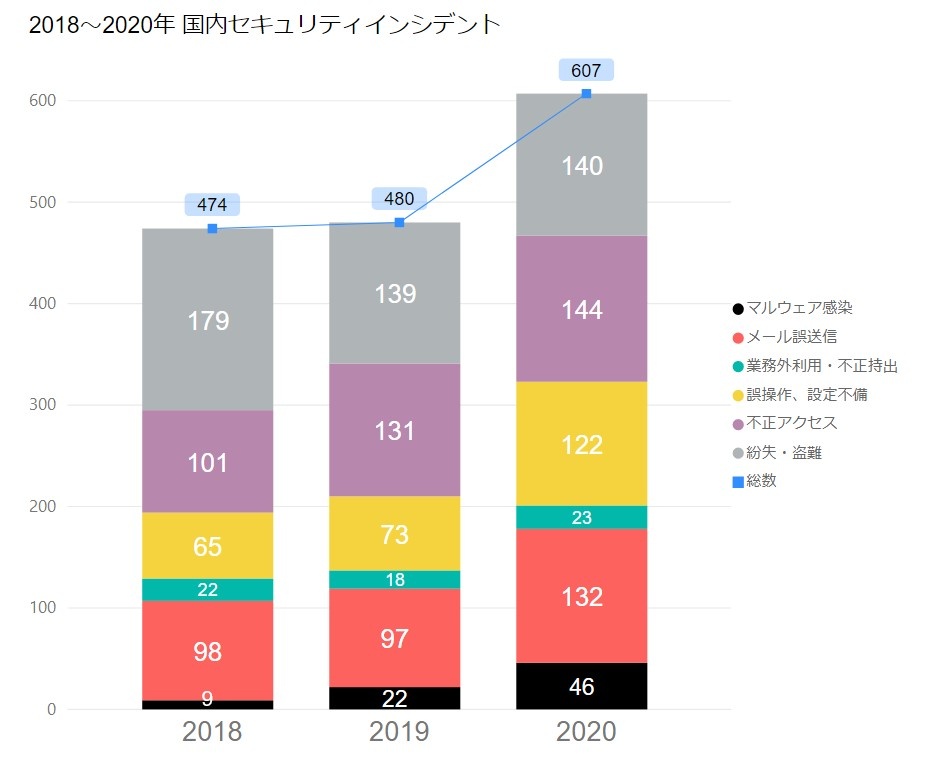

2018年から2020年の国内組織における情報漏洩等にかかるセキュリティインシデントを、対象組織による公開報告書およびマスメディアによる報道資料をもとに独自に集計しました【図1】。

| 分類 | 概要 |

|---|---|

| マルウェア感染 | Emotetのようなマルウェア感染やその他ランサムウェアへの感染など |

| メール誤送信 | 電子メールで宛先を誤って送付してしまったなど |

| 業務外利用・不正持出 | 機密情報の無断閲覧や、不正に持ち出した情報を外部の者に譲渡など |

| 誤操作、設定不備 | FAXや書類の誤送付、システムの不具合や人為的な設定不備により意図せず公開されてしまったなど(電子メールでの誤送信は含まない) |

| 不正アクセス | 脆弱性を突かれるなどして侵入され、情報窃取やWebサイトの改ざん、スパムメールの踏み台にされてしまったなど |

| 紛失・盗難 | パソコンやUSBメモリといった記録媒体や紙文書の紛失や盗難など |

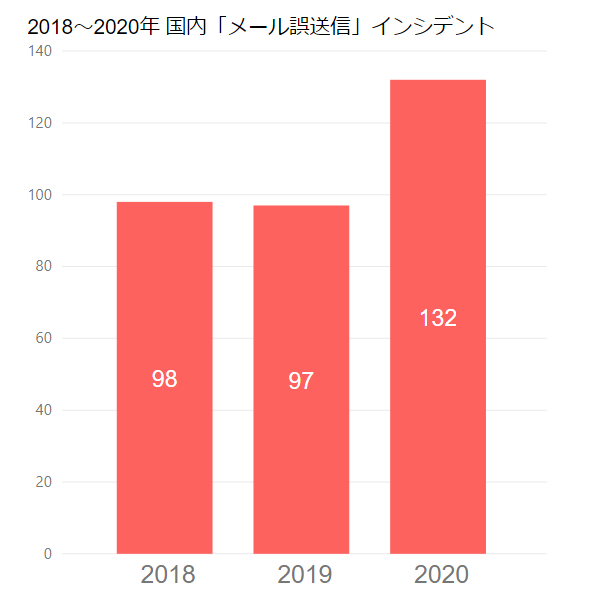

本稿では、「メール誤送信」についてピックアップします。

メール誤送信

電子メールでの誤送信が原因のセキュリティインシデントは、2020年は昨年や一昨年と比較すると3割増加しています。

本稿では2018年以前のデータは示していませんが、それ以前も頻繁に発生していました。電子メールが業務で利用されるようになって長い時間を経ているにも関わらず、「メール誤送信」はいまだに発生し続けています。

私たちの身近にあるミス

「メール誤送信」は、多くの組織では部署に関係なく日常的に電子メールを利用している背景があるため、他に分類したインシデントよりも身近に発生しうるものといえるでしょう(例えば「不正アクセス」は、システムの脆弱性を突いて侵入といったケースが多く、対策や運用は専門の部署が担当しているかと思われます。「紛失・盗難」は、情報をいったん何かの媒体(印刷書類やUSBメモリなど)にして持ち運びしなければ発生しないでしょう。)。

身近ではあるものの重大な事故につながることも少なくありません。実際の例として以下のようなインシデントがありました。

- ある宗教団体を取材中のメディアスタッフが、住民インタビューの音声ファイルを誤送信し、その宗教団体に渡してしまった(2018年)

- 大学付属病院の助教が、患者の個人情報を含むファイルを第三者に誤送信してしまった(2019年)

例ではセンシティブな情報を漏洩させてしまったことで、被害者は恐怖感や不快感を与えられてしまい、組織は社会的信用低下はもちろんのこと事後対応や対策案の導入コストなどが発生し、誤送信してしまった者は処分を受けることとなりました。

また、【図1】や【図2】で表している数値は情報漏洩等が実際に発生し公表されたインシデントのみであり、大きな影響のなかったものは公表されないため数値に含まれていません。あなたの周りでも「もう少しで大変なことになっていたかもしれない」というヒヤリ・ハットな経験はありませんか?

人が注意をしてミスをなくすというのには限界があり、必ずミスや間違いは発生してしまうものと想定すべきです。その前提のもと、何らかのシステムを用いた誤送信対策が必要不可欠でしょう。

パスワード付きzipファイルについて

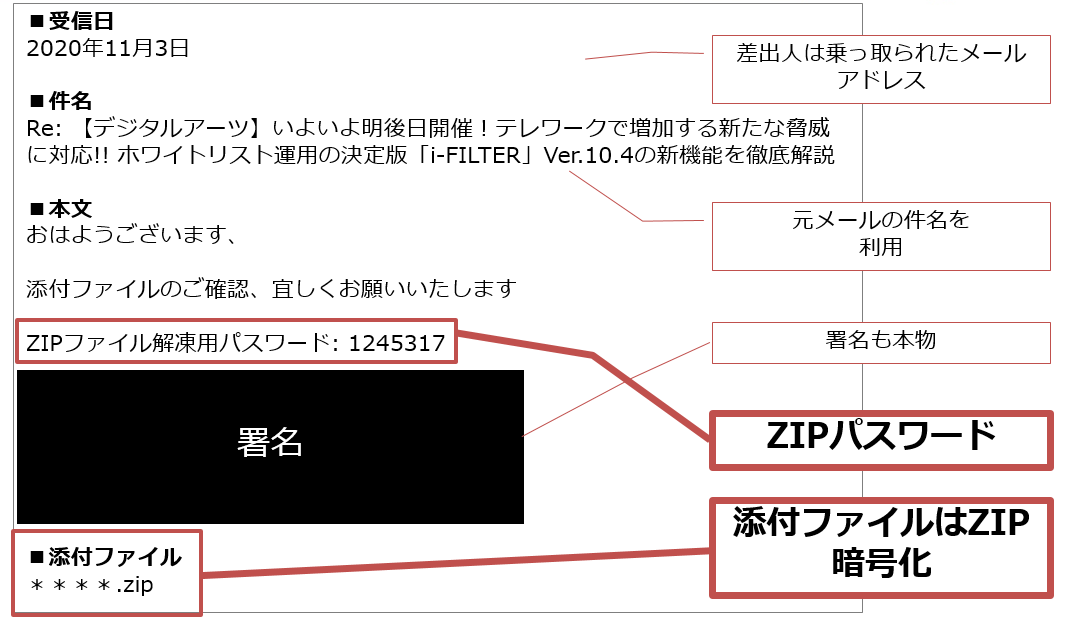

ここ最近話題となっている「パスワード付きzipファイル(&パスワードをあとで別送)」(※1)という多くの組織で取り入れられているルールについても触れたいと思います。

(※1)一部ではこのルールのことを「PPAP」と呼ぶことがあるようです。

そもそも、セキュリティとして具体的な意味がある方法だと考えたうえでこのルールを利用している人はいるのでしょうか。意味はわからないけれども、なんとなく同調圧力で上から言われたからとか昔からやってるからというのが、筆者の周りを見ると多いように見受けられました。

では、どのような点が問題なのでしょうか。

セキュリティレベルが向上する方法ではない

そもそもメールを盗まれる状況ならば、同じ経路でファイルとパスワードを送付するこのルールでは、セットで盗まれることでしょう。

また、1通目で誤送信したと気づいた場合には2通目で誤送信対策にはなるのかもしれませんが、どれくらい気付けるものでしょうか。正しい宛先だと思って1通目を送ってしまっているのに、2通目で気づくものでしょうか?形骸化したルール下では、間違った相手にファイルとパスワードをセットで送信してしまうことも少なくないでしょう。さらに、ファイルにパスワードが設定してあっても簡単なパスワードだとあっという間にクラックされてしまいます。

意味がない割に手間

ファイルをいちいちzip化してパスワードをつけて、メールをファイルとパスワードで2通送付しなければいけません。受信側にも手間が発生します。

アンチウイルス製品を回避してしまう

パスワード付きzipファイルは多くのアンチウイルス製品で検査ができないことがありセキュリティ的に弱くなります。

実際にEmotetやIcedIDの攻撃キャンペーンではパスワード付きzipファイルを用いてアンチウイルス製品を回避し感染を拡げていました。

(※2)m-FILTERでは、偽装メール対策「添付ファイル強制検査」(ホワイトリスト該当時には添付ファイルを検査しないチェックOFF)でマクロ検知可能です。

米国では、2020年10月にCISAのEmotetへの注意喚起の中で、アンチウイルス製品でスキャンができないメールの添付ファイル(要はパスワード付きzip)はブロックするよう推奨しました。

日本では、2020年11月に平井卓也デジタル改革担当相が、定例会見で「中央省庁でパスワード付きzipファイルを廃止する方針」である旨を述べ、パスワード付きzipファイルは「セキュリティレベルを担保するための暗号化ではない」ということも述べられました。

こういった背景があり世間では「パスワード付きzipファイル」廃止の流れが来ています。

パスワード付きzipファイルをやめるだけでいいのか

パスワード付きzipファイルでのやり方に問題があるのであって、そもそも重要なファイルは何らかの暗号化をすべきですし、「メール誤送信」も増え続けているのでこの対策も必要でしょう。

しかし必要ですが難しい面があります。やめた場合にあなたの組織で何をすれば良いのか、単にやめるだけではなく、以下をご検討ください。

- 現在の利用状況の把握

- ポリシー検討

- ソリューション検討

情報漏洩対策としては以下のような点を検討し、

- 内部からの情報漏洩

- 外部からの攻撃による情報漏洩

- サプライチェーンからの情報漏洩

- 誤送信による情報漏洩

自組織には何が必要なのか、それに併せて追加コストや手間や自組織および取り引きしている組織とのポリシーなども考えて策定すべきでしょう。