アクセス制御・ログ管理 URLフィルタリング機能 Webサービス制御機能 Webプロキシ機能 情報教育支援機能 レポーティング機能

Webプロキシ機能 IPAのガイドラインのプロキシ要件にも、もちろん全て対応 IPA監修の「『高度標的型攻撃』対策に向けたシステム設計ガイド」では、「基盤構築段階の対策・内部侵入/調査段階の対策」、「『新しいタイプの攻撃』の対策に向けた設計・運用ガイド」では、「出口対策」のガイドラインを策定していますが、プロキシの項目が多々含まれており、プロキシ認証が標的型攻撃対策に有効なことがわかります。

もちろん、「i-FILTER」では、これらの要件にすべて対応しています。

出典:IPA 『高度標的型攻撃』対策に向けたシステム設計ガイド

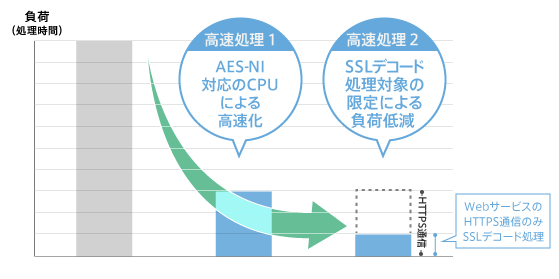

圧倒的な高速処理 ほとんどのWebサービスは、HTTPS(SSL)が利用されているため、Webサービスの制御にはSSL通信のデコードが必要となります。SSL通信のデコード処理は負荷が高く、全てのSSL通信をデコードしてしまうと大幅に速度が低下します。

「i-FILTER」は、高負荷なSSL通信のデコード処理も、Webサービスに対象を限定し大幅に効率化しました。さらに処理自体も新しいCPU に対応したアクセラレーションによって、従来比で約1/10の負荷軽減が実現しました。

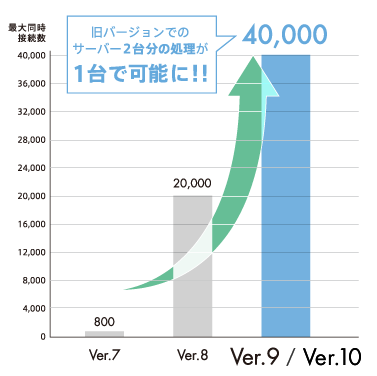

他に勝る最大同時接続数 最大同時接続数40,000を実現し、旧バージョンでのサーバー2台分の処理が1台で可能になりました。

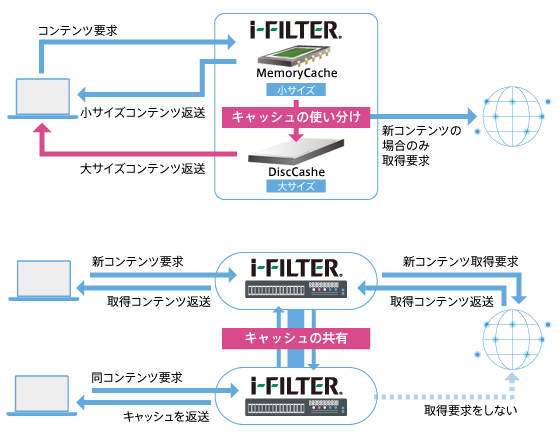

ネットワーク負荷の高効率化を実現するWebキャッシュ 独自開発の共有キャッシュ機能「SP-Cache」を搭載しており、各端末が要求するコンテンツのサイズに応じて、メモリキャッシュとディスクキャッシュを使い分けます。さらに複数台間でキャッシュ情報を共有し、重複キャッシュを削減することでネットワーク負荷を極力軽減し、ディスク領域を有効活用します。

また、動画コンテンツ(WMV、MOV、MP4、Flash等)のプログレッシブダウンロードが可能ため動画コンテンツ向けのキャッシュサーバーとしても有効です。

キャッシュ利用については、ホスト単位やグループ単位のルール設定を柔軟に行えるため、日々変化するWebサイトにも対応しています。

使用中スレッド数のグラフ表示 クラウドサービスの業務活用が進み、1ユーザーあたりの利用セッションが増加傾向にあります。セッション数の枯渇監視・動向把握を可能にし、そのような状況に適切に対応できるようにするため、「i-FILTER」管理画面のトップに使用中のスレッド数をグラフでわかりやすく表示します。

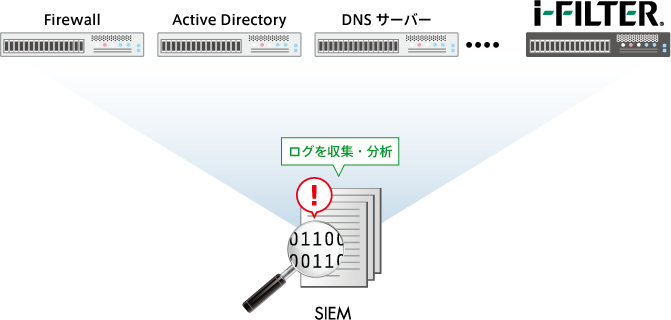

SIEMとの連携にも対応 ネットワーク内には、様々なシステムがあり、管理者が標的型攻撃対策を受けていないか調査するためには、1つずつシステムのログを確認し、怪しい挙動となる相関関係があるイベントがないかを解析するのはとても手間がかかります。

SIEMは、リアルタイムに様々なシステムのログを収集し、相関分析を行い異常を検知した際はアラート発信し、レポートとして可視化も行ってくれるため、管理者の手間は格段に減ります。

標的型攻撃を受けていないかの調査をする際にまず初めに調べるのは、一般的にプロキシのログです。

SIEM製品との連携によって「i-FILTER」単体製品ではモニタリングできなかった、特定端末からの特定URLへの高頻度な異常アクセスの検知などを実現します。

検証済みのSIEM製品

製品名

動作確認

splunk

検証済み設定方法については、弊社までお問合せ ください。

IBM QRadar

検証済み設定方法については、弊社までお問合せ ください。

その他のSIEM製品

順次検証ご利用中のSIEMで対応可能かについては、弊社までお問合せ ください。

標的型攻撃に有効な「検知」を実現するSIEMの必要性を解説

強化されたユーザー認証機能 インターネット接続におけるユーザー認証は、 IPAが標的型攻撃によるコネクトバック通信への対策にも挙げています。一方、その「玄関口」に認証情報を置きたくない意向から、ネットワークの内側のセキュリティとして、プロキシの有用性が高まっています。

また、認証により得られたユーザー名・グループ名をグループ振り分けに使用できるほか、認証アカウントでのログ管理が可能となることで「誰が」行った行動なのかを把握することができます。

運用面ではLDAPサーバーを最大16台まで登録でき、万が一のLDAPサーバーの障害時にも即座の対応が可能です。

認証方式

解説

LDAP認証

LDAPを利用してユーザー認証を行います。

NTLM認証

NTLMを利用してユーザー認証を行います。

独自認証

独自でユーザー・パスワードをファイルで管理し、認証します。

SNOOP認証

HTTP の「Proxy-Authorization」ヘッダーからユーザー名・パスワードを取得してユーザー認証を行います。

Form認証

透過環境(OS側の機能との併用で実現)でも利用できるIPキャッシュ認証を行います。

CAPTCHA認証

ランダムに表示される文字列を入力させることで、マルウェアからの通信などユーザーが意図しないWebアクセスをブロック可能です。難読レベルは調整可能で、他の認証との併用も可能です。

SAML認証※Ver.10.10から対応

異なるインターネットドメイン間でユーザー認証を行うための標準規格であるSAML認証に対応しています。Microsoft Entra IDを利用したクラウドサービスへのシングルサインオンなどが利用可能です。

Kerberos認証※Ver.10.40から対応

サーバとクライアント間の身元確認のために、発行されたチケットを認証に利用する方式です。

豊富な対応プロトコル 多様化する通信に対応するため、さまざまなプロトコルに対応しています。

対応プロトコル

HTTP / HTTPS / FTP over HTTP / Gopher/ WebSocket※

※WebSocket通信に切り替える前のHTTP通信がフィルタリング対象です。

※有害情報対策版/GIGAスクール版についてはWindows Agentをご利用時のみ対応可能になります。

※ws://形式(HTTPベースのWebSocket接続用のURLスキーマ)の通信には非対応です。

多様なネットワーク環境にも容易に導入が可能 ソフトウェア提供なので、既存のネットワーク環境やシステムへの組み込みも容易。透過環境でのユーザー認証や、入出力のIPアドレスを制御することによる他機器との連携なども柔軟に対応。利用規模や負荷に応じてレポート機能の別導入も可能。

高速・安全なプロキシ機能を支える「i-FILTER」のテクノロジー

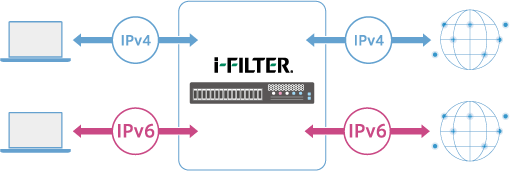

IPv6完全対応

IPv4/v6自動変換に対応し、「i-FILTER」に繋がる全ての通信(外部・内部・管理画面・設定同期の全通信)でIPv6が利用でき、よりセキュアな次世代通信環境に対応します。

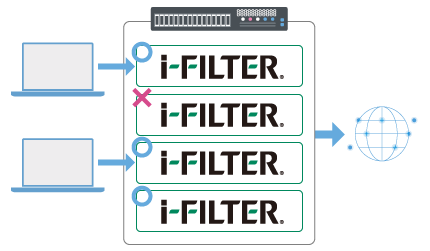

マルチプロセス対応

仮想化ソフトウェアを用いることなく、「i-FILTER」自体で、最大4つのプロセスを稼働することが可能です。プロセスダウンに備えた冗長化構成を実現します。

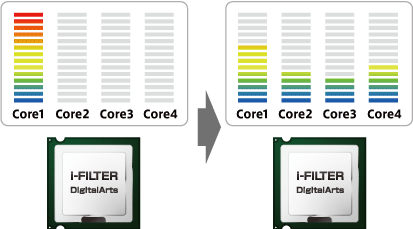

マルチコアCPUへの最適化

マルチコアCPUへの最適化対応により、最新CPUテクノロジーを搭載したサーバーのシステム能力を最大限に引き出し、有効活用することが可能。

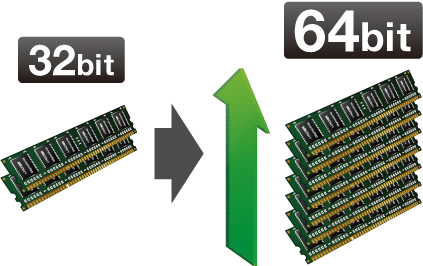

64bitネイティブ対応

昨今のプラットフォームの主流である64bit OSにネイティブ対応することで、広大なメモリ空間のフル活用が可能。最大同時接続数が従来バージョンの800から40,000にまで拡大※ 。

接続処理待ちが激減するとともに、ストレスのないフィルタリング処理とWebアクセスを実現します。※システム内の全プロセスの合計上限値