「m-FILTER」は、「MailFilter」、「Archive」、「Anti-Spam」の3つの製品を

解決したい課題に合わせて、最適で柔軟な組み合わせでご導入いただけます。

「m-FILTER MailFilter(メールフィルター)」

メール誤送信対策や標的型メール攻撃対策など、メール経由の情報漏えい防止に

メール誤送信対策

運用ポリシーに準拠した送受信制御でメール誤送信を包括的に防止します。

送受信ルールの設定により、運用ポリシーの遵守を促進するとともに、“宛先の社内外別の時間差配送”(送信ディレイ)、“添付ファイルのパスワードロック”等の機能で、メールの誤送信による意図的、偶発的な情報漏えいを防止できます。

-

- きめ細かい送受信制御の設定で運用ルールを徹底します。下記のようなルール作成が可能です。

- 1柔軟な保留管理で電子メール送信時の誤送信リスクの低減 (例:宛先社内外別の時間差配送)

- 2送信後の添付ファイルを開封禁止にすることで間接漏えいを防止 (例:添付ファイルのパスワードロック)

- 3送信時の社内承認フロー徹底による誤送信リスクの低減 (例:任意メールのみ上長承認)

「m-FILTER MailFilter」が実現する誤送信対策

- メール誤送信をめぐる課題

-

社内運用ルールを策定しただけでは、徹底できない

- ●見積書は上司をCcに入れて同報

- ●添付ファイルはパスワードをかける

- ●ToやCc宛先数が多数のメールは全宛先をBccで送る

- ●Bcc送信のつもりが、誤ってToにしてしまった

- ●別の添付ファイルを送ってしまった

- ●オートコンプリートで別の宛先に送ってしまった

- ●添付ファイルの内容修整が必要だったのに送ってしまった

- 「m-FILTER MailFilter」なら

-

柔軟な送受信制御の設定

- ●ポリシーやルールに則した制御の設定

- ●社外へ送信する際に責任者などに自動で同報、または責任者承認がなければ送信不可

- ●社内への送信時は即時に、社外への送信時は一時的に滞留させ、送信者と社内同報者がメール内容を社外送信前に確認可能

- ●ToやCc宛先数が一定以上の値の場合は全宛先を強制的にBccに変換

- ●添付ファイルを自動的にZIPパスワードロック

- ●添付が可能なファイル種別を限定

- ●添付ファイルのサイズを制限

- ●添付ファイルのパスワードの有無を確認

- ●ユーザー毎にファイルを添付する権限の可否を設定

- ●受信者しか開けない形式で暗号化

- ●添付ファイルのパスワード通知先を任意に指定

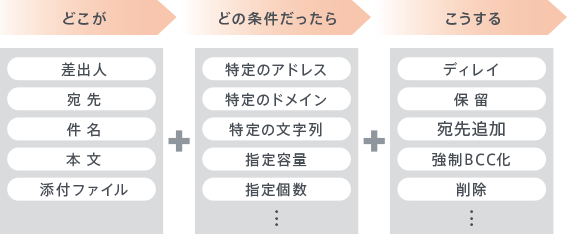

「ルール」を柔軟に設定して、メール流通をコントロール。

きめ細かい設定で、メール誤送信を防止します。

故意やメール誤送信など、多様化するメールによる社外への情報漏えいに対応するため「メールヘッダー」「本文」「添付ファイル」など様々な条件を組み合わせた多彩なフィルタリングルールを作成できます。

また、ルールを全社ルールと部署ごとのルールで設定したり、ホワイトリスト機能を用いて制御対象ではなく、許可対象を設定することも可能です。設定したルールをテストモードで動作させることにより、実際のメール流通に影響をあたえずに運用効果を測ることができます。

さらに、設定したルールは個別にON(有効)/OFF(無効)の切り替えが可能で、メール送信後のルール適用状態ログも確認できます。

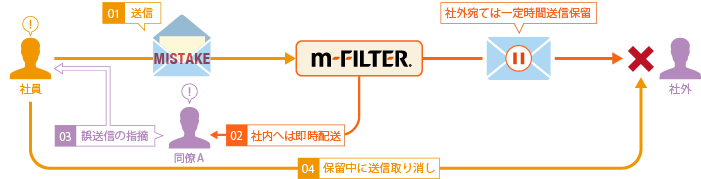

送信ディレイ(時間差送信)

「送信ディレイ」のフィルタリングアクションを外部/内部ドメイン個別に設定可能で、内部ドメイン(社内)へは即時配送します。送信者自身や同僚が誤送信に気付いたら、送信保留中であれば社外への送信を取り消すことができ、メールの誤送信のリスクを低減させることができます。

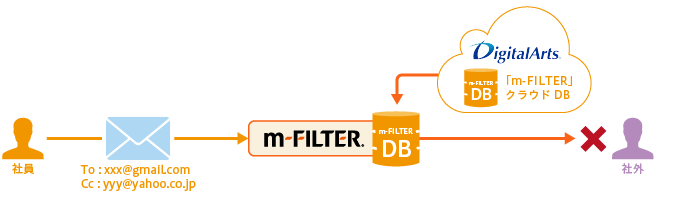

プライベートドメイン宛送信制御

デジタルアーツが配信するプライベートドメインのDBを利用し、 コンシューマ向けドメイン宛の送信を制御でき、内部不正による情報漏えい対策が可能になります。

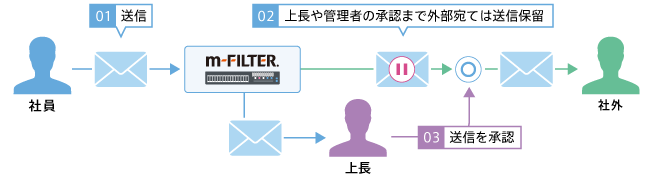

重要なメールは上司の承認後に送信(上長承認、複数上長承認)

特定のキーワード(例:「見積もり」など)がある場合に限り、上司などの管理者が確認するまで保留させる設定もできます。

承認可能な人間を複数に指定する設定も、管理GUI上から簡単に行えます。

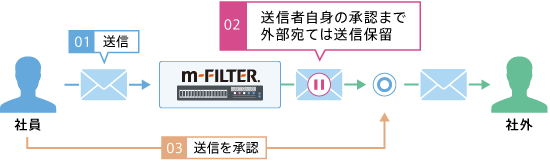

重要なメールは自己承認するまで保留に

上長承認は上長(承認者)が承認するまでメール送信されず、早急にメール送信が必要な場合でもメール保留時、送信者はなす術がありません。

しかし、送信者自身が承認する「自己承認」ならば、送信者自身が再度メールの内容を確認するため、一定のセキュリティは担保される上に、早急にメール送信が必要な場合や上長側の承認作業負荷削減をお考えの場合に有効です。上長承認機能と同じく、特定のキーワード(例:「見積もり」など)がある場合に限定した設定も可能です。

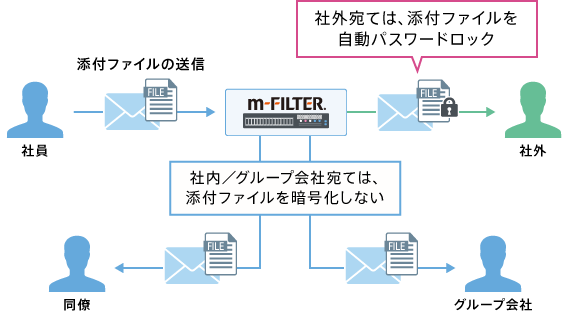

社外/社内/グループ会社等の宛先ドメインごとに、送信メールの添付ファイル自動暗号化が可能

1通のメール宛先に社外/社内/グループ会社宛先が指定されていても、自動的に社外/社内/グループ会社宛てにメールを分割しそれぞれ別の送信ルールを適用することができます。

例えば、社内/グループ会社のドメイン宛のメールは添付ファイルを暗号化しないで送信し、社外のドメインのメールは添付ファイルを自動的にパスワードロックして送信することができます。

社内での添付ファイルのやり取りにパスワード通知の手間がなくなり、ユーザーの運用負荷を軽減します。

なお、ルール設定に「m-FILTER」サーバーを多段構成にする必要はありません。

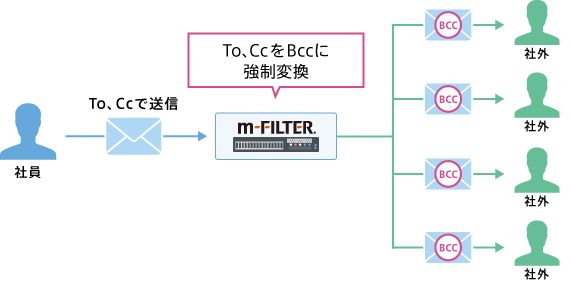

宛先数で強制的にTo、CcをBccに変換し、個人情報の外部漏えいを防止するBcc強制変換

ToやCCに指定された宛先の数を条件として、To、CcをBccに強制的に変換してメールを送信することが可能です。

Bcc強制変換とする条件は宛先数だけではなく、外部アドレスが宛先に含まれる場合など、柔軟に設定できます。Bcc強制変換時にあわせてメール警告通知も送信者や上長含む任意宛先に送信できるため、送信者や上長に注意喚起することも可能です。

複数取引先を含む外部宛てへのメール一斉送信時等、誤送信防止時にはとても便利な機能です。

上長への報告フローの徹底に有効なBcc転送機能

外部へのメール送信時、To、Ccに特定のメールアドレスが指定されていない場合、任意のメールアドレスにBccでメールを転送させることが可能です。

この機能により、上長のアドレスがTo、Ccに指定されていないメールでも、自動的に上長宛てにメールをBcc転送することが可能です。あわせて、上長宛てBcc転送通知のルールを設定することで、上長側でも届いたメールの判別を簡単に行えます。

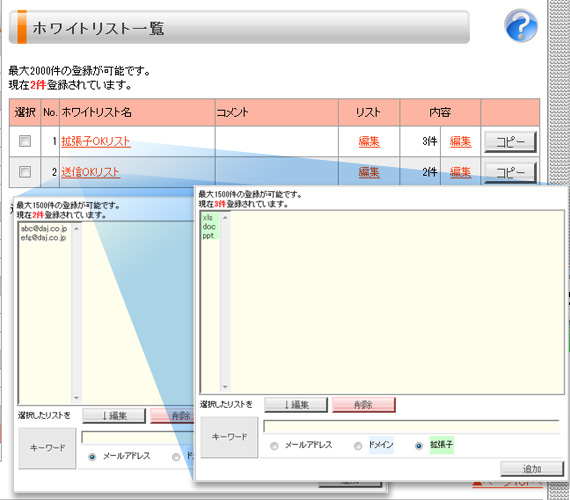

ホワイトリスト機能

規制対象を設定するのではなく、許可対象を設定可能に。

より強力な送受信制御を簡単に行うことができます。

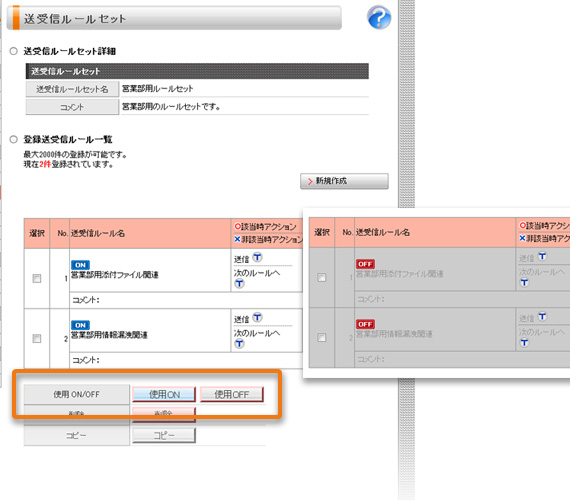

ルールのON/OFF機能

作成したルールの有効/無効を簡単に切り替え可能に。

一時的に適用したいルール、停止したいルールの運用がよりスムーズに。

社外宛てだけでなく社内間メールのコンプライアンス対策にも使える

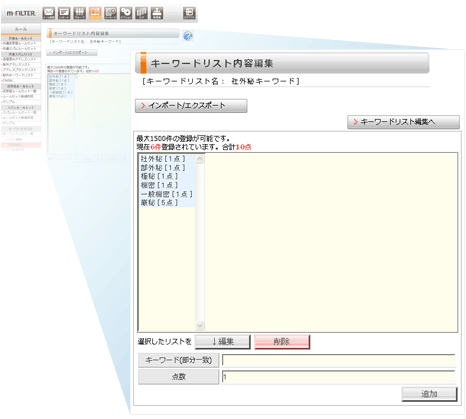

ユーザー辞書機能

メールフィルタリングルール作成時、ユーザーが任意で登録したキーワードリストを用いることで、複雑なルールも簡略化も可能です。

設定によっては、機密情報漏えい、セクハラやパワハラ等に関連したキーワードを任意に登録し、該当メールを特定することもできます。

また、「置換文字列機能」により、条件となる文字列を動的に変更でき、複雑な処理が可能となります。

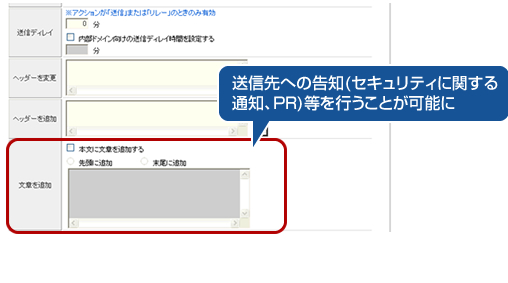

メール本文への文章追加機能

メール本文の先頭、もしくは末尾に任意の文字列を追加することが可能になります。

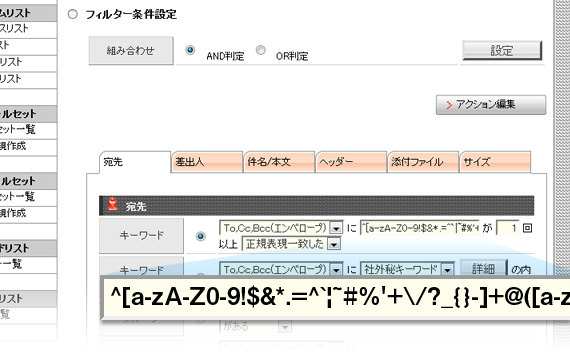

フィルタリングルールの正規表現対応

送受信制御の設定時、フィルター条件の正規表現での記述に対応。

送信先、件名、本文、添付ファイル名、ファイル内文字列・・・複雑になりがちな制御条件を簡易に記述することが可能になります。

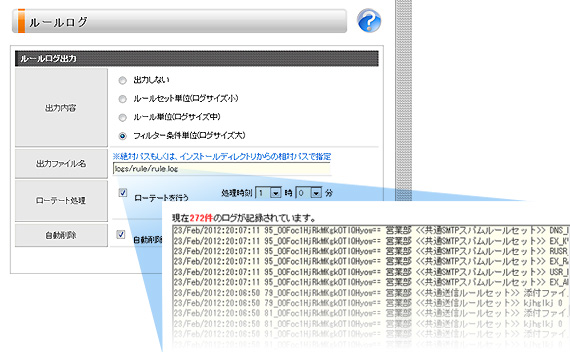

適用ルールのロギング

適用されたルールの処理順、内容を詳細に記録、出力することが可能に。

運用や設定の見直しが負担なく可能になります。

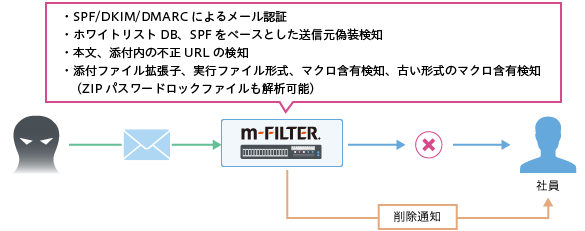

標的型メール攻撃対策

「m-FILTER」の標的型メール攻撃対策

標的型メール攻撃は「送信元」「本文」「添付ファイル」を検査することであぶりだせます。「m-FILTER」では送信元は、安全なメール発信元のIPアドレスとドメインの組み合わせをDBとして配信し安全なメールだけを受信できる仕組みを始め多くの判定技術で検査できます。

本文は、メールに記載されたURLの記述方法を始め短縮URLなどのリダイレクトさせるようなURLはデジタルアーツのクラウドサーバーで検査し判定することが可能です。添付ファイルは、危険拡張子、ファイルタイプ、マクロ含有などを判定し日本のメール文化を熟知した攻撃者が用いるZIPパスワードロックしたファイルも確実に判定できる仕組みも用意しております。

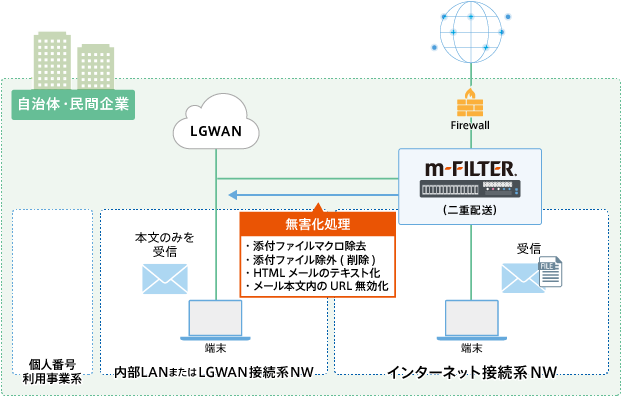

添付ファイルの無害化

添付ファイルに対しては、添付ファイルを削除し本文のみを受信する無害化だけでなく添付ファイルの「マクロ除去」まで可能です。隔離されたメールは「マクロ除去」を実施した上で配送する運用も実現可能です。

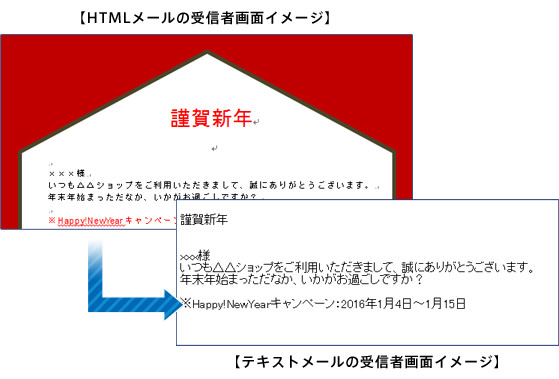

HTMLメールをテキストメールに変換

HTMLメールをテキスト化することで、HTMLメール受信時のリスクを回避できます。

HTMLメールには任意のスクリプトを仕掛けることが可能なため、個人情報漏えいやワーム感染の入口となるリスクが存在しますが、「m-FILTER」はリッチテキストも含むHTMLメールをテキストメール化することで、このようなリスク回避を実現します。

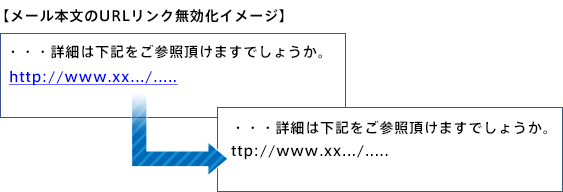

ついうっかりクリックしそうになる、メール本文中のURLリンクを無効化

受信者側メーラー設定(ハイパーリンク設定)に関わらずメール本文中のURLリンクを、URLの先頭文字hを削除することで無効化します。

1通の受信メールを、一方は未処理、もう一方は無害化処理

メール振り分けで添付ファイル確認も

メールリダイレクト機能を利用すれば、無害化をしないメール原本と、無害化したい複製したメールを、それぞれ別のメールアドレスに同時に配送することが可能です。

この場合、「m-FILTER」では、無害化をしないメール原本をアーカイブすることもできます(「m-FILTER Archive」が必要) 。組織内で“ネットワーク分離”を行っている環境で、利便性が向上します。