2020年05月14日

デジタルアーツ株式会社

セキュリティレポート

テレワークの今こそ必要な、ラテラルフィッシングへの対策

Microsoft 365の利用増で被害が増える恐れ

情報セキュリティメーカーのデジタルアーツでは、国内で検索可能なURL情報を収集・調査し、弊社製品ユーザー様を脅威から守るためデータベースを蓄積しております。このたび、2019年に発生したラテラルフィッシングのメールについて分析を行いましたのでご紹介いたします。

ラテラルフィッシングは、2019年11月に国内大手フィットネスジム事業を運営するA社が不正アクセスを受け、A社のメールアカウントから迷惑メールが多数の取引先に送信されたとの発表があったことで話題となった攻撃手法です。バラクーダネットワークスジャパン株式会社が行った調査によると、調査対象となった企業の約7分の1が被害に遭っており※、今後国内でも被害が増加する恐れがあるため、注意が必要です。

国内企業の被害事例を調査 目的はMicrosoft 365 のメールアカウント窃取

ラテラルとは、「横方向に」を意味し、組織のメールアカウントを乗っ取り、当該組織の正規のアカウントからフィッシングメールを送り、攻撃を拡げていく手法(ラテラルフィッシング)が知られています。A社の場合も、何らかの方法でメールアカウントが乗っ取られ、従業員のメールアカウントが踏み台にされ、取引先にフィッシングメールが配信されたことがわかりました。

デジタルアーツでは、このA社からのフィッシングメールを独自に入手し、攻撃者が何をしようとしていたのか、目的と手口を調査しました。

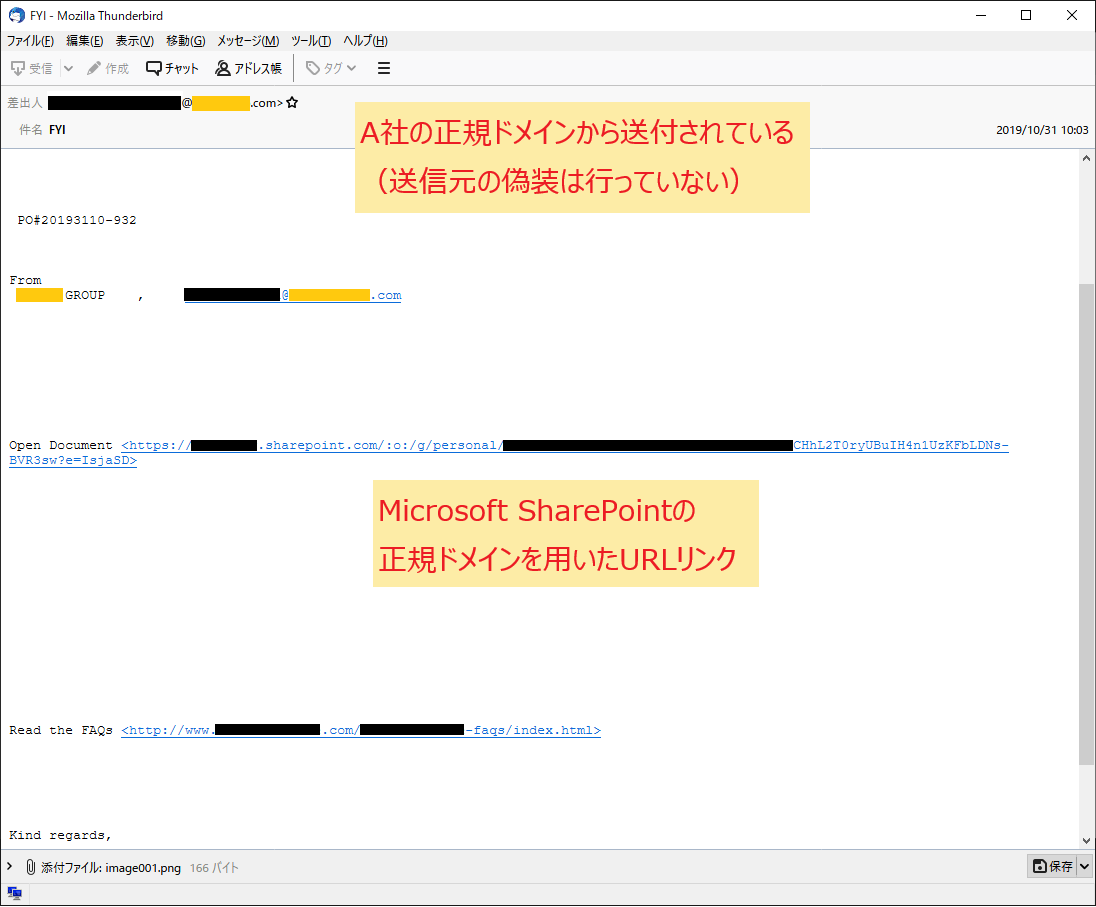

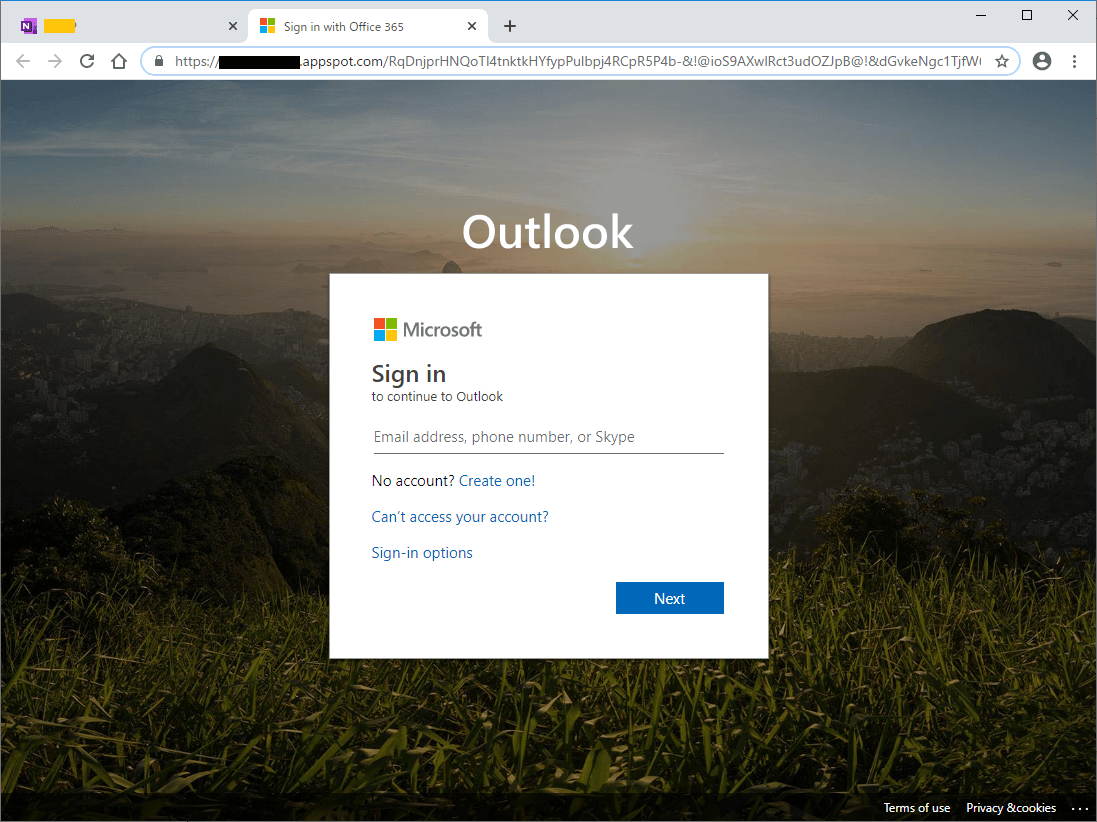

今回のケースでは、Microsoft 365(旧称Office 365)のアカウント窃取を狙ったフィッシングであることが判明しました。攻撃者は、A社の正規のドメインからメールを送信、メール本文にMicrosoft SharePointの正規ドメインを用いたURL を記載し(【図1】)、Microsoft 365のフィッシングページへ誘導(【図2】)、ここで入力したID とパスワードを、独自で用意した不審なドメインへ送信させ、窃取していました。

【1】実際に送付されたフィッシングメール

送信元やURLに不審な点は見当たらない

URLにアクセスし、ドキュメントを開くよう促している

【2】Microsoft 365 のフィッシングサイト

利用者のIDとパスワードを窃取するために攻撃者が構築したWebサイト

Microsoft 365の正規のページではない

ラテラルフィッシングに有効な対策とは

ラテラルフィッシングは、乗っ取った正規のメールアカウントを利用した攻撃であるため、人の目では元より製品による確実な対策が難しいと言われています。しかし、今後この攻撃が国内の企業・組織をターゲットとして本格化し、日本語で本文を装ったメールによる攻撃などが送られれば、被害に遭う企業・組織も増加することが考えられます。こうした被害に遭わないためには、複数のセキュリティソリューションをご利用いただくことをお勧めします。

新型コロナウイルス感染症拡大によりテレワークの導入が増え、Micrisoft 365を活用されている企業・組織も多いことと思います。クラウドサービスを上手に活用して安全に業務を実施していくためには、今一度セキュリティ対策を見直してはいかがでしょうか。

詳細につきましては、以下弊社コーポレートサイト上にて公開しております。

■デジタルアーツ<セキュリティレポート>

テレワークだからこそ知っておきたいラテラルフィッシング 狙われるMicrosoft 365

https://www.daj.jp/security_reports/200514_1/

- ※ バラクーダネットワークスジャパン株式会社(バラクーダネットワークス、本社米国)のレポート「メールアカウント乗っ取り攻撃:ラテラルフィッシング攻撃の防止」(2019年9月25日公開)では、調査対象となった企業の7分の1が7カ月以内にラテラルフィッシング攻撃を受けていたと報告されています。

ラテラルフィッシングにも有効なWebセキュリティ「i-FILTER」

強固なURLフィルタリング「ホワイトリスト運用」で未知の脅威サイトへのアクセスをブロック

国内で検索可能なURLを独自に収集し、安全を確認したURLのみアクセス可能とする「ホワイトリスト運用」により、安全なWeb環境を創出、攻撃者が用意した悪意あるWebサイトなど、未知の脅威サイトへのアクセスをブロックします。業務上必要なURL等を登録、組織の運用ルールに従ってアクセス許可/不許可等を設定することが可能です。

ためらいなくWebアクセスできる安全な業務環境を構築

- ※ 今回のケースでは

攻撃者がIDとパスワードを窃取するために用意した、不審なドメイン(*.c3y5-tools[.]com)のURLがフィルターデータベースに存在しない未知のURLであったため、アクセスをブロックすることが可能

詳細は以下製品ページをご覧ください

以上

- デジタルアーツについて

- Web、メール、ファイルなどのセキュリティソフトウェアの提供を核に事業展開する情報セキュリティメーカーです。

1995年の創業以来、「より便利な、より快適な、より安全なインターネットライフに貢献していく」を企業理念とし、有害情報の閲覧を制限するWebフィルタリングソフトを開発、以来企業・公共・家庭向けに情報セキュリティ製品を提供しております。

https://www.daj.jp