2020年09月17日

デジタルアーツ株式会社

再度活性化した「Emotet」の解析情報を公開

~「i-FILTER®」・「m-FILTER®」で、パスワード付きZIPファイルなど最新の手口もブロック~

情報セキュリティメーカーのデジタルアーツ株式会社(本社:東京都千代田区、代表取締役社長:道具 登志夫、以下 デジタルアーツ、証券コード2326)は、2019年後半に猛威を振るい、2020年7月から活動を再開したマルウェア「Emotet(エモテット)」に感染させると考えられるメール・URLの解析情報を公開したことを発表いたします。

2014年に初めてその活動が報告されたのち、何度も進化を繰り返してきたマルウェア「Emotet」は、2019年9月に改ざんされたWebサイトからダウンロードされ感染するケースを弊社で確認し、その年の12月頃まで攻撃の手口を変えながら、国内で感染を拡げていきました※1。そして、今年の7月頃より活動を再開し、情報処理推進機構(IPA)・コーディネーションセンター(JPCERT)から注意喚起が発表されています※2。

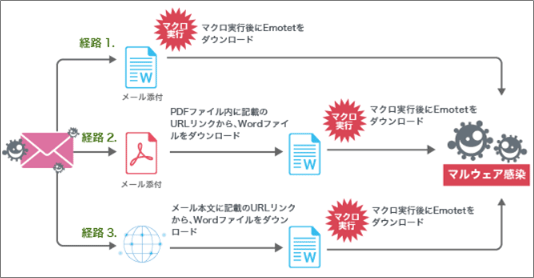

手口は従来と同様、メールに添付されたWordファイル、または添付ファイルやメール本文に記載されたURLからダウンロードしたWordファイルのマクロを実行することで感染させられるもので、9月に入ってからは新たにパスワード付きZIPファイルを用いるケースも確認されています※3。

Webセキュリティ製品「i-FILTER」Ver.10・メールセキュリティ製品「m-FILTER」Ver.5の最新の機能では、「Emotet」から同製品のユーザー様を守ることができました。

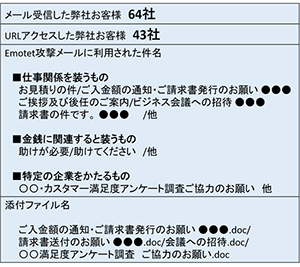

このたび、弊社にて9月2日に観測した「Emotet」に感染させるとみられるアクセスログから、攻撃に用いられたメールの件名や添付ファイル、URLの特徴等について、弊社Webサイト上で公開しました。

「Emotet」が「感染爆発の兆し」が見えるまで被害を拡大させている要因の一つは、受信者が過去にメールのやり取りをしたことのある、実在の相手の氏名、メールアドレス、メールの内容等を攻撃メールに流用し、業務上必要なものと勘違いするなどして開封してしまうことだと考えられます。今後も形を変え、巧妙に仕組んだ攻撃メールで更に活動を拡げてくる可能性があるため、これらの情報を活用いただき、今後継続的に注意していただく必要があります。

また、こうした攻撃メールはもはや人間の目では判断が難しいため、しっかりと製品で対策を取っていただくことをお勧めします。

マルウェア「Emotet」の解析情報

以下、弊社コーポレートサイト上にて公開しております。

公開ページ

公開している情報

- メールの件名

- 添付ファイル名

- 添付ファイルのHASH値

- 対処手順

- 感染プロセス

- マクロ実行時に通信するURL

- 弊社製品の対応状況

弊社製品によるマルウェア「Emotet」への対処

今回の攻撃メールの脅威に対して、弊社のお客様が利用されている「i-FILTER」と「m-FILTER」の機能によって、未然にブロックしております。

「Emotet」をブロックした機能

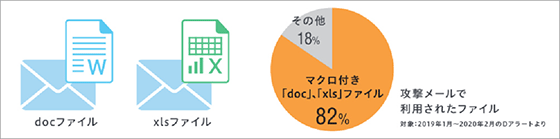

「Emotet」の主な感染経路は、メールに添付されたWordファイルのマクロ実行(経路1)、または添付ファイルやメール本文に記載されたURLにアクセスすることでWordファイルをダウンロードしマクロ実行(経路2,3)することで、感染させられるもので、今回新たにパスワード付きZIPファイルを用いたケースも確認されました。

Webセキュリティ製品「i-FILTER」Ver.10の機能と特徴

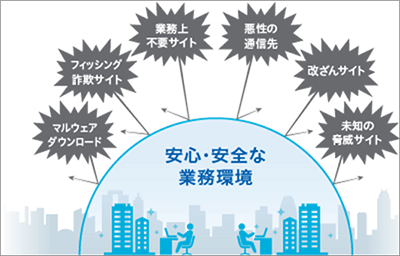

安全と判断したWebサイトのみアクセス可能とする、「ホワイト運用」でフィルタリング

- 国内で検索可能なWebサイトを網羅し、弊社で安全と確認されたWebサイトのURLのみアクセス可能とし、安全が確認できないURLまたは未知の危険なURLは全てブロック

- 業務上必要なURL等を事前に登録し、組織の運用ルールに従ってフィルタリングによるアクセス許可/不許可等を設定することも可能

「ホワイト運用」と「ダウンロードフィルター機能」で「Emotet」ダウンロードを確実にブロック

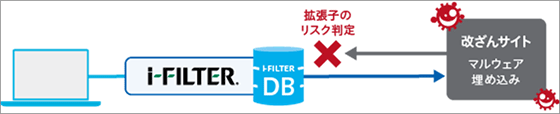

「ホワイト運用」でマクロ実行後のアクセス先となる「Emotet」ダウンロードURLへのアクセスをブロックします。また、改ざんされた正規のWebサイトにマルウェアが直接埋め込まれた場合であっても、「ダウンロードフィルター機能」でマルウェアのダウンロードをブロックし、「Emotet」の感染を防ぎます。9月に入り、新たに確認されたパスワード付きZIPファイルを添付した攻撃であっても、本機能でマルウェアのダウンロードをブロックします。

メールセキュリティ製品「m-FILTER」Ver.5の機能と特徴

安全と判断したメールのみ受信可能とする、「ホワイト運用」で攻撃メールをブロック

- 安全な「IPアドレス」と「メールドメイン」の組み合わせを収集し、安全と判定された送信元のメールのみ受信可能

- 送信元偽装メールや偽装した添付ファイル、本文を偽装したメール等を判定し、隔離。添付ファイル削除、リンク無効化等、メール無害化が可能

「添付ファイル偽装判定」で、メールが受信者の手元に届く前にブロック

「Emotet」の手口に多く用いられる古い形式のマクロ付きWordやExcelを添付したメールをブロックします。

Webセキュリティ製品「i-FILTER」詳細

メールセキュリティ製品「m-FILTER」詳細

- ※ 9月18日:「Emotet」をブロックした機能説明に一部誤りがありましたので、記載内容を変更いたしました。

以上

- ※1 詳細は下記の弊社セキュリティレポートをご参照ください

https://www.daj.jp/security_reports/191017_1/ - ※2 IPA 「Emotet」と呼ばれるウイルスへの感染を狙うメールについて(最終更新日9月2日)

https://www.ipa.go.jp/security/announce/20191202.html - ※3 JPCERT マルウェア Emotet の感染拡大および新たな攻撃手法について(最終更新日9月4日)

https://www.jpcert.or.jp/newsflash/2020090401.html

- デジタルアーツについて

-

Web、メール、ファイルなどのセキュリティソフトウェアの提供を核に事業展開する情報セキュリティメーカーです。

1995年の創業以来、「より便利な、より快適な、より安全なインターネットライフに貢献していく」を企業理念とし、有害情報の閲覧を制限するWebフィルタリングソフトを開発、以来企業・公共・家庭向けに情報セキュリティ製品を提供しております。

https://www.daj.jp/